Ефективният план за реакция в случай на Ransomware атака прави разликата между предприемането на правилни действия и изпадането в паника. Точно планът би предопределил изхода от инцидента: уловена и овладяна навреме атака или широко-разпространена инфекция, а още по-важно – бързо възстановяване от инцидент или окончателно прекратяване на бизнеса.

Липсата на подготовка е подготовка за провал

Как да реагираме при Ransomware атака

Ако превантивните мерки не са се оказали достатъчни и организацията ви е станала жертва на криптовирус, трябва да предприемете следните стъпки веднага след идентифициране на инцидента:

1. Изолирайте

Изолацията на засегнатите системи трябва да се счита за основен приоритет при Ransomware атака. Една от основните функции на зловредния код е сканиране на мрежата на жертвата. След това той криптира споделените файлове и разпространява атаката по мрежата във всички системи на организацията. Поради това е необходимо заразените системи да бъдат изолирани от мрежата възможно най-скоро. Така ще бъде овладяна инфекцията и предотвратено нейното разпространяване.

2. Защитете архивите си

Въпреки, че резервните копия играят главна роля в отстраняването и възстановяването от атаки, е важно да запомните, че те не са имунизирани срещу Ransomware. За да осуетят възстановяването, много от съвременните Ransomware щамове са насочени именно към архивите на компанията и ще се опитат да ги криптират, заменят или изтрият.

В случаите на Ransomware атака, организациите трябва да подсигурят своите резервни копия, като временно изключат хранилището от мрежата или ограничат достъпа до него, докато инфекцията не бъде овладяна. Повече информация на тази тема може да прочетете тук.

3. Деактивирайте задачите за поддръжка

Незабавно деактивирайте зададени задачи за автоматизация и поддръжка на засегнатите системи, като временно изтриване на файлове и ротация на логове. Ако са активни, те биха могли да попречат на работата на екипите, които разследват инцидента.

Например файловите логове могат да съдържат ценна информация относно първоначалната точка на заразяване. Във временните файлове пък някои лошо програмирани варианти на Ransomeware биха могли да съхранят важна информация, като напр. ключовете за криптиране.

4. Създайте резервни копия на заразените системи

Има две основни причини, поради които трябва да създадете резервни копия или изображения на заразените системи, след като ги изолирате от мрежата:

- Предпазвате се от загубата на данни

Някои Ransomeware декриптори съдържат грешки, които могат да повредят данните. Например, за декриптора Ryuk, от семейство Ransomeware, беше известно, че съкращава файлове, като ефективно отрязва по един байт от всеки файл по време на декриптиращия процес. Въпреки че това не представлява съществен проблем при някои файлови формати, то при други типове – като виртуални дискове за съхранение, като VHD / VHDX, както и много от файловете с бази данни на Oracle и MySQL – важната информация бива съхранявана именно в последния байт, излагайки файловете на риск от повреда след декриптиране.

Наличието на резервно копие на заразените системи гарантира целостта на данните. Ако нещо се обърка по време на декриптиращия процес, жертвите могат да възстановят своите системи до нивото на инфекцията и отново да се опитат да повторят декриптирането. Препоръчително е да се консултирате със специалисти, за да използвате правилното решение за декриптиране.

- Възможно е безплатно декриптиране в бъдеще

Ако криптираните данни не са от решаващо значение за ежедневните операции на организацията ви и не е необходимо тяхното спешно възстановяване, то те трябва да бъдат архивирани и добре съхранени. Има вероятност в бъдеще те да могат да бъдат декриптирани.

Съществуват случаи, при които правоприлагащите органи улавят авторите на Ransomware атаки и използваните от тях C&C сървъри за съхранение на декриптиращи ключове. Това позволява на жертвите да възстановят данните си безплатно. В допълнение, част от Ransomware групите – Shade, TeslaCrypt, CrySis и др. – по свое желание обявиха публично своите декриптиращи ключове след прекратяване на операциите си.

5. Карантинирайте злонамерения софтуер

Жертвите никога не трябва да премахват, изтриват, преформатират или преинсталират заразените системи, освен ако не са изрично инструктирани от специалист да го направят. Вместо това, зловредният софтуер трябва да бъде поставен под карантина. Това ще позволи на следователите да анализират инфекцията и да идентифицират точния Ransomware щам, отговорен за криптирането на файлове. Премахването на цялата инфекция преди тя да бъде анализирана би създало затруднения за специалистите в опита им да открият конкретната Ransomware проба, причинила атаката.

Ако зловредният софтуер е все още в процес, е необходимо да се направят записи на всичко протичащо в RAM паметта. По този начин ще се създаде пълен лог на всички настъпили злонамерени процеси, преди Ransomware щамът да бъде поставен под карантина. Тези записи могат да съдържат ключовия материал, използван при криптирането на файловете. Той евентуално би могъл да бъде извлечен и използван от жертвите, помагайки им да декриптират засегнатата информация, без да плащат откупа.

6. Идентифицирайте и изследвайте нулевия пациент

Идентифицирането на нулевия пациент т.е. източникът на инфекцията е от решаващо значение. Това ще даде ясна представа как нападателите са получили достъп до системата, какви други действия са предприели, докато са били в мрежата и каква е степента на заразата. Откриването на източника на инфекцията е полезно не само за разрешаване на текущия инцидент. То може да помогне на организациите да се справят с уязвимостите и да намалят риска от евентуални инциденти в бъдеще.

Идентифицирането на източника на инфекцията може да бъде изключително предизвикателство. В много случаи извършителите на атаката са били в системата седмици или дори месеци преди да внедрят изпълнимия файл на Ransomware. Препоръчва се компании, които не разполагат с нужните ресурси или опитни служители за извършване на разследване и задълбочен анализ, да обмислят възможността да се обърнат за съдействие към компании занимаващи се професионално с такава дейност.

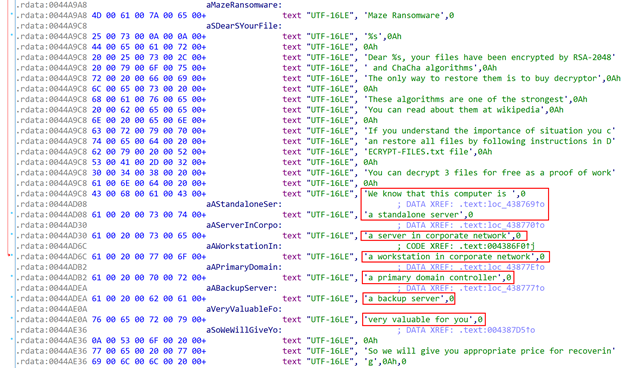

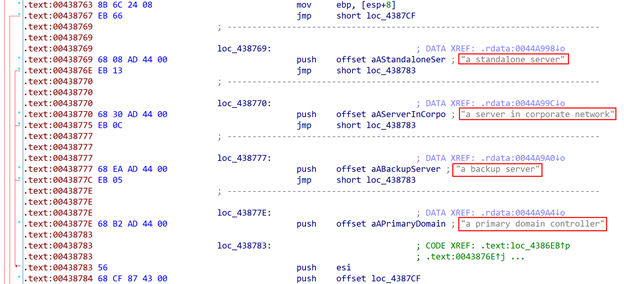

7. Идентифицирайте щама на Ransomware

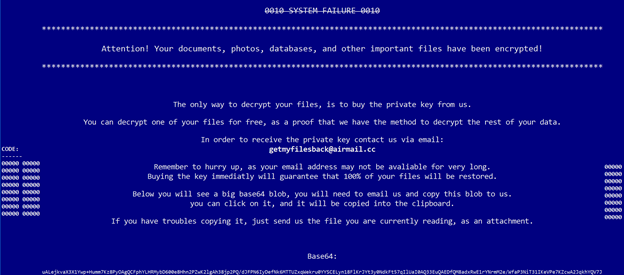

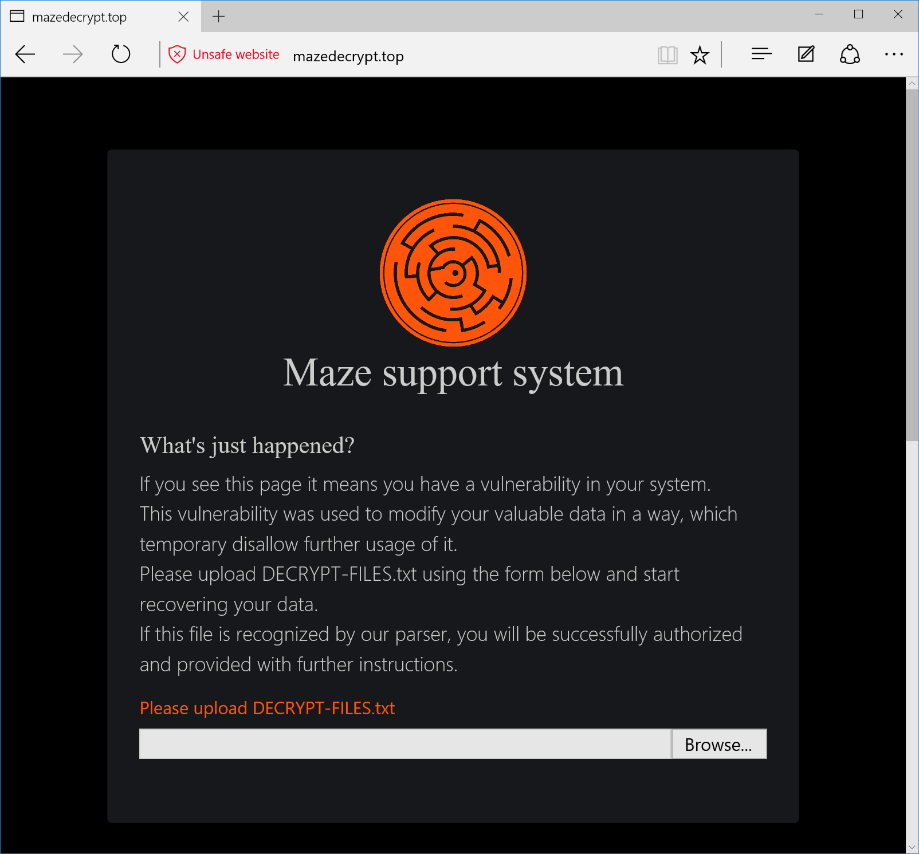

Можете да използвате безплатни услуги за да определите от кой щам Ransomware сте били засегнати. Такива са онлайн инструмента за идентификация на Ransomware на Emsisoft или ID Ransomware,

Тези инструменти позволяват да качите информация – бележка за откуп, примерен криптиран файл, контактите на нападателя. Чрез анализ на данните може да се идентифицира кой точно е щамът на криптовируса, засегнал системата ви. Потребителите, също така, могат да бъдат насочени към безплатен инструмент, с който да декриптират информацията си, ако има наличен такъв.

8. Решете дали да платите откупа

Ако архивите ви са повредени и няма наличен безплатен инструмент за тяхното декриптиране, може да се изкушите да платите откуп, за да възстановите файловете си.

Това не бива да бъде решение, което трябва да се вземе с лека ръка. Плащането на откупа може да намали периода на прекъсване на бизнеса ви. Сумата му може да е по-малка като стойност в сравнение с общите разходи/загуби, които компанията ви ще направи за времето в което е била в евентуален застой поради атаката. Все пак, плащането на откуп трябва да бъде последна опция, налична само ако всички други възможности са изчерпани и има опасност загубата на данни да доведе до прекратяване на дейността завинаги.

Прочетете още: Ransomware. Да платиш или не, това е въпросът

Задължително имайте предвид следните фактори:

- Съществува вероятност (в една 1 от 20 Ransomware атаки) хакерите да вземат парите, но да не предоставят декриптиращи ключове на своите жертви. Най-общо казано, по-големите „професионалисти“ сред Ransomware групите са по-склонни да осигурят работещ декриптор, за разлика от по-малките (Dharma и Phobos). Независимо обаче кой стои зад атаката, жертвата може да разчита само на думата на хакера. А никога няма гаранция, че престъпниците ще удържат на думата си.

- Предоставеният от нападателя декриптиращ ключ може да не работи правилно;

- Заплатените откупи може да бъдат използвани за финансиране на сериозна престъпна дейност, включително трафик на хора и тероризъм;

- Плащането на откупа обосновава бизнес модела на Ransomware и мотивира престъпниците да извършват нови атаки.

Какво да НЕ правите по време на Ransomware атака

Неправилното обработване на Ransomware инциденти би възпрепятствало усилията за възстановяване: би изложило на риск данните ви и би довело до ненужно изплащане на откуп. По време на Ransomware атака трябва да избягвате следните грешки:

1. НЕ рестартирайте засегнати устройства

Много Ransomware щамове разпознават опитите за рестартиране на системата и наказват жертвите, като повреждат Windows инсталацията на устройството. Така системата никога повече не може да стартира, а други щамове може да започнат да изтриват на случаен принцип криптираните файлове на жертвата. Скандалният Jigsaw Ransomware, нашумял през 2016 г., произволно изтрива 1000 криптирани файла всеки път, когато заразеното устройство се рестартира.

Рестартирането би могло да затрудни и разследващите екипи. Когато системата се рестартира, самият процес изчиства паметта на машината, която, както беше отбелязано по-рано, може да съдържа улики, полезни за следователите. Вместо това, засегнатите системи трябва да бъдат поставени в хибернация, която записва всички данни от RAM паметта в референтен файл намиращ се в паметта за съхранение на устройството, позволявайки анализирането им в бъдеще.

2. НЕ свързвайте външни устройства за съхранение към заразени системи

Много Ransomware семейства са целенасочени главно към устройства за съхранение и системи за бекъп. Поради тази причина, външните устройства за съхранение и системите за архивиране не трябва да бъдат свързани (физически или чрез мрежов достъп) към заразени системи, докато не сте напълно уверени, че инфекцията е овладяна и премахната.

За съжаление, не винаги е видимо дали Ransomware все още е в системата и работи. Има много случаи, в които организациите започват процес по възстановяване, без да осъзнават, че Ransomware все още присъства в тяхната система. В резултат на това той отново криптира резервните копия и устройства за съхранение.

3. НЕ плащайте откупа веднага

Въпреки плашещите факти, че временното спиране на работа би могло да доведе до потенциална загуба на репутация, организациите не трябва да плащат поискания откуп веднага. Винаги има други възможности и те трябва да бъдат проучени изцяло, преди да се прибегне до тази крайна мярка.

4. НЕ комуникирайте в засегнатата мрежа

По време на възстановяването следва да имате предвид, че нападателите все още имат достъп до компрометираната ви мрежа. Следователно те могат да могат да прихващат всякакви съобщения, изпратени и получени по нея. Необходимо е да си осигурите защитени комуникационни канали извън обхвата на засегнатата мрежа и да забраните комуникациите в нея, докато отстраняването на нарушителите не завърши.

5. НЕ изтривайте файлове

Не трябва да изтривате файловете от криптираните системи, освен ако специалистът по възстановяване от атаки не ви е посъветвал да го направите. Не само криптираните файлове са полезни за разследването, но и факта, че някои Ransomware семейства съхраняват ключове, използвани за криптирането им в самите тях. Ако файловете бъдат изтрити, декрипторът няма да работи.

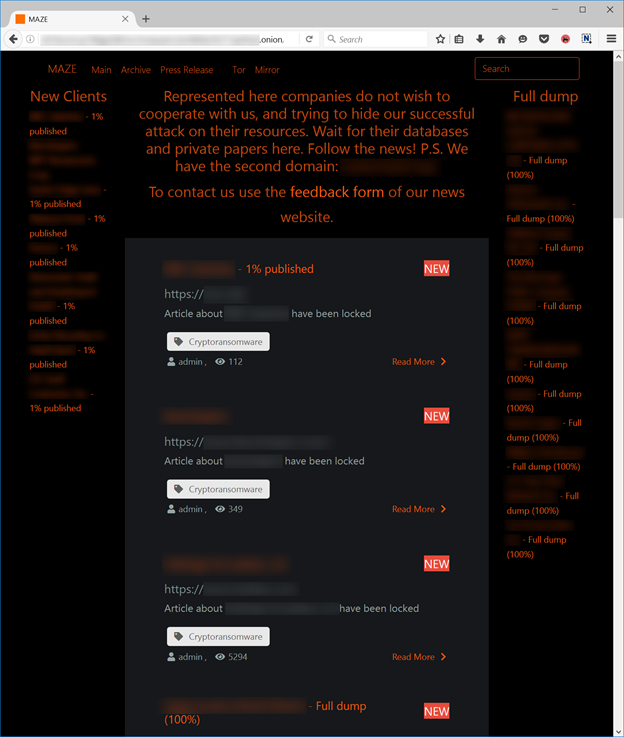

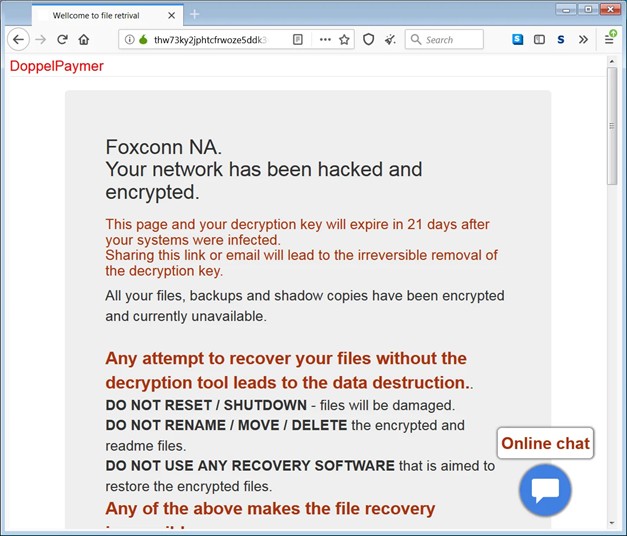

Също така не трябва да изтривате съобщенията за искане на откуп. Някои хакери (DoppelPaymer, BitPaymer), създават съобщение за откуп за всеки файл, който криптират – точно в него се съдържа кодирания и криптиран ключ, необходим за декриптиране. Ако съобщението бъде изтрито, съответният файл няма да може да бъде възстановен.

6. НЕ вярвайте на Ransomware авторите

Въпреки, че все повече се опитват да показват професионализъм, авторите на Ransomeware са престъпници. Като такива, те не се считат задължени да спазват споразумения или етичен кодекс. Не трябва да вярвате на каквато и да е информация, предоставена от групи за искане на подкуп, вкл. и на написаното в искането за откуп. Най-вече не трябва да се доверявате, че плащането на откупа ще доведе до възстановяване на криптираните данни.

Винаги използвайте сигурни услуги/инструменти за идентификация на Ransomware (Emsisoft и ID Ransomware) за идентифициране на щамовете на инфекцията. Не забравяйте, че съществува риск да не получите декриптора от нападателите след заплащане на поискания откуп. Също е възможно предоставените инструменти за декриптиране да са дефектни и/или потенциално да повредят криптираните данни.

Как да намалим риска да станем жертви на Ransomware атака

Предприемането на проактивен подход към сигурността помогне за намаляване на риска от инцидент с Ransomware. Независимо от размера на организациите, те трябва да внедряват, прилагат и редовно тестват следните превантивни мерки:

- Хигиена на автентикиране: Практикуването на добра хигиена за автентикиране може да предотврати кражбата на идентификационни данни (пароли) с цел получаване на неоторизиран достъп до мрежата.

- Принцип на least privilege: Всяка организация трябва да се придържа към принципа на най-необходимия достъп. Това е концепция за сигурност, при която на потребителите, програмите и процесите се дава минималния достъп, необходим за изпълнение на техните задачи.

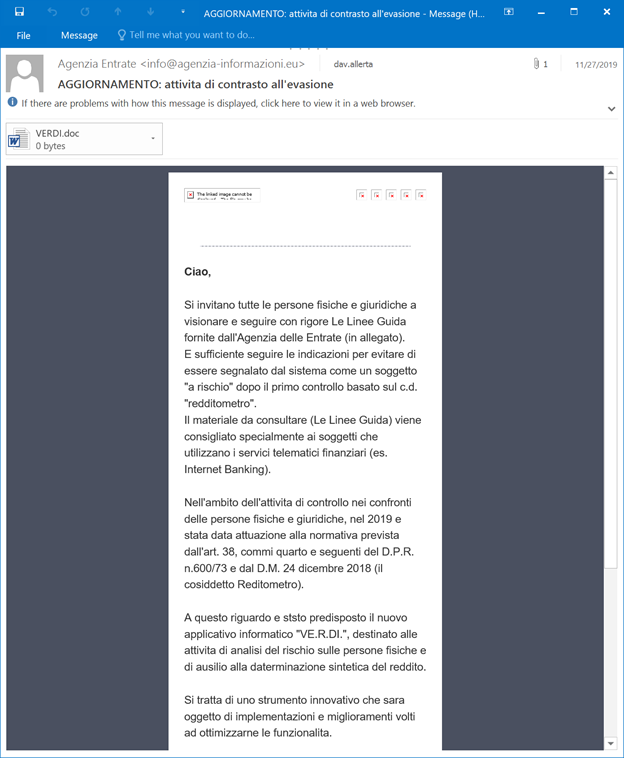

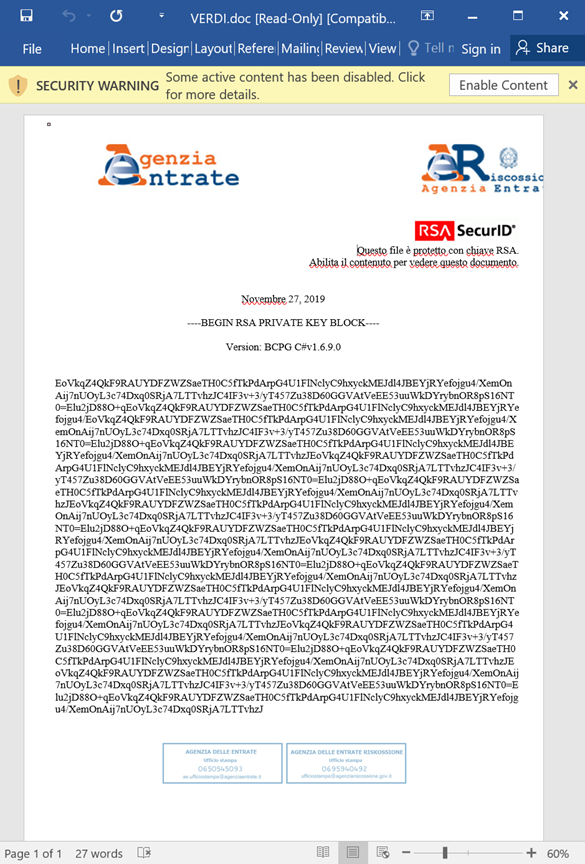

- Обучение на служители: Тъй много често точно служителите са подмамени да отворят прикачен файл или линк, който разпространява Ransomware инфекцията, компаниите трябва да извършват редовни обучения по киберсигурност. Акцентът следва да бъде върху фишинг, злонамерени файлове, прикачени към имейл и други похвати за социално инженерство.

- Многофакторно удостоверяване (MFA): MFA трябва да стане задължително, когато е възможно, за да се намали рискът от неоторизиран достъп.

Малко статистика по темата за защита на акаунтите може да намерите тук

- Преглед на Активна директория: Редовно преглеждайте активните си директории за наличие на съществуващи „задни врати“ (backdoor), отворени за атаки. Такива са напр. компрометираните потребителски акаунти, често с административен достъп. Те са популярна цел за нападателите, които искат да получат идентификационни данни.

- Сегментиране на мрежата: Ефективното мрежово сегментиране е от решаващо значение за овладяване на инциденти и минимизиране на прекъсванията за по-широкия бизнес.

- Осигуряване на защитен отдалечен достъп: Тъй като RDP е изключително популярен вектор за атака, организациите трябва да предприемат стъпки за осигуряване на защитен отдалечен достъп (или да го деактивират, ако не се изисква). Отдалеченият достъп трябва да бъде достъпен само чрез определени мрежи или VPN с активиран MFA и ограничен само за потребители, които го изискват за своята работа.

Вижте и: Рекорден ръст на RDP атаките в периода на извънредното положение

- Избягвайте BYOD: Внедряването и стриктното прилагане на протоколи за сигурност върху личните устройства на служителите е изключително предизвикателство. Препоръчва се компаниите да предоставят специални устройства и хардуер на своите служители и да забранят използването на лични устройства за изпълнение на задачи, свързани с компанията и работния j процес.

- PowerShell: PowerShell е един от най-често срещаните инструменти, използвани от Ransomware бандите, който им позволява да се движат незабелязано в рамките на компрометираната мрежа. Поради тази причина, по възможност той трябва да бъде деинсталиран. Ако се изисква употребата на PowerShell, то той трябва да бъде много внимателно наблюдаван чрез EDR системи за откриване и реакция на инциденти върху крайни точки. Администраторите трябва да са наясно с всеки отделен скрипт на PowerShell, който се изпълнява върху техните станции.

- Кибер застраховка: Обмислете възможността за киберзастраховка с цел да минимизират загубите при евентуален Ransomware инцидент. Застраховката за киберсигурност може да бъде особено полезна за MSP (Managed Service Provider), които често са отговорни за защитата на данните на други компании. Някои компании за киберзастраховане са склонни към директното изплащане на откупи, докато други предпочитат да проучат наличните възможности за отстраняване на атаката. Когато избирате застраховател трябва добре да проучите политиките му, преди да се ангажирате с него.

- Тествайте редовно процедурите за реагиране по време на инциденти: Само така ще се гарантира, че служителите са запознати с процесите за сигурност и разбират точно какво да правят в случай на атака. Тестването помага да идентифицирате и отстраните недостатъците по веригата за реакция. Най-лошият начин да се научите какво да правите при Ransomware атака е по време на настъпила истинска такава.

Вижте още препоръки на ФБР за реакиция при откриването и отстраняването на злонамерена дейност.

Заключение

Проактивният подход за предпазване от Ransomware атака може значително да помогне на организациите да намалят риска от бъдещи инциденти. Те трябва да разполагат с ефективен план за реакция в случай на инцидент. Само така ще могат да овладеят инцидента, да предотвратят загубата на данни и безопасно да инициират процеса по възстановяване.

Описаните тук насоки и практики могат да помогнат на фирми от всякакъв мащаб да смекчат въздействието на Ransomeware атака. Обърнете внимание обаче, че тези процедури трябва да се считат за общи и начални съвети. Изискванията за сигурност могат да варират значително и системите за сигурност винаги трябва да бъдат съобразени с индустрията, регулаторните изисквания и уникалните нужди на компанията.