SQL инжекция (CVE-2023-34362) в приложението за трансфер на файлове MOVEit Transfer на Progress Software е станала причина за компрометирането на редица държавни и частни организации от цял свят. За нея се заговори по-рано през юни, а реалните мащаби на експлоатираната от хакерската група Cl0p уязвимост започнаха да стават ясни по-рано тази седмица.

Сред известните до момента жертви са:

- Британската енергийна компания Shell

- Transport for London (TfL), която оперира транспортната инфраструктура на британската столица

- Еквивалентите на Транспортните администрации на щатите Орегон и Луизиана в САЩ (само в Орегон потенциалните жертви са 3.5 млн. шофьори, чийто лични данни са били достъпвани неоторизирано – това накара местните власти да препоръчат на жителите на щата да замразят банковите си сметки заради възможност за неоторизирано теглене на кредити от тяхно име)

- Агенции към Министерството на енергетиката на САЩ (една от които отговаря за съхранението на ядрени отпадъци)

Пълен списък най-вероятно никога няма да видим, но според Cl0p, цитирани от различни медии, жертвите са „стотици“. Ако изключим транспортните администрации на Орегон и Луизиана, всички останали известни жертви твърдят, че компрометираните данни са ограничени и щетите от пробива не могат да имат значими последици.

Как работи атаката

MOVEit Transfer е приложение за трансфер на файлове, достъпно както инсталирано на собствена инфраструктура, така и под формата на cloud инстанция.

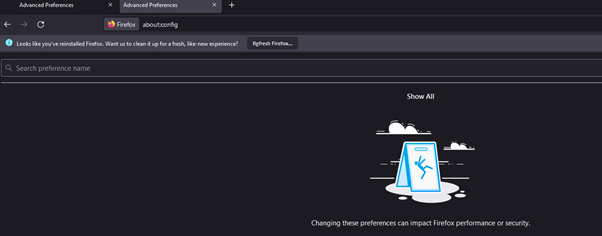

Cl0p са експлоатирали SQL инжекция, засягаща с която хакерите могат да получат достъп до базата на уязвимата инсталация на приложението. Уязвими са всички версии преди 2023.0.2 на MOVEit. Ако ги използвате, препоръчваме да следвате препоръките за отстраняването на уязвимостта на Progress Software тук.

Атаките използващи тези уязвимости са истински „zero-day“ и може би са започнали още на 27 май 2023 г., дори преди да е публикувана налична кръпка или уязвимостта да е обществено разкрита.

Какъв е извода

Независимо от мащаба на щетите от атаката на Cl0p, тя е пореден пример за това, че уязвимостите са около нас и дебнат всеки един аспект от дейността ни.

Затова, основните заключения, които може да извлечем от този урок са:

- Никога не пренебрегвайте киберсигурността си. Планирайте как да реагирате по време и след успешна кибератака (план за защита, план за възстановяване на дейността ви след пробив)

- Действайте проактивно. Правете редовни проверки за уязвимости, актуализирайте приложенията на работните станции на служителите си, както и тези, с които работи целия ви бизнес

- Обучавайте персонала персонала си относно потенциалните заплахи и как да реагира на тях

П.П. Буквално седмици след оповестяване на уязвимостта в MOVEit File Transfer, Progress Software съобщи за още една такава: CVE-2023-35708 от 15 юни, която позволява неоторизиран достъп до средата, в която работи приложението. С други думи, ако имате on premise инсталация и на същия сървър, на който е тя, има и други приложения – атакуващите може да се сдобият с достъп и до тях, което да увеличи потенциалните вреди от атаката. Затова, препоръката ни е да обърнете специално внимание на тази уязвимост и да следвате стъпките, описани от Progress Software, за да я елиминирате колкото се може по-бързо.