Като SOC Analyst и Network Defender, “умирам” да консумирам информация, която ми помага да съм в най-добрата си професионална форма, респективно да бъде полезна при защитата на поверените ни мрежи (инфраструктури). Поради тази причина, доклада на Sophos – It’s Oh So Quiet (?): The Sophos Active Adversary Report for 1H 2024 влиза в моята колекция като един от най-добрите, които съм чел наскоро.

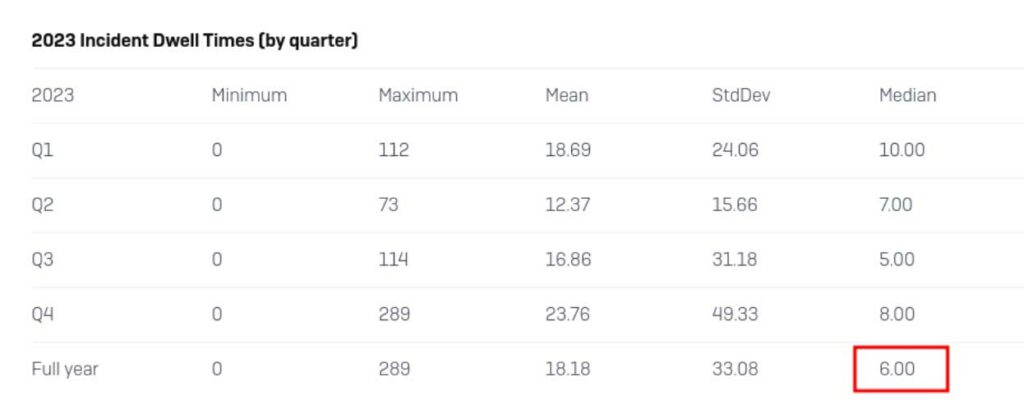

Първата метрика, която е много важна и показателна, е така нареченият Dwell Time или иначе казано – времето за което дадена организация/фирма разбира, че е била компрометирана. Дефиницията на английски също помага да се разбере есенцията зад този термин:

“Dwell Time is a concept that emerged from the need to quantify how long a cyber threat or attacker can persist within an organization’s network before being discovered and mitigated. This metric is primarily concerned with the time gap between the initial compromise and the detection of the intrusion.”

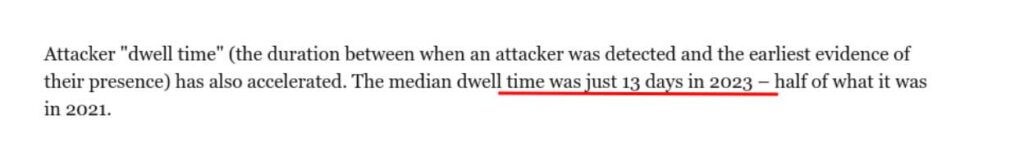

Ако попитате много от колегите, които са от дълго време в сферата на информационната сигурност, ще Ви кажат, че средното време за откриване на пробив (Dwell time) е в порядъка на няколко месеца, средно 180 дни. Да, няма да са в грешка, но това число донякъде е имагинерно, ако не бъде подплатено със съответната статистика. Нека видим каква е тя към днешна дата:

6 дни ? Ok, доста се разминаваме с добре познатите 180 дни, да не би Sophos да са в грешка? Според PaloAlto Unit42 не са:

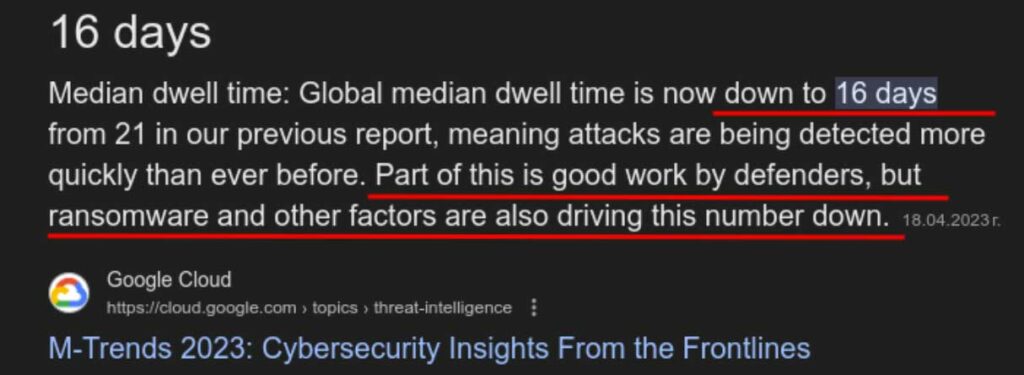

Статистиката от Mandiant, пардон Google, също показва, че ”dwell time” е доста по-кратък:

Супер! Бих се потупал по-гърба, ако не беше това последното: “Part of this is good work by defenders, but…”

Какво “but” ?! Няма никакво “НО”, заслугата си е наша!

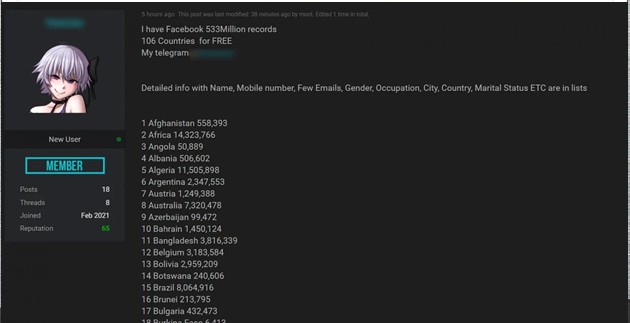

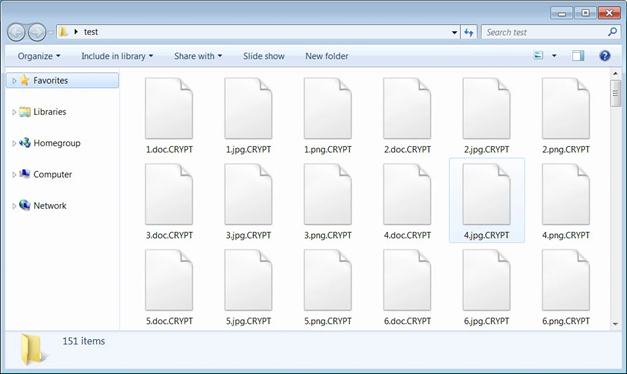

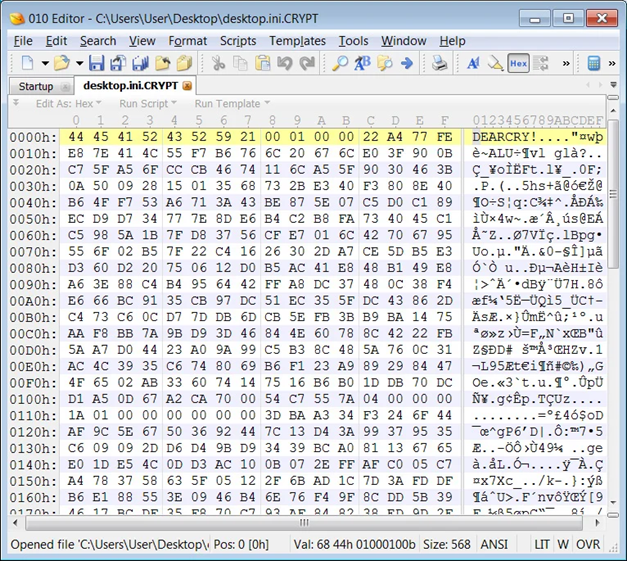

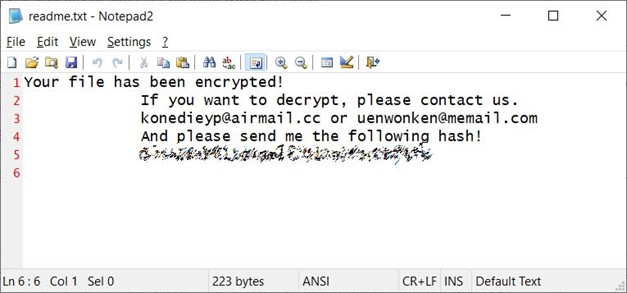

Добре, нека бъдем реалисти, трудно е да кажеш, че си открил пробива на време, когато ransomware note-a ти седи на Desktop-a и/или цялата ти информация се продава за няколко крипто стотинки в някой форум.

Цялата тази “пролиферация” на ransomware атаките също има огромно значение за намаляването на “dwell time”. Наскорошните опити за неутрализиране (нямам по-добра дума за превод на “takedown”) на Lokbit синдиката, потвърждават тезата, че ransomware атаките са все още “the thing that keeps you awake at night”!

Както от Sophos правилно отбелязват, “dwell time” е изоставащ индикатор в смисъл на това, че може да бъде изчислен едва след като нарушителите са били открити. Има и други индикатори, базирани на времето, които могат да помогнат на защитниците да открият подозрителна дейност в мрежата, ако, разбира се, следите за такива неща. Обрат в сюжета, трябва да следите! “Видимост” в мрежата, телеметрия и логове, както и възможността за анализ, корелация и обогатяване (enrichment) на тези данни са “допинга” от който се нуждаете, за да изпреварите лошите в тази напрегната надпревара с високи залози.

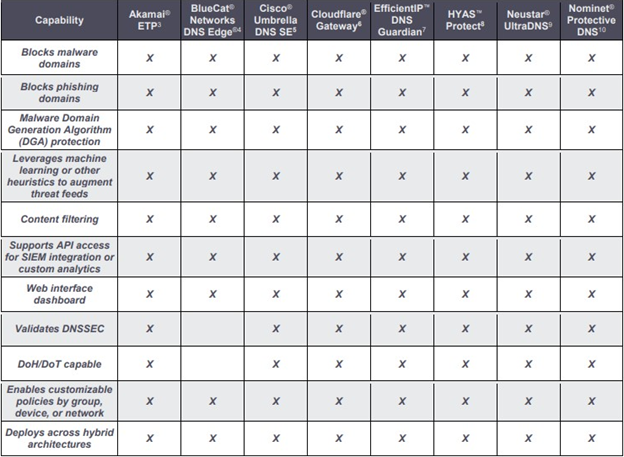

Нека погледнем още няколко интересни статистики и метрики от доклада на Sophos:

- призовава се предприятията да защитят и своите активни директории (AD), към които нападателите се насочват все по-често. Средното време за което бива компрометирана Active Directory е 0.64 дни (16 часа);

- 94% от ransomware атаките биват детонирани (изпълнение на криптирането) извън работно време; · Често при атака се използват така неречните „dual use” инструменти, като класацията се оглавява от SoftPerfect’s Network Scanner, AnyDesk и 7zip/ WinRAR. Много организации все още нямат достатъчно ясна представа за това какво е нормално и какво не е при използване на IT ресурси;

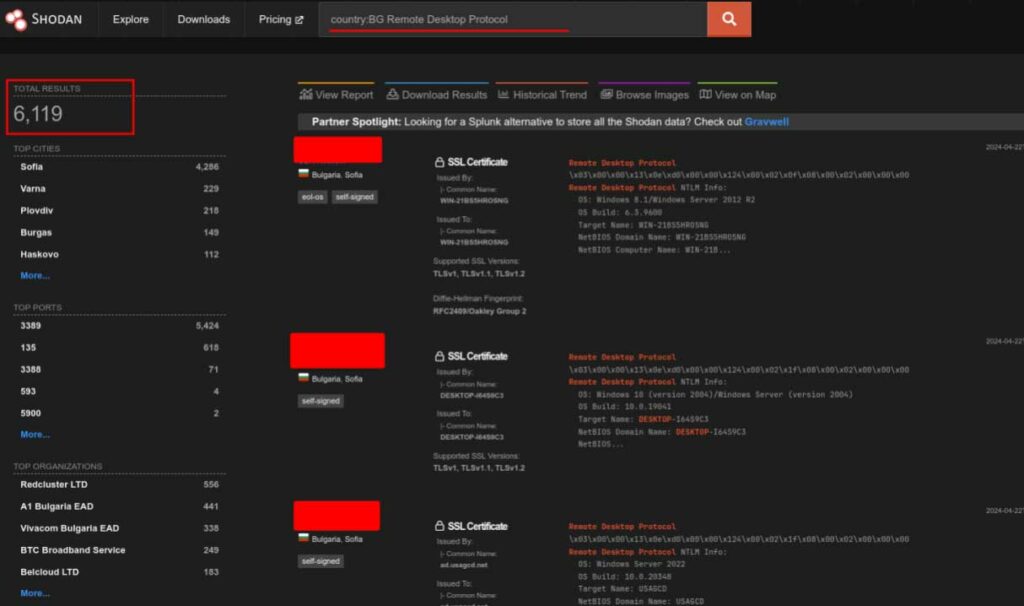

- Злоупотребата с RDP е достигнала нови висоти, като 90 % от атаките го използват за вътрешно странично движение (lateral movement), а 20 % – за външен отдалечен достъп;

- И сякаш огромният брой компрометирани акаунти/креденшъли не е достатъчен, 43% от организациите са пропуснали да активират MFA за своите външни услуги.

При положение, че за много от проблемите зад съответните статистики съществуват решения с които лесно може да се минимизира риска от успешна атака (application whitelisting е едно от тях)… Няма друг начин да се каже това: Когато съществува решение, което може да спре нападателя на пътя му, и то не се прилага, това е умишлена небрежност.

Shameless plug: колкото и да звучи просто и невероятно, много от организациите нямат възможност да се справят с предизвикателствата посочени по-горе. Вземете например резултатите от Shodan за публично достъпните RDP услуги върху български IP адреси:

Само ако имаше за кого да се обърнат за помощ, oh wait! Baseline #CyberSecurity сме партньорът на който може да поверите вашата защита.