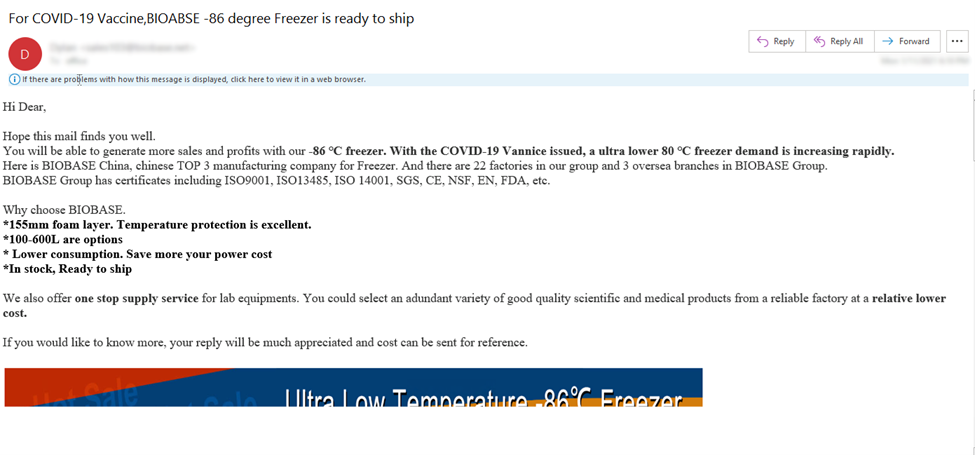

Няма да ви изненадаме, като кажем, че киберпрестъпниците използват всяка актуална обществена тема, за да измамят колкото се може повече хора и да получат финансова изгода.

Коя е най-горещата информация, която целият свят следи в момента? Разпространението и прилагането на ваксините срещу COVID-19, разбира се. И, очаквано, предприемчиви измамници вече ни атакуват с фалшиви оферти и измамни имейли.

Ето какво са засекли киберспециалистите напоследък:

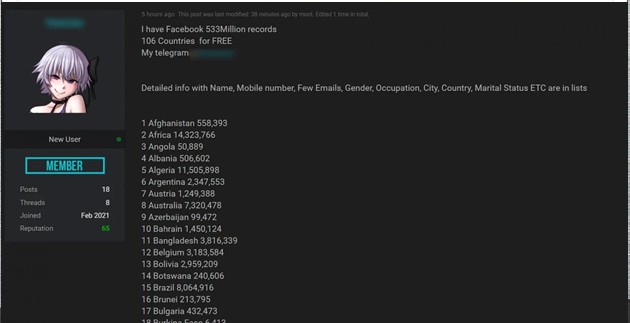

Измамни оферти за ваксини

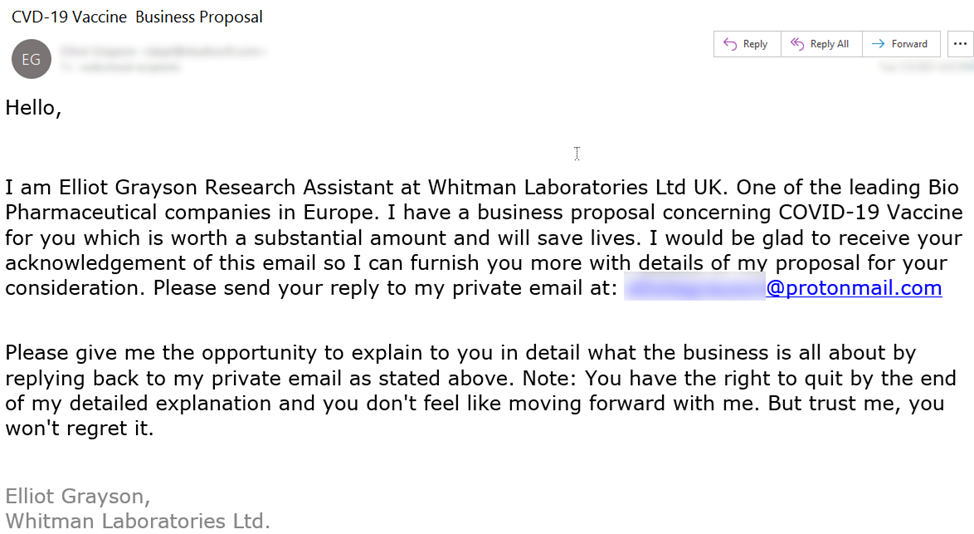

В първия пример, който ви показваме, киберпрестъпникът се представя за служител на истинска британска фармацевтична компания, Whitman Laboratories. За допълнителна достоверност, съобщението е изпратено чрез криптирана електронна поща, вместо обичайните Gmail или Hotmail.

Останалата част от имейла обаче носи всички отличителни белези на измамата – оскъдни подробности, подканване за изпращане на отговор, граматически и стилистични грешки. А и да не забравим най-важното: Преговорите за продажба на ваксини срещу COVID-19 се извършват директно между производителите и правителствата, затова подобни оферти нямат място във вашата пощенска кутия:

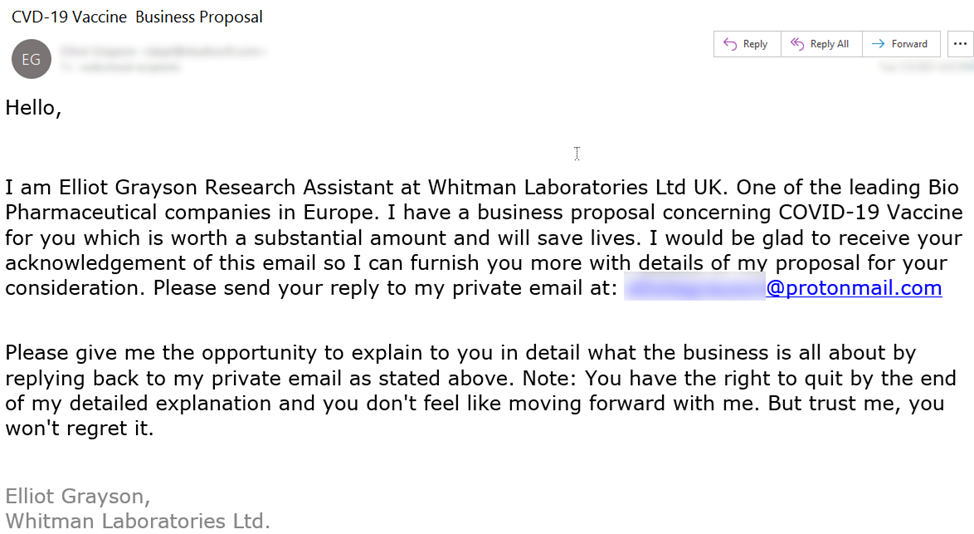

Измамни бизнес предложения

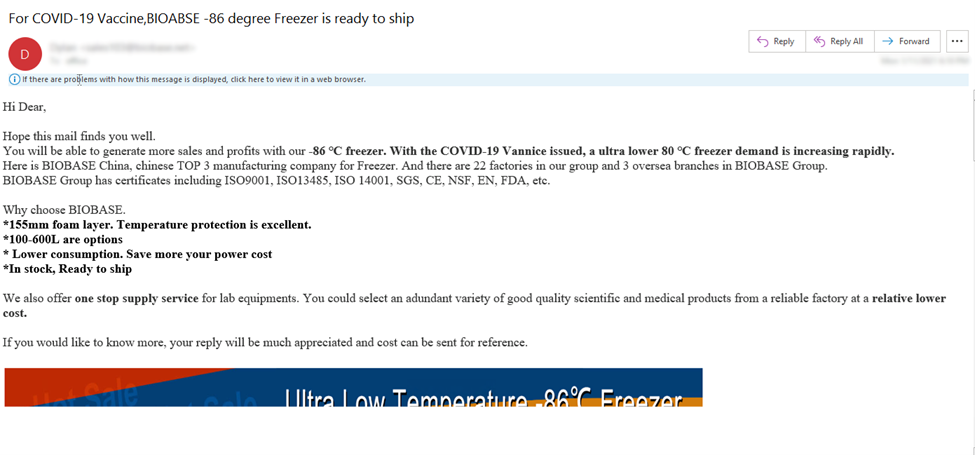

Други измамници пък са се насочили към логистичното обезпечаване на ваксините – продават лабораторни замразяващи устройства, от които някои ваксини наистина се нуждаят. Съобщението отново е изпратено от името на съществуващ производител, който притежава реални сертификати и наистина произвежда фризери в различни размери.

И тук ясно се виждат класическите елементи на измамата: неправилно изписано име на компанията, безличен поздрав, граматически грешки, липсва подпис. Освен това предлаганият продукт е тясно нишов – подобни фризери рядко се срещат дори в специализирани кабинети т.е. не се предлагат за масова продажба.

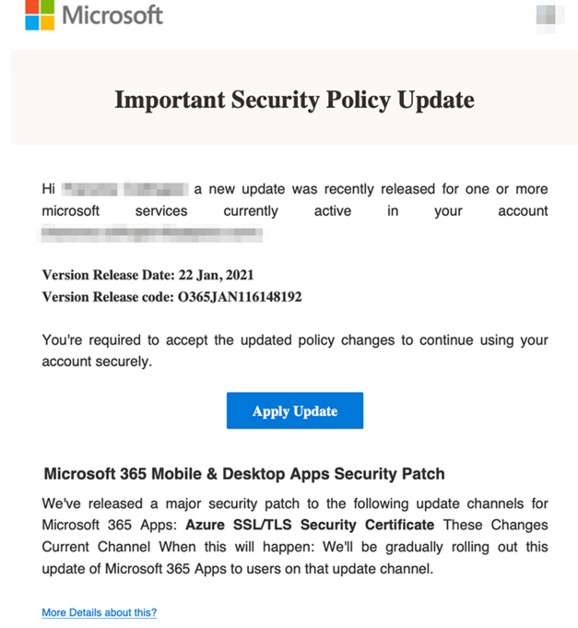

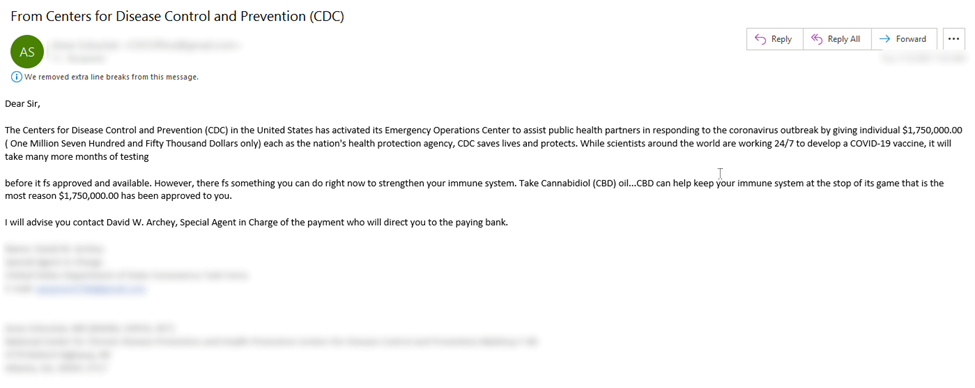

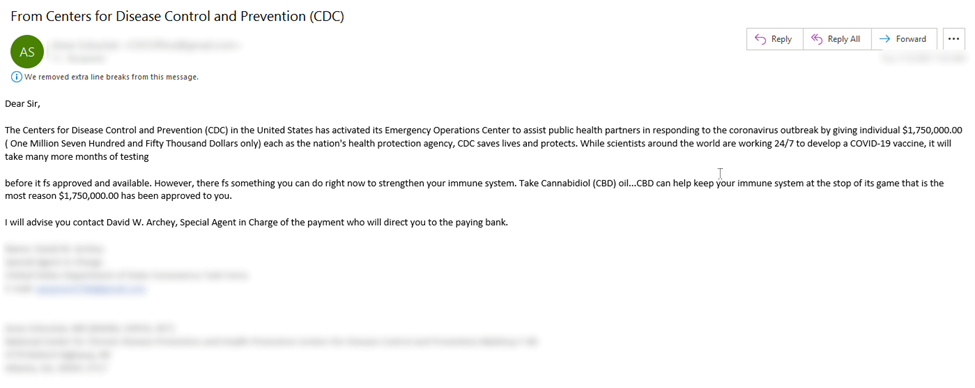

Фиктивни плащания във връзка с COVID-19

Друга често срещана измамна тактика е изпращането на съобщения за предстоящо разпределяне на плащания, от името на здравен орган, който участва пряко в борбата с пандемията, напр. Световната здравна организация (СЗО).

Отново се разчита на частично достоверна информация. След като разгледате имейла внимателно обаче, признаците, че става дума за измама, са повече от очевидни. Ако сте един от партньорите на СЗО или друг подобен орган, то вие сте наясно с неговата мисия и не се нуждаете от напомняне. Освен това, вече всеки гражданин е запознат с разработените ваксини, кои от тях са тествани и кои – вече одобрени.

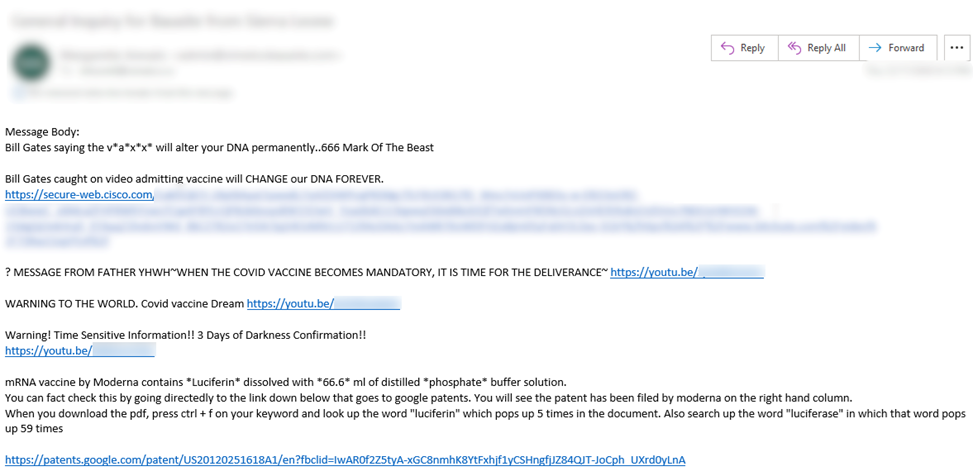

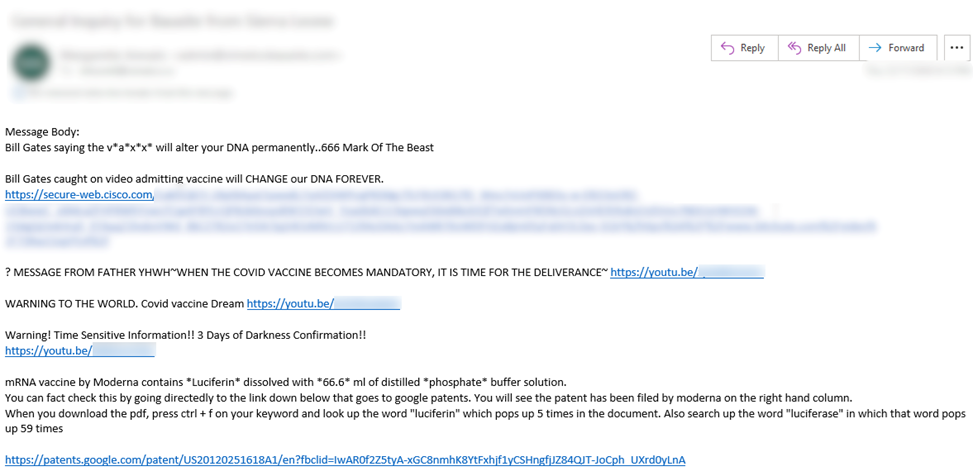

Изобилие от конспиративни теории

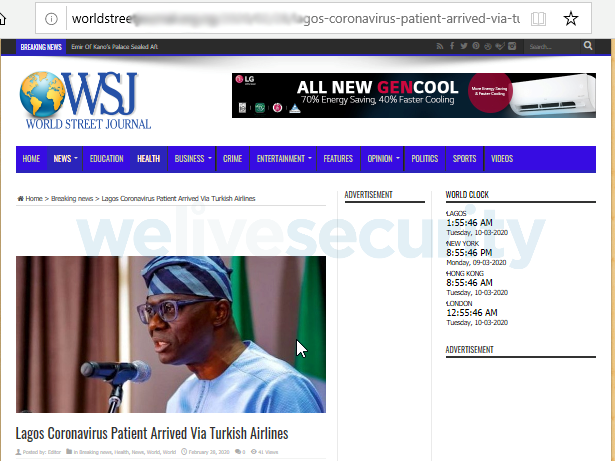

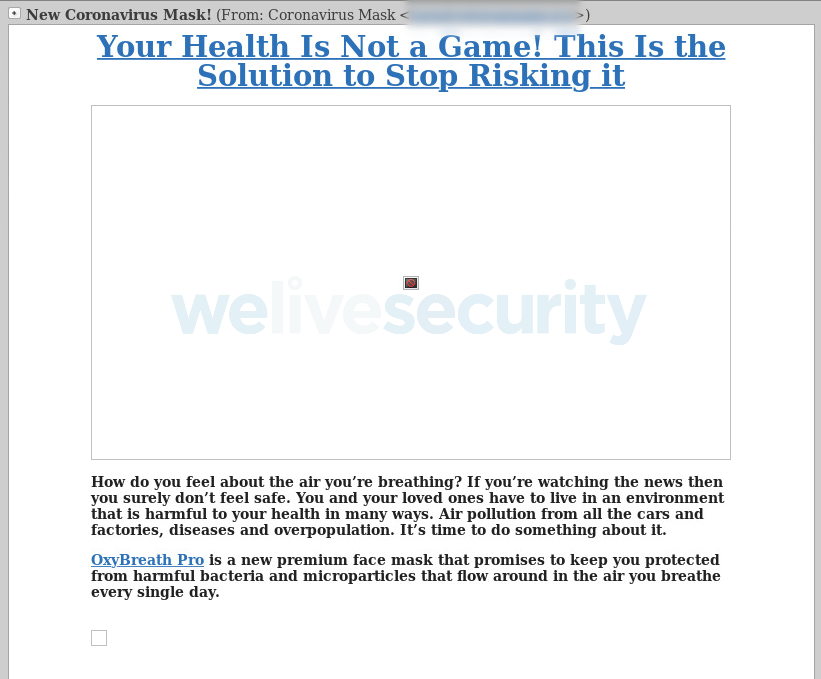

В интернет пространството циркулират множество имейли, които твърдят, че разкриват „истината“ за пандемията. Обикновено те съдържат линк към новина или видеоклип, подкрепящи теорията. Единствената цел е информацията да ви шокира и да ви убеди да кликнете върху връзката.

Какво „лечение“ да приложите

Представихме ви само някои от примерите за измами на тема COVID-19, на които може да се натъкнете. Бъдете сигурни, че предприемчивите мошеници ще положат усилията да измислят още много други измамни схеми, докато разпространението на ваксините продължава.

Един от най-лесните начини да запазите безопасността си е да използвате надеждно решение за сигурност, което включва филтър на нежелана поща.

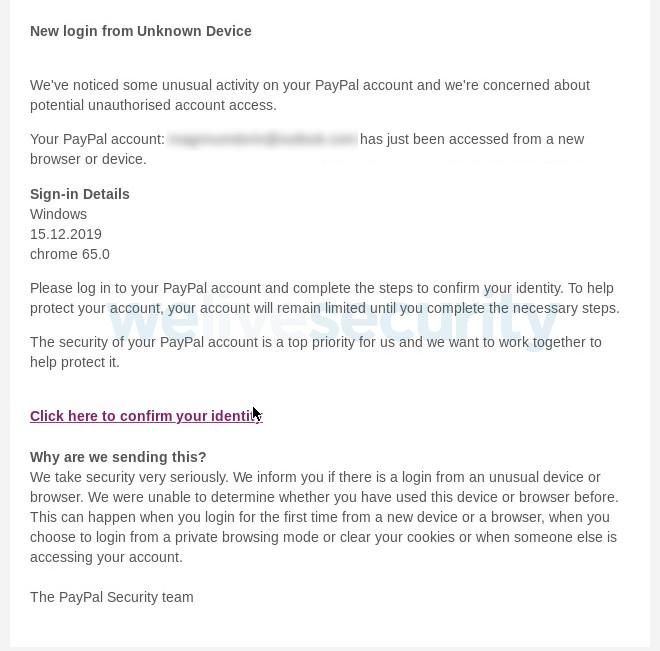

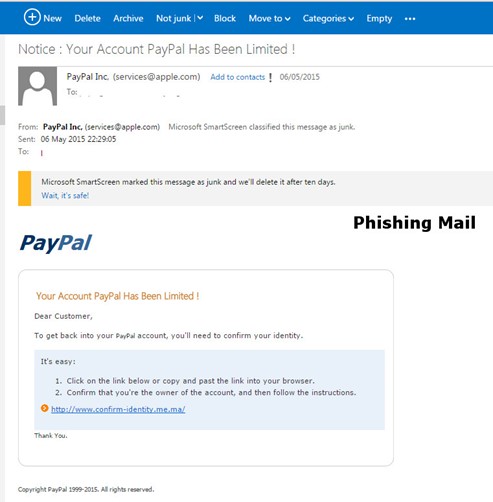

Следващите препоръки също ще ви помогнат да се предпазите от измама:

- Избягвайте да кликате върху връзки или да изтегляте файлове, които сте получили по имейл от източник, когото не познавате и не можете да проверите

- Ако сте получили имейл, за който се твърди, че идва от легитимна организация, проверете официалния уебсайт и се свържете, използвайки официалната информация за контакт, за да установите достоверността на изпращача

- Внимавайте за измамни бизнес предложения, които изглеждат твърде добри, за да са истина, или за предложения от непроверени изпращачи

- Използвайте доказано многопластово решение за сигурност, което включва защита срещу спам, фишинг и други заплахи