През последните години социалните мрежи се развиха до мощни машини за извличане на данни, които разполагат с информация за абсолютно всичко свързано с нас – от приятели и семейство до навици за гласуване.

Когато кандидатствате за нова работа, работодателите ще оценят вашата активност онлайн, за да установят дали сте търсения кандидат. Неподходящ туит (tweet) или снимка във Facebook могат да съсипят вашата кариера. Стара присъда, открита в Google, може да направи по-трудно наемането ви на работа, а твърдения за престъпно поведение, разпространявани онлайн (независимо дали са верни или не), могат да ви причинят доста главоболия.

При това дигиталната информация за вас не се ограничава само до това, което вие сами публикувате онлайн – различни компании „пасивно“ събират на информация за вас.

За да поемете контрола върху вашата поверителност и публична информация, на първо място трябва да ограничите онлайн публикациите: Съществува твърдение, че щом нещо е онлайн, то е безсмъртно. Щом като сте решили да „разчистите“ публичния си профил, ето няколко съвета откъде да започнете:

Съвет #1 : ПРОВЕРЕТЕ КАКВО ЗНАЕ GOOGLE ЗА ВАС

Потърсете в Google, за да узнаете точно какво може бързо да се разбере за вас, без използването на специализирани инструменти, социално инженерство или киберразузнаване (reconnaissance). Направете списък за всички уебсайтове и техните домейни, които може да имат информация, свързана с вас, и я оценете. Добавете връзките към акаунти в социалните мрежи, видеоклипове в YouTube и всичко друго, което ви направи впечатление.

Съвет #2 : ВЪЗПОЛЗВАЙТЕ СЕ ОТ ПРАВОТО СИ ИНФОРМАЦИЯТА ЗА ВАС ДА БЪДЕ ЗАЛИЧЕНА

Като гражданин на Европейския съюз, благодарение на действащия Общ регламент относно защитата на данните (GDPR), можете да поискате премахване на информация за вас от търсачката на Google. За целта трябва да попълните този формуляр.

Законодателството дава възможност на Google да ви откаже – по технически причини, дублирани URL адреси, класифициране на информация като „обществен интерес“, финансови измами, служебни злоупотреби и т.н. Но това не означава, че не трябва да опитате.

За да поискате заличаване на ваша информация от други продукти на Google (Blogger, Google Ads или търсачката за изображения), използвайте този формуляр.

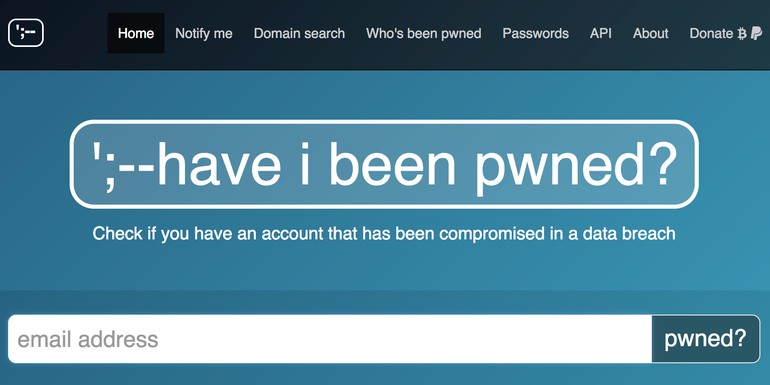

Съвет #3 : ПРОВЕРЕТЕ В HAVE I BEEN PWNED

Платформата HaveIBeenPwned (дело на експерта по киберсигурност Troy Hunt) e полезен инструмент, с който да откриете дали информация за ваш акаунт е била компрометирана или включена в масив с изтекли данни (data leak). Ако установите, че ваш имейл адрес е бил хакнат (pwned), незабавно сменете както паролата за този акаунт, така и за всички други акаунти, за достъп до които използвате същата парола.

Разбира се, не трябва да забравяте, че за да поемете контрола върху дигиталния си отпечатък, трябва да полагате добра грижа за съхранението на данните си онлайн, като ги защитите по подходящ начин. Използвайте различни пароли за достъп до всеки акаунт (Все още ли не използвате мениджър за управление на паролите?) и прилагайте двуфакторно удостоверяване, навсякъде, където е възможно.

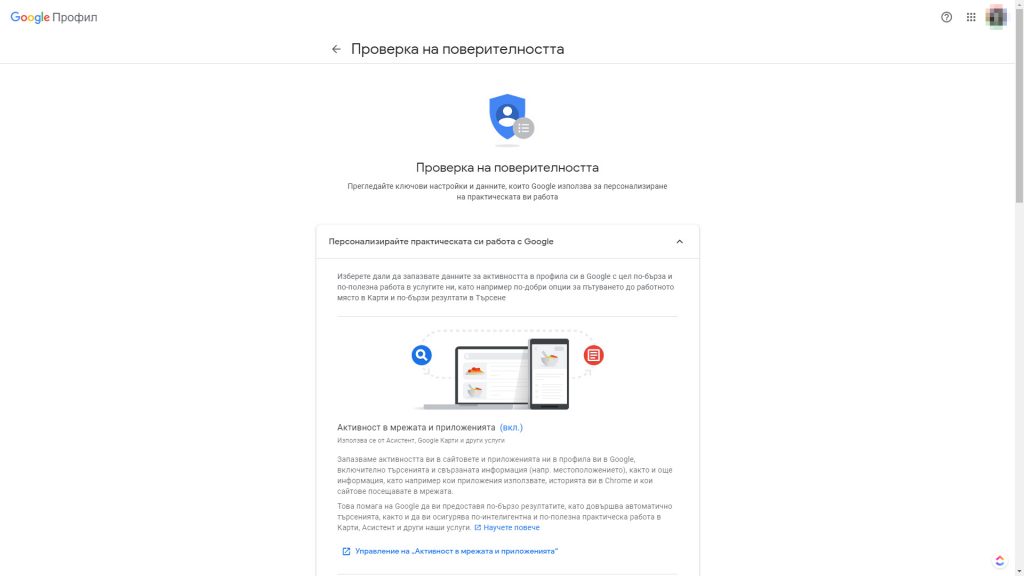

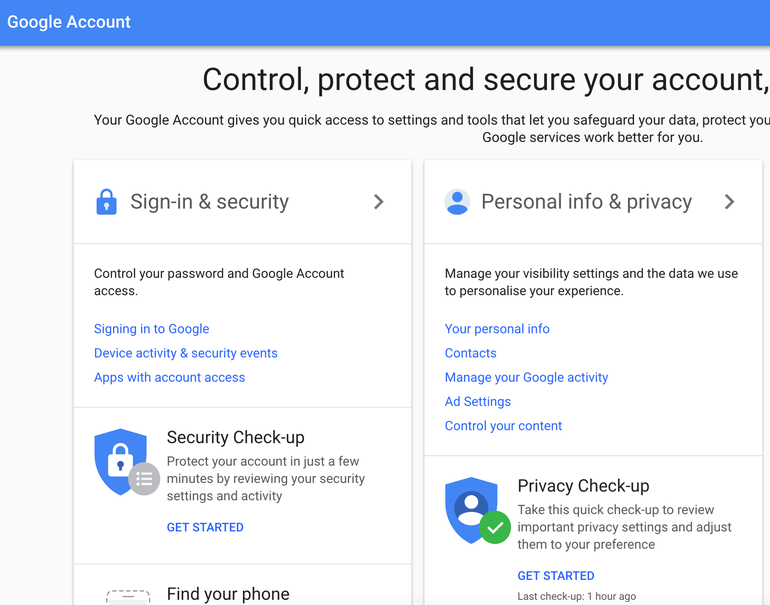

Съвет #4 : НАСТРОЙТЕ ПОВЕРИТЕЛНОСТТА И СИГУРНОСТТА НА ВАШИЯ GOOGLE ACCOUNT

Посетете https://www.google.com/account/about/: Наличните настройки могат да подобрят вашата поверителност, да намалят събирането на данни или да ви премахнат изцяло от екосистемата на Google.

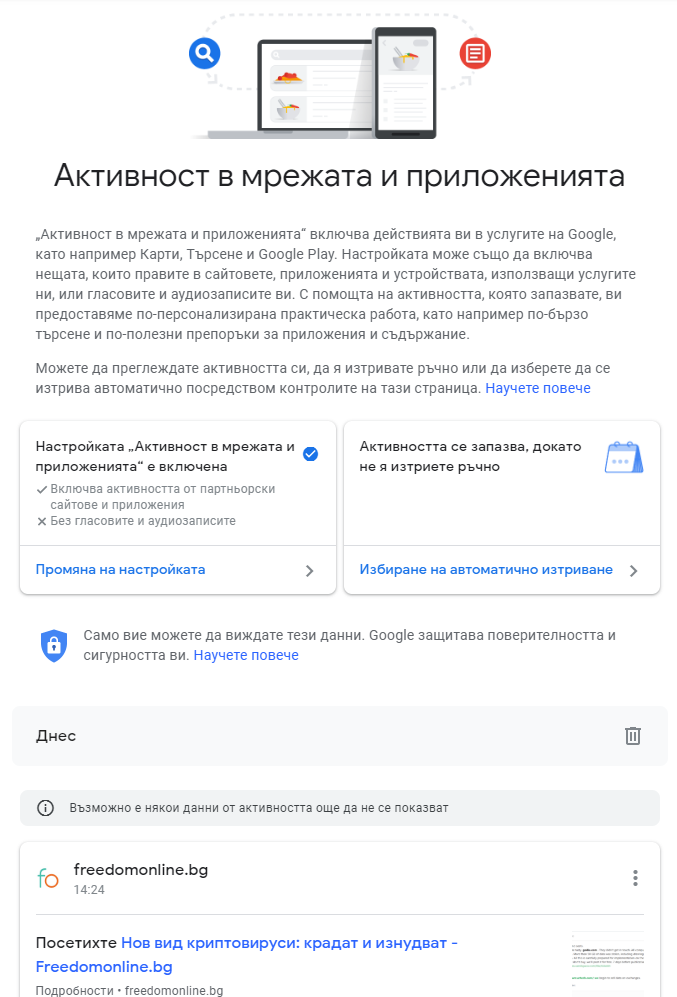

Проверката на поверителността на Google ви позволява да:

- откажете резултати от търсене и друга активност в Google да бъде пазена във вашият Google Account

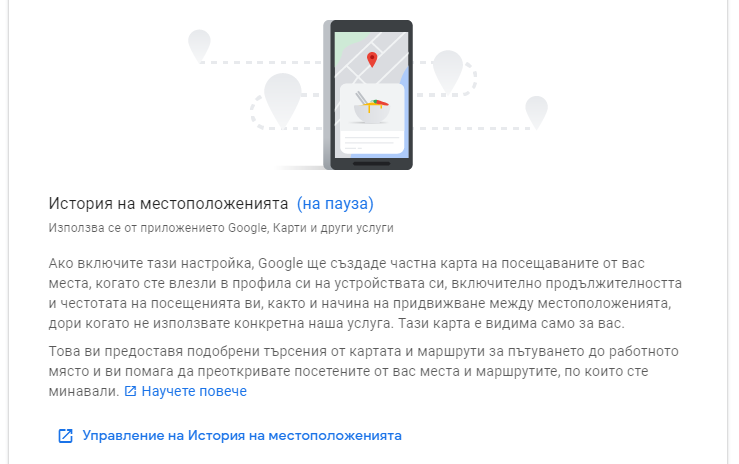

- изключите историята за вашите местоположения

- забраните на Google да пази история, свързана с търсенето и гледането на видеоматериали в YouTube, вашите контакти, информация за устройството ви, гласова и аудио активност, включително записи, събрани от взаимодействие с Google Assistant и др.

- разрешите на Google да използва вашата информация, за да ви предлага профилирани реклами

Проверката за сигурност на Google ще ви покаже кои устройства и приложения имат достъп до вашия акаунт – сами преценете дали това да остане така.

Можете да използвате услугата за изтриване (Delete me) на Google за премахване на избрани продукти от тяхната екосистема или на акаунта ви изцяло.

Съвет #5 : ИЗПОЛЗВАЙТЕ (ПЛАТЕНА) УСЛУГА

Съществуват редица компании, които могат да ви помогнат (срещу заплащане) да предпазите информацията си от т.нар. „брокери“ на данни.

Такъв пример е DeleteMe – платена абонаментна услуга, която премахва данни, включително имена, текущи и минали адреси, дати на раждане и псевдоними от ваше име. Тя ще направи така, че вашата лична информация да не се появява в резултатите на различните интернет търсачки и платформи, съдържащи отворени бази данни за търсене на хора.

Услуги като unroll.me могат да изброят всичко, за което сте се абонирали, улеснявайки работата по отписване от бюлетини, новини и др. Тази услуга обаче не е достъпна в ЕС поради действието на GDPR.

Съвет #6 : ЗАКЛЮЧЕТЕ ДОСТЪПА ДО ВАШИТЕ АКАУНТИ В СОЦИАЛНИТЕ МРЕЖИ ИЛИ ГИ ИЗТРИЙТЕ НАПЪЛНО

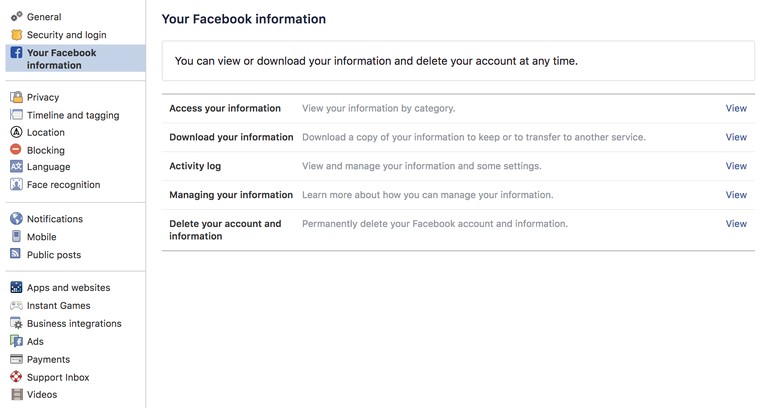

Във Facebook имате възможност да:

- изтеглите цялата информация, която Facebook има за вас (в раздел Настройки)

- заключите акаунта си

- ограничите само вашите приятели да виждат както новите, така и старите ви публикации (в раздел Поверителност)

- забраните имейла и телефонния ви номер да излизат като резултати от търсения

- премахнете Facebook профила си от резултати на външни за социалната мрежа търсачки

- изключите събирането на данни за вашето местоположение (в раздел Местоположение)

Twitter позволява:

- Да получите личният си архив, който съдържа цялата информация, свързана с вас (в раздел Настройки и поверителност)

- От менюто за настройки да изберете да заключите изцяло акаунта си и да направите туитовете частни и видими само за одобрени потребители; можете да изключите туитове, съдържащи местоположение, да разрешите или не търсенето на имейл и телефонен номер, които да свържат други хора с вашия профил и да позволите или забраните на други да ви отбелязват на снимки

- В раздел Безопасност можете да забраните вашите туитове да се появяват при търсене от страна на потребители, които сте блокирали в платформата за микро-блогове.

Instagram (собственост на Facebook) има редица настройки за поверителност, чрез които можете, за да поддържате приемливо ниво на конфиденциалност. Чрез Настройки –> Поверителност на акаунта -> Частен акаунт, съдържанието ви ще е достъпно само за предварително одобрени от вас потребители.

Като крайна мярка, можете да изтриете всичките си основни акаунти в социалните мрежи.

За да направите това във Facebook, трябва да отидете в Settings –> General -> Manage your account, за да го деактивирате. Вашите настройки, снимки и друго съдържание се запазват, без да бъдат видими – след време може да решите да се завърнете отново в мрежата.

За да изтриете окончателно Facebook акаунта си: Настройки -> Вашата информация във Facebook -> Изтриване на акаунта и информацията, последвано от Изтриване на моя акаунт. Ако имате проблеми с намирането на тази настройка, напишете „изтриване на Facebook“ в помощния център. Процедурата може да отнеме до 90 дни, след 14-дневен гратисен период, в който може да промените решението си.

За да деактивирате Twitter акаунт, трябва да кликнете върху Настройки и поверителност от падащото меню под иконата на вашия профил, след това в раздела Акаунт –> Деактивиране.

За да изтриете акаунта си в Instagram, отидете на страницата за изтриване на акаунт. След като изпратите отговор защо изтривате акаунта си, ще бъдете подканени да въведете отново паролата си и опцията за изтриване ще е активна.

Съвет #7 : ИЗТРИЙТЕ / ДЕАКТИВИРАЙТЕ СТАРИ (НЕИЗПОЛЗВАНИ) АКАУНТИ

Имате ли профил в MySpace или друга стара социална мрежа? Имате ли стари, неизползвани акаунти, регистрирани единствено, за да получите последните актуални отстъпки и промоции?

Всеки ваш акаунт съдържа лична информация: име, физически адрес, телефонен номер, данни от кредитна карта. При евентуален пробив на съответния сайт/платформа/приложение, вашите данни също ще „изтекат“.

Колкото повече регистрирани акаунти имате, толкова по-голям е шансът някой от тях да бъде компрометиран и вашите лични данни да попаднат в грешните ръце. Затова, побързайте да се отървете от излишните.

Съвет #8 : ПРЕМАХНЕТЕ ВАШИ СТАРИ ПУБЛИКАЦИИ ОТ СОЦИАЛНИ МРЕЖИ И БЛОГОВЕ

Наистина ли е необходимо да запазите публикацията за това, което сте закусили една сутрин през 2013 г. или отзива си за вече несъществуващ магазин на дребно близо до вас? По-скоро не. Отделете време и усилия за прочистване на старите публикации – резултатът си заслужава, а и това ще ви научи да споделяте по-избирателно в бъдеще.

Ако не разполагате с нужните привилегии за изтриване, свържете се директно с организацията-администратор на форума/блога: Включете линк към съдържанието, което искате да изтриете и опишете мотивите си. Положителният отговор не е гарантиран, но си струва да опитате.

Deseat.me предоставя автоматизиран начин да заявите изтриване на акаунт и премахване на абонамент от онлайн услуги. Ще трябва само временно да позволите на услугата изпраща имейли от ваше име.

Account Killer пък ви дава система, която оценява и описва сложността на процесите за изтриване на акаунти, предоставяни от онлайн услуги.

СЪВЕТ #9 : ИЗПОЛЗВАЙТЕ ПСЕВДОНИМИ И МАСКИ

Ако не можете директно да премахнете акаунт, изтрийте колкото се може повече съдържание от него или заменете личните данни с произволни.

За активните акаунти (Facebook, Twitter), анонимността и псевдонимите могат да помогнат за отделянето на дигиталната ви самоличност от физическата.

Използвайте профилни снимки, които не показват лицето ви и не съдържат нищо, пряко свързано с вас.

СЪВЕТ #10 : ИЗПОЛЗВАЙТЕ ВТОРИ ИМЕЙЛ АДРЕС

Използвайте отделни имейл акаунти за различните онлайн услуги. За еднократни покупки предоставяйте второстепенен адрес, който бързо ще се запълни с промоционални материали, но ще запази основния ви имейл далеч от маркетинговите бази данни.

СЪВЕТ #11 : ИЗПОЛЗВАЙТЕ VPN

Повечето VPN услуги маскират вашия публичен IP адрес и създават тунел между вас и интернет. Това гарантира, че данните и комуникационните пакети, изпратени между вашия браузър и сървъра, са криптирани, което може да попречи на трети страни да подслушват (събират) вашата информация или да проследяват онлайн активността ви.

По-добре е да се регистрирате за платена услуга – никой VPN не е наистина „безплатен“ предвид разходите за създаване и поддържане на инфраструктурата, необходима за маршрутизиране на трафика. Т.е. ако използвате безплатен VPN, най-вероятно вашите данни ще бъдат използвани или продавани на трети страни в замяна на услугата или иначе казано, ако нещо е безплатно, то вие сте продуктът.

СЪВЕТ #12 : ЗАПОЗНАЙТЕ СЕ С TOR, НО ВНИМАВАЙТЕ

Tor (onion router network) се използва от върли фенове на анонимността и поверителността в Интернет, активисти и хора, които търсят средство за заобикаляне на цензурните бариери.

Имайте предвид, че Tor се използва и за злонамерени цели. Затова доста сайтове на държавни и финансови институции няма да ви допуснат ако използвате тази мрежа.

СЪВЕТ #13 : ПРЕКОНФИГУРИРАЙТЕ DNS ПРОТОКОЛА

DNS протоколът служи за преобразуване на домейн към IP адрес. Когато напишете в браузъра си https://freedomonline.bg, DNS сървърът, който използвате ще ви отговори, че той се намира на адрес 104.21.20.81 и 172.67.191.252 и ще запази съответствието (както в телефонен указател).

Вашият интернет доставчик или някой друг по веригата обаче може да събира и препродава информацията за посещенията ви онлайн. Можете да противодействате на тази порочна практика, като смените DNS настройките на вашият рутер вкъщи или в офиса: В полето DNS Settings премахнете конфигурирания от локалния доставчик DNS и използвайте някой публичен DNS доставчик, за който се очаква, че няма да злоупотребява с вашата информация, напр. QUAD9, Cloudflare и OpenDNS.

Заключение:

В началото на 2021 г. все повече се говори за поверителност. Не защото някой е загрижен за личната ви информация, а защото все повече живеем и споделяме в дигиталния свят. COVID-19 ускори още повече този процес: Вече работим, учим, пазаруваме, срещаме се с познати и приятели онлайн.

Следвайки описаните по-горе съвети можете да изградите едно добро ниво на хигиена относно вашата поверителност и да запазите личната си информация доколкото е възможно… лична.