За да бъдат възможно най-добре защитени в киберпространството, потребителите трябва да се грижат за дигиталното си здраве, както за физическото – залагайки на превенцията. Това разбиране обаче не е достатъчно широко припознато и човекът остава най-голямата заплаха за киберсигурността и в ерата на изкуствения интелект.

Върху това акцентира по време на форума Tech of Tomorrow Константин Веселинов, управител на CENTIO #Cybersecurity.

По думите му хакерите използват всеки един момент, за да интегрират в инструментариума си най-новите технологии, а немалка част от бизнес ръководителите все още се затрудняват да се ориентират в реалностите на киберпространството.

„Много често, когато говорим с наши клиенти, те ни казват: Нас не ни касае, на нас досега не ние се е случвало. А аз питам: Откъде знаете, че дори в момента не сте пробити? Така че най-голямата опасност не е изкуственият интелект, а липсата на естествен“, категоричен беше той. „Хората, които взимат решенията, често не са технически подготвени. Тук идва и конфликта между ръководителите и техническите екипи, които пък не са търговци и не могат да обяснят добре защо е нужно да се инвестира в киберсигурност“.

И статистиката напълно потвърждава казаното от него – според Microsoft средното време, нужно на една компания да разбере, че е пробита, е 183 дни. А с развитието на AI нещата се усложняват.

Ролята на изкуствения интелект

Пример за това е случаят отпреди няколко месеца, когато служител на хонконгска компания преведе на нападатели 26 млн. долара. За да си гарантират успеха, те симулират не само телефонно обаждане, но и видеоконферентна връзка с участието на ръководители на компанията. Всичко това с помощта на изкуствен интелект.

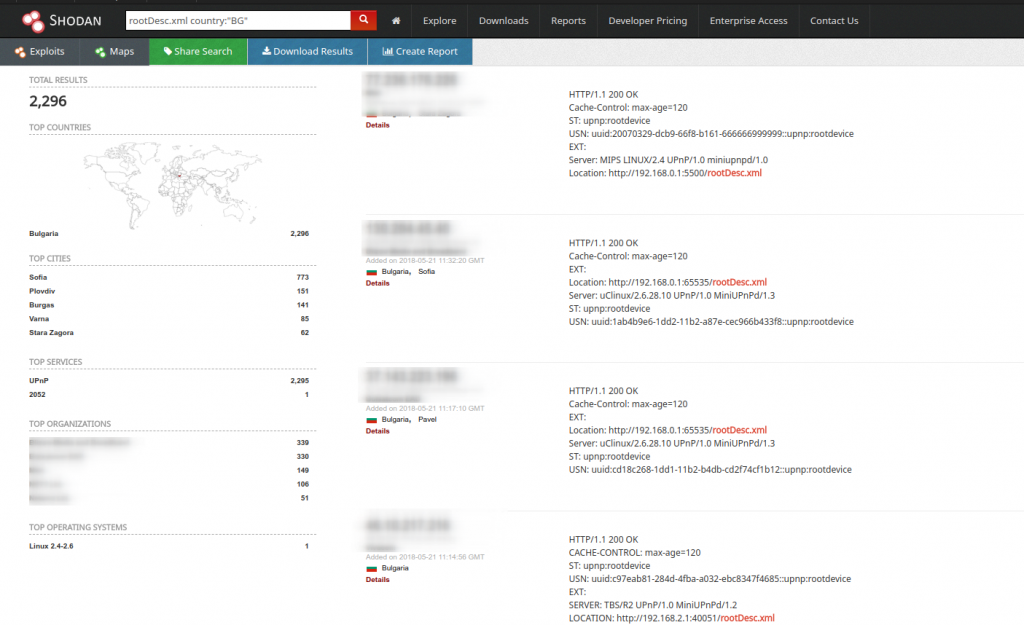

„Само няколко секунди са необходими на генеративните модели, за да възпроизведат говора на човек. С видеото още не са толкова добри, но скоро и това ще стане. В един момент те ще генерират по най-добрия начин и видео, и аудио“, предупреди Константин Веселинов. „В днешно време нещата стават много бързо и много ефективно. С AI могат да се генерират спам и фишинг атаки без никакъв проблем. Вече не е нужно да можете да пишете код, за да създадете вирус, той да бъде дистрибутиран до стотици хиляди и да вземете откуп от някакъв процент от тях“.

В същото време в България 93% от компаниите са малки и се затрудняват да се възползват от преимуществата, които дава технологията, както го правят хакерите. За да се случи това, те трябва да наемат нови хора с нужната експертиза, което е натоварващо за тях. Затова компании като CENTIO #Cybersecurity използват AI, за да стилизират знанията и уменията на своите екипи, така че да предоставят по-добри услуги за малкия и средния бизнес.

Човешкият фактор

Този подход се налага и от огромния дефицит на специалисти – проблем, за който отдавна алармират представителите на индустрията за киберсигурност. И по всичко личи, че това ще остане предизвикателство поне в близкото бъдеще.

„Понякога ни канят за гост-лектори в различни университети. Там виждаме, че много малък процент от хората имат някаква представа за какво говорим, а става дума за студенти 4 и 5 курс. Много от тях учат киберсигурност, само защото е модерно и се плаща добре“, акцентира управителят на CENTIO #Cybersecurity.

По думите му „тук-таме има островчета на познание в нашата образователна система, но като цяло тя е твърде консервативна и не откликва адекватно на случващото се“. Това налага частният интерес – в лицето на различни образователни институции извън държавната система – да компенсира липсите, но и това не е достатъчно.

Все пак Веселин Константинов вижда някаква светлина в тунела – Министерството на образованието обмисля да се въведе дисциплината „Киберсигурност“ в средното образование. А защо това е важно, той обобщи така:

„Технологиите вървят напред, но в центъра на всичко е човекът. Те могат да бъдат използвани само от добре обучени хора. Хора, които знаят и могат“.