Изследователите по киберсигурност от екипа Project Zero на Google, специализирани в откриването на 0-day уязвимости, публикуваха доклад от шест части, в който подробно описват сложна хакерска операция, засечена в началото на 2020 г.

Тя е насочена към собствениците на Android и Windows устройства. Атаките са извършени чрез два експлойт сървъра (единият, предназначен за Windows потребители, а другият – за Android), изпълняващи различни последователни експлойт събития (exploit chains) чрез т.нар. “Watering hole” метод за атака.

И двата експлойт сървъра са използвали уязвимости в Google Chrome, за да осигурят нерегламентиран достъп до устройствата на жертвите. Веднъж получили входна точка посредством браузъра, хакерите инсталират експлойт на ниво ОС, за да получат по-голям контрол върху устройството на жертвата.

Последователните експлойт събития включват комбинация от уязвимости, както от тип 0-day, така и n-day. 0-day се отнася за уязвимости, неизвестни за вендора към момента на експлоатиране, а n-day – за такива, които са били закърпени, но все още се наблюдава активното им експлоатиране.

Какво съдържат експлойт сървърите

- Четири „renderer“ грешки в Google Chrome, една от които все още не е била позната (0-day) на Google, когато е била открита от екипа на Project Zero

- Два експлойта, които са специализирани в това, да избягват засичането им в облачно базирани среди (sandboxing) и които ескплоатират три 0-day уязвимости в Windows

- Пакет за ескалиране на привилегиите (privilege escalation kit), съставен от публично известни n-day експлойти за по-стари версии на Android OS.

0-day уязвимостите са закърпени през пролетта на 2020г

- CVE-2020-6418 – Chrome Vulnerability in TurboFan (закърпен през Февруари 2020)

- CVE-2020-0938 – Font Vulnerability on Windows (закърпен през Април 2020)

- CVE-2020-1020 – Font Vulnerability on Windows (закърпен през Април 2020)

- CVE-2020-1027 – Windows CSRSS Vulnerability (закърпен през Април 2020)

Въпреки че на споменатите по-горе експлойт сървъри не са открити 0-day за Android, специалистите от Project Zero предполагат, че хакерите най-вероятно са имали достъп именно до такъв тип експлойт. Просто той не е бил хостнат на тези сървъри по времето на провеждане на изследването.

Google: Последователните експлойт събития са сложни и добре разработени

Google разкрива, че става дума за добре проектиран, сложен код, с разнообразие от нови методи за експлоатация, усъвършенствани и изчислени следексплоатационни техники и голям обем от антианализиращи и описващи защити.

Не се предоставят други подробности за нападателите или профила на таргетираните жертви.

В блога на Project Zero са налични още доклади по темата

Публикувани са и други доклади, свързани с „infinity bug“ в Google Chrome, който е използван при атаките, последователните експлойт събития, съответно при Chrome, Android, Windows, както и следексплоатационни техники, използвани отново при Android устройствата.

Предоставените доклади ще осигурят възможност на други вендори в областта на информационната сигурност да идентифицират подобни атаки срещу своите клиенти и да проследят и други сходни действия, извършени от същите злонамерени лица.

Препоръки

Разгледаната атака е поредното доказателство, че хакерите продължават да усъвършенстват и подобряват своите тактики, техники и процедури (TTPs).

Екипът на FreedomOnline.bg препоръчва винаги да използвате последната налична версия както на ниво ОС/фърмуер, така и на инсталираните програми/апликации. По този начин ще се предпазите от експлоатиране на вече известни уязвимости (n-day).

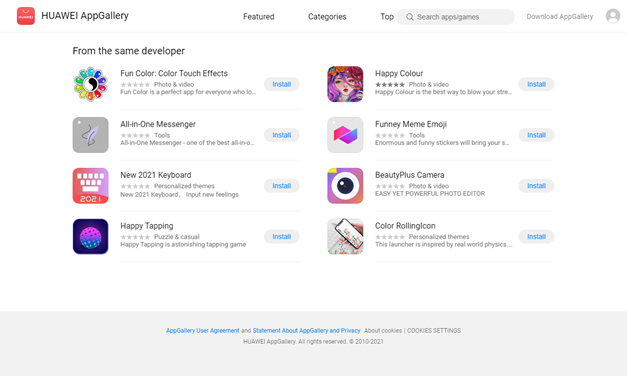

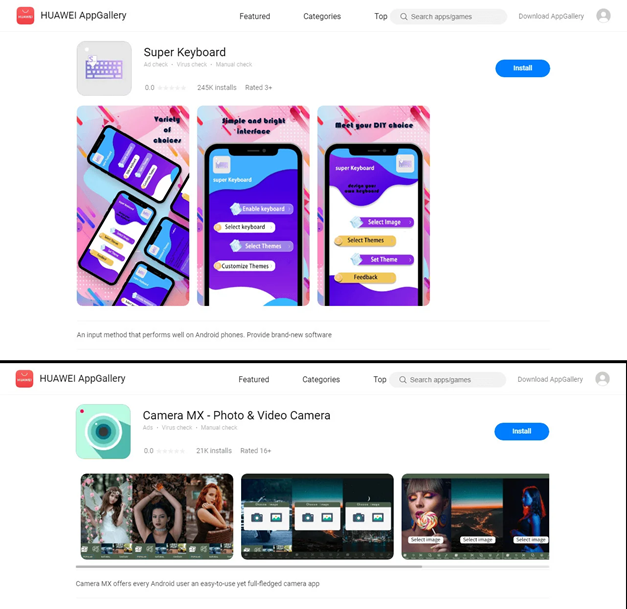

Внимавайте също така какво инсталирате на вашето устройство и какъв достъп разрешавате. За разлика от n-day, където един пач (patch) би елиминирал уязвимостта, при 0-day това само по себе си не е достатъчно, а са необходими мерки от типа на многопластова защита (defence-in-depth) и защитни механизми, които биха идентифицирали подозрително и нехарактерно поведение на устройствата.