На 16 март 2021 г. DDoS атака блокира сървърите на над 15 медицински лаборатории в България.

Информацията стана известна, след като пациентите, в продължение на часове, останаха без достъп до профилите си.

Лабораторните резултати представляват чувствителни лични данни, поставени под специален режим на закрила според правилата на Общия регламент за защита на личните данни (GDPR).

Дали нападателите са получили достъп до чувствителна информация на лабораториите – не знаем.

Това, което знаем е, че който и да е бизнес може да предотврати спирането на работния си процес и да си спести значителни главоболия, ако приложи минимални превантивни мерки.

За целта е нужно:

- Администраторите да се уверят, че поверената им организация следва добрите практики в киберсигурността. Ако установят, че това не е така, то те следва да обяснят на разбираем език на собствениците на бизнеса, какви мерки е нужно да бъдат предприети.

- Собствениците на бизнес, от своя страна, трябва да разглеждат киберсигурността като инвестиция, а не като разход, и да се вслушват в препоръките на служителите, които сами са наели, за да защитават бизнеса им от онлайн заплахи.

Разбира се, и двете страни могат да се допитат до външни специалисти по киберсигурност, при нужда.

Какви вреди може да причини една DDoS атака

DDoS (Distributed Danial-of-service) е насочена към един от трите основни стълбове на киберсигурността – наличността. Нападателите, които и да са те и каквато и да е целта им, изпращат голям брой заявки от различни източници (Distributed DoS) към вашия сайт или сървър, докато той „откаже“ и изпадне в невъзможност да предоставя на потребителите стандартните си услуги.

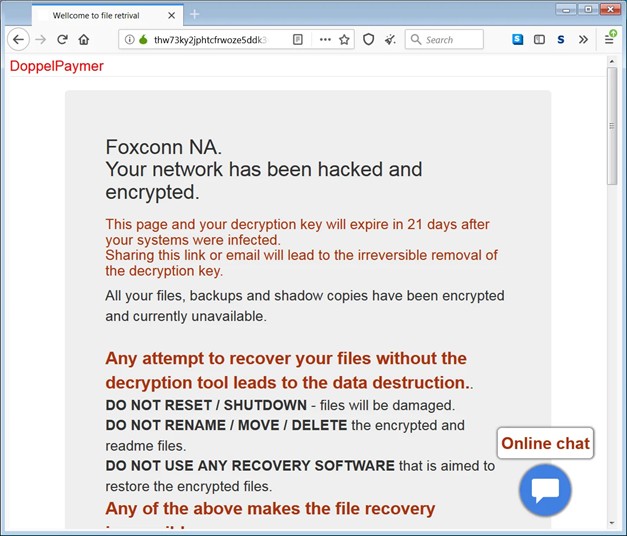

В последно време обаче все по-често се наблюдава тенденцията хакерите да изнудват жертвите на DDoS и да изискват откуп (ransome), за да спрат атаката. Някои организации се съгласяват, тъй като ефектът от самата атака е разрушителен – услугата може да остане неналична с часове и дни, което може да бъде пагубно за един бизнес.

DDoS се прилага на различни нива:

- Може да запуши цялата ви мрежова честотна лента (bandwith) и по този начин да спре достъпа на всичките ви потребители до ресурса, който им предоставяте (волюметрична DDoS атака – Volumetric bandwidth attack)

- Да атакува конкретно ваше устройство – уеб сървър, защитна стена, рутер или друг актив от инфраструктурата ви (атака за изчерпване на ресурса – Resource exhaustion attack)

- Да е насочена към протоколите от L7 на OSI модела – HTTP, DNS, FTP и т.н. (атака на ниво приложен слой – Application-layer attack)

Прочетете още: ФБР предупреждава за опустошителни DDoS атаки, използващи уязвимости в мрежови протоколи

Препоръки към администраторите

Полезно по темата: Cloudflare започва да изпраща нотификации за DDoS атаки

- Защитната стена на изхода на мрежата ви би могла да филтрира определен размер на DDoS атака. Това би ограничило т.нар. “attack surface”, а именно публично достъпните услуги и протоколи, които са видими в интернет. Един такъв протокол е ICMP (пинг), който често се използва при DDoS атаки.

- Наличието на WAF (Web Application Firewall) също би спряло определени DDoS атаки, от L7 например.

- За ограничаването на едни от най-големите DDoS атаки препоръчваме използването на CDN (content delivery network). Техният мрежови капацитет е в рамките на 59 Tbps и може да се противопостави на атакуващите, които често разполагат с пъти по-голяма честотна лента (bandwith) от вас.