Опитите за кражба на криптовалути стават все повече и все по-чести. Последният по-сериозен пример до момента е атака от началото на юли месец, в която са били спрени над 2.3 млн. опита за подмяна на информация за притежатели на криптовалути през един от сайтовете посредници.

Защо? Защото само за година Bitcoin е увеличил стойността си повече от 3 пъти и към 31 юли се продава срещу 8,155.24 USD. Как всъщност се крадат криптовалути и как да предпазите своя портфейл?

В долните редове може да се запознаете с 6-те най-използваните метода.

1. Приложения от Google Play и Apple App Store

Особено характерно за потребителите на смартфони, които не се защитават адекватно, е да станат жертви на измамни приложения. Те изглеждат сякаш идват от определени крипто организации – Coin Miner, Eth Miner и др. При стартирането на приложението от потребителят се изисква да въведе чувствителните си данни, за да получи достъп до своите профили и по този начин дава достъп на хакерите до профила си.

2. Ботовете в Slack

Slack ботове, които се използват за кражба на криптовалута, се превърнаха в най-бързо развиващата се и използвана система от измамниците. Тази атака се осъществява посредством бот, който изпраща уведомление към потребителите за даден проблем с техния криптопортфейл.

Когато потребителят последва линка, той трябва да въведе частния си ключ за достъп до криптопортфейла – и го отваря за кражба.

Прочетете повече от какво и как да защитите Android устройството си.

3. Add-ons и Pop-ups за криптотърговия

Повечето браузъри днес предлагат персонализиране на потребителския интерфейс за по-удобна работа с криптопортфейли и обмен на валути. Проблемът е, че някои тези добавки са силно уязвими към хакерски атаки. Голяма част от тези разширения могат да се използват и за скрито копаене на валути, което използва ресурсите на компютъра ви и често остава незабележимо.

4. Автентикация чрез SMS

По-голяма част от потребителите избират да използват мобилна автентикация, тъй като смартфонът е винаги в джоба им. SMS съобщенията се изпращат навсякъде по света чрез протокола Signaling System 7 (SS7). Специалисти демонстрираха прихващането на текстови съобщения, използвайки свой собствен изследователски инструмент, който използва слабостите за прихващане на този тип трафик . Демонстрацията беше направена, използвайки сметки на Coinbase, шокирайки потребители на борсата. Това доказва, че дори и 2FA чрез SMS не ви дава пълна безопасност.

5. Публични Wi-Fi мрежи

Никога не правете важни транзакции през публична мрежа, дори и да използвате най-сигурния VPN. Кракването на WiFi защита е особено наболяла тема, тъй като до голяма степен, все още се използват остарели защитни стандарти. В новите пък, биват открити уязвимости, като добър приер за това е Krack атаката, която позволява на външен потребител да шпионира трафика на мрежата, без да е в нея.

6. Клониране на сайт

Въпреки че, част от описаните до момента методи са до някаква степен базирани на този, добрия стар чист фишинг продължава да е главозамайващо ефективен. При този тип атака се клонира или изработва страница, която изисква въвеждането на лични данни. В последствие, потребителите биват привлечени към нея по един или друг начин, а всеки, който въведе данните си може да се сбогува с каквато и наличност да има в криптопортфейла си.

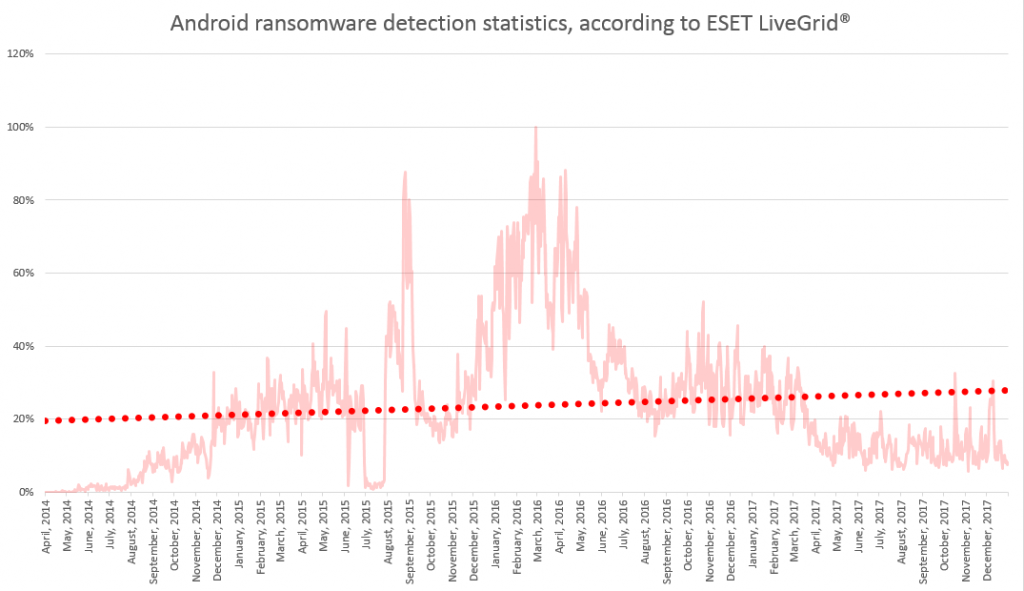

Добрата новина е, че намирането на пробойни в потребителската защита става все по-трудно, тъй като не само услугите се усъвършенстват, но и самите потребители. Все повече хора използват многослойна автентикация и антивирусен софтуер, който предпазва от конвенционални атаки. Фокусът на хакерите вече се измества към създаването и разпространението на код, който копае валути в тяхна полза чрез чужди машини.