Последен ъпдейт на 29 май 2020 в 14:41 ч.

Най-важното накратко:

- България е в топ 3 на потърпевшите държави на атака, известна под името „Лошото зайче“ (BadRabbit), стартирала на 24 октомври вечерта – над 10% от засечените зарази са от страната

- BadRabbit е подобрена версия на предшественика си NotPetya – ransomware червей, който се саморазпространява чрез SMB споделени директории

- Как да се защитите от BadRabbit, прочетете тук.

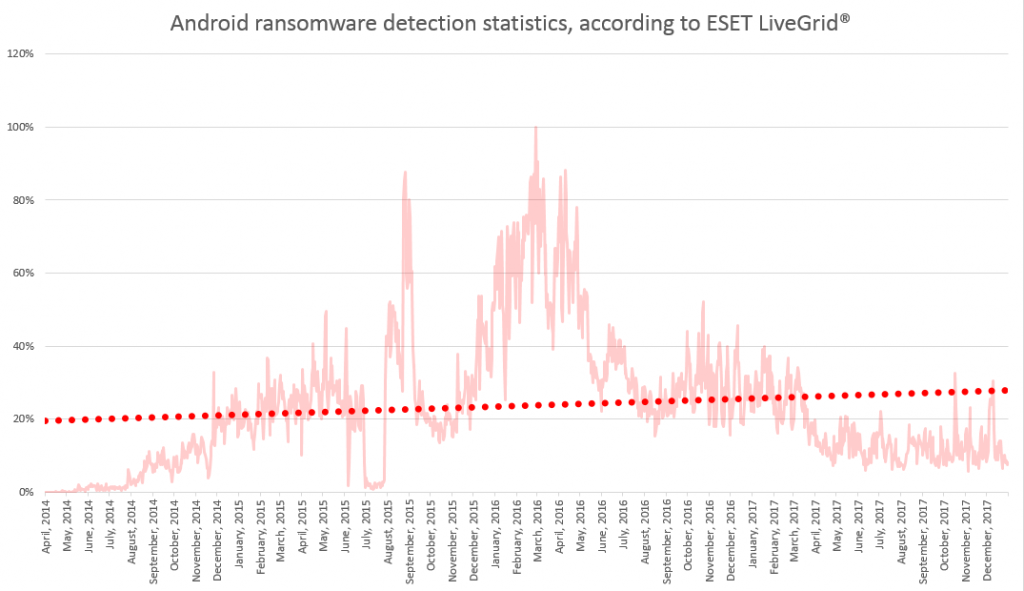

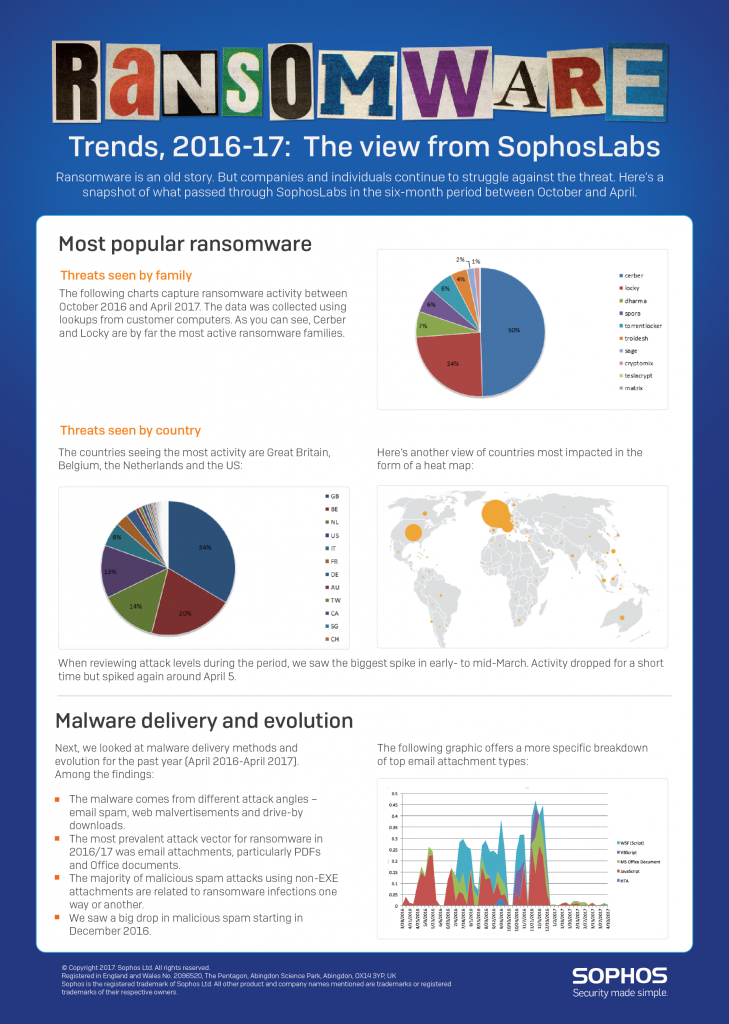

Нова вълна от ransomware в Източна Европа засегна и България. На 13 октомври Украинската служба за сигурност излезе с предупреждение, че е възможно нова голяма кибер атака да бъде стартирана в периода 13 – 17 октомври, което съвпада с честванията на Деня на защитниците на Украйна. Опасенията се оказаха реални и атаката известна под името „Лошото зайче“ (BadRabbit) бе стартирана снощи (24.10.2017), като основна цел наистина се оказаха Украйна – засегнати са железопътния и въздушен транспорт. Според телеметрични данни България е в топ 3 на потърпевшите държави, но все още нямаме официални данни за жертви в правителствения и публичен сектор:

- Russia: 65%

- Ukraine: 12.2%

- Bulgaria: 10.2%

- Turkey: 6.4%

- Japan: 3.8%

- Other: 2.4%

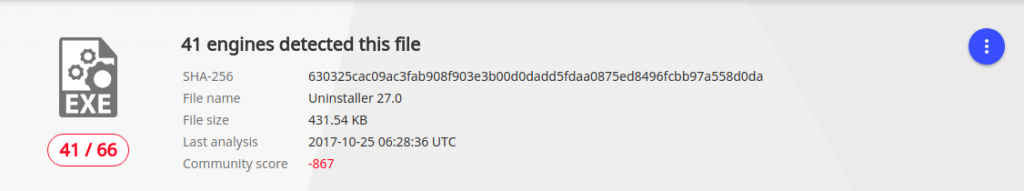

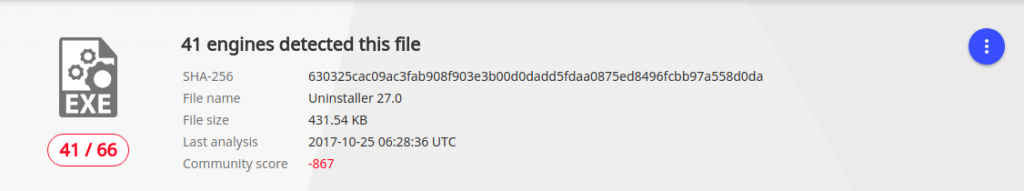

„Лошото Зайче“ към момента се разпознава от 41/66 антивирусните решения, като вариант на Win32/Diskcoder:

BadRabbit е подобрена версия на предшественика си NotPetya – ransomware червей, който се саморазпространява чрез SMB споделени директории, използвайки Mimikatz инструмента. За разлика от предходната атака, този път EternalBlue експлойта не е включен в арсенала на престъпниците.

Update (2 октомври 2017 г.):

Секюрити рисъчъри направиха по – задълбочен анализ и откриха, че

в Bad Rabbit всъщност е имплантиран експлойтът EternalRomance, имащ за цел да изпълни отдалечено код върху таргетираната машина.

Поради факта, че едновременно са засегнати стратегически обекти и фирми в Украйна, има съмнения за watering-hole attack. Т.е. престъпниците вече са имали достъп до тези мрежи и просто са стартирали криптирането.

Първоначалното разпространение е чрез drive-by сваляне от популярни сайтове!

Зад Drive-by сваляне (download) терминът стоят два подхвата:

- Жертвата оторизира свалянето, но не осъзнава последствията – програма която автоматично се изпълнява и инсталира зловреден код;

- Всяко сваляне, което се извършва без уведомяване на жертвата;

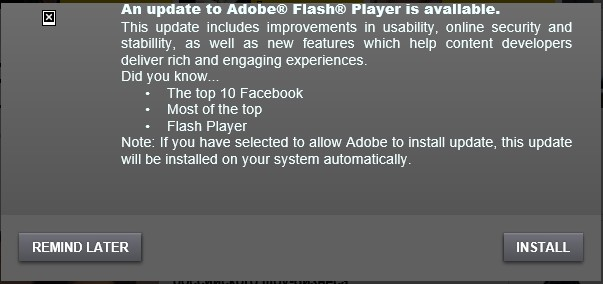

В случая, става въпрос за drive-by сваляния на фалшиво обновление за Flash Player от компрометирани сайтове, за сега идентифицирани два български сайта :

- hxxp://grupovo[.]bg

- hxxp://www.grupovo[.]bg

- hxxp://www.otbrana[.]com

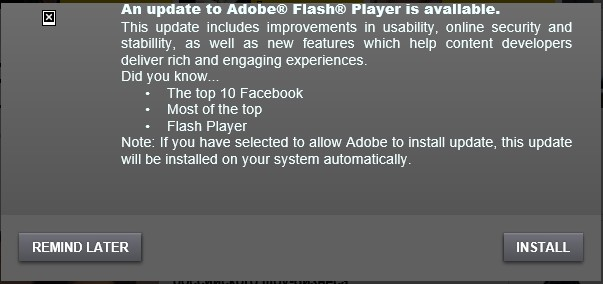

При посещение на някой от заразените сайтове (пълен списък) се изпълнява JavaScript, който от своя страна изпраща данни към престъпниците, чрез които определят дали жертвата е интересна за тях. В случай, че сте един от „печелившите“ ще бъде показан въпросният прозорец за ъпдейт на FlashPlayer:

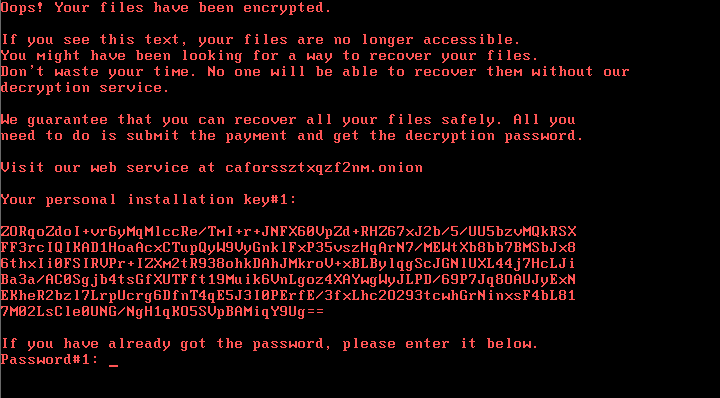

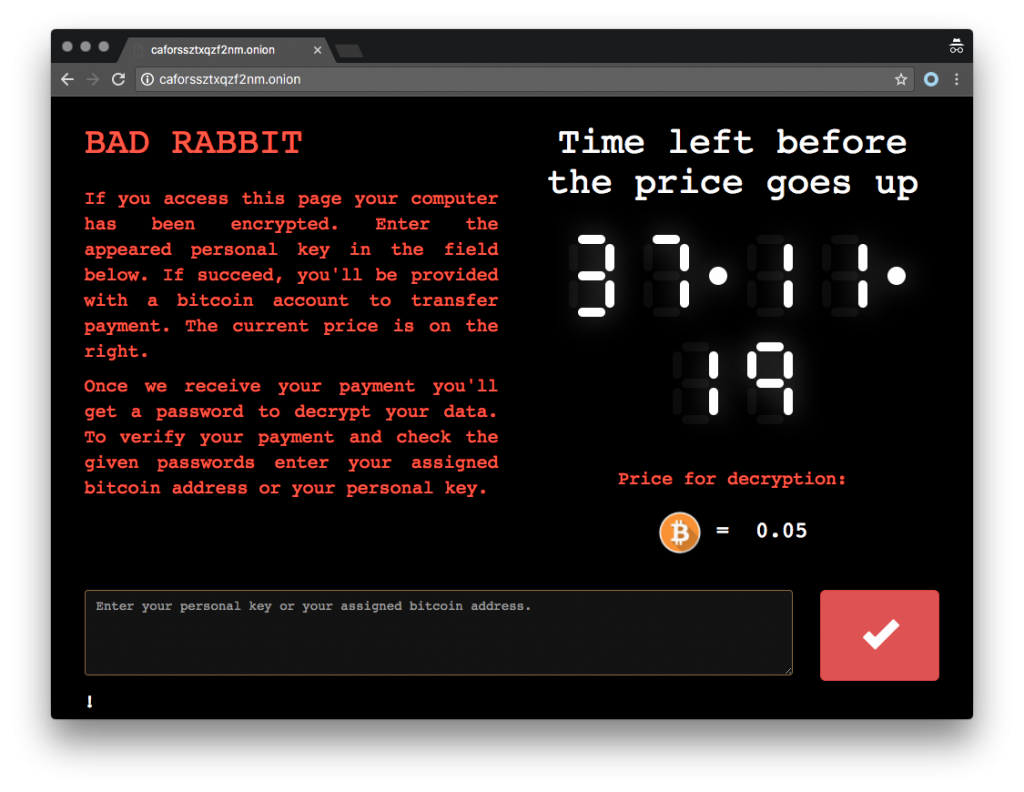

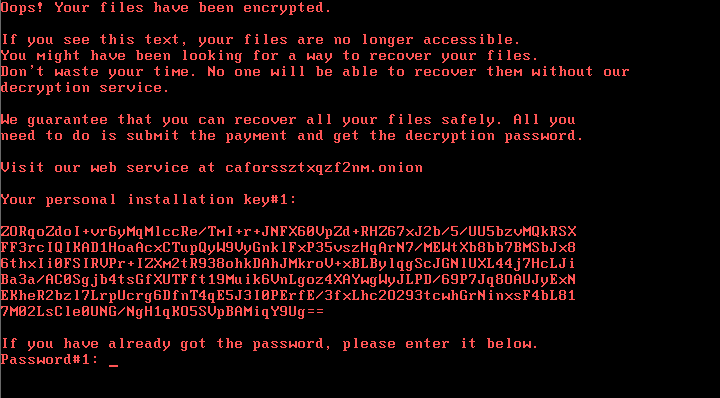

С натискането на „INSTALL“ се сваля install_flash_player.exe, което всъщност е Win32/Filecoder.D, финалният резултат е бележка за откуп:

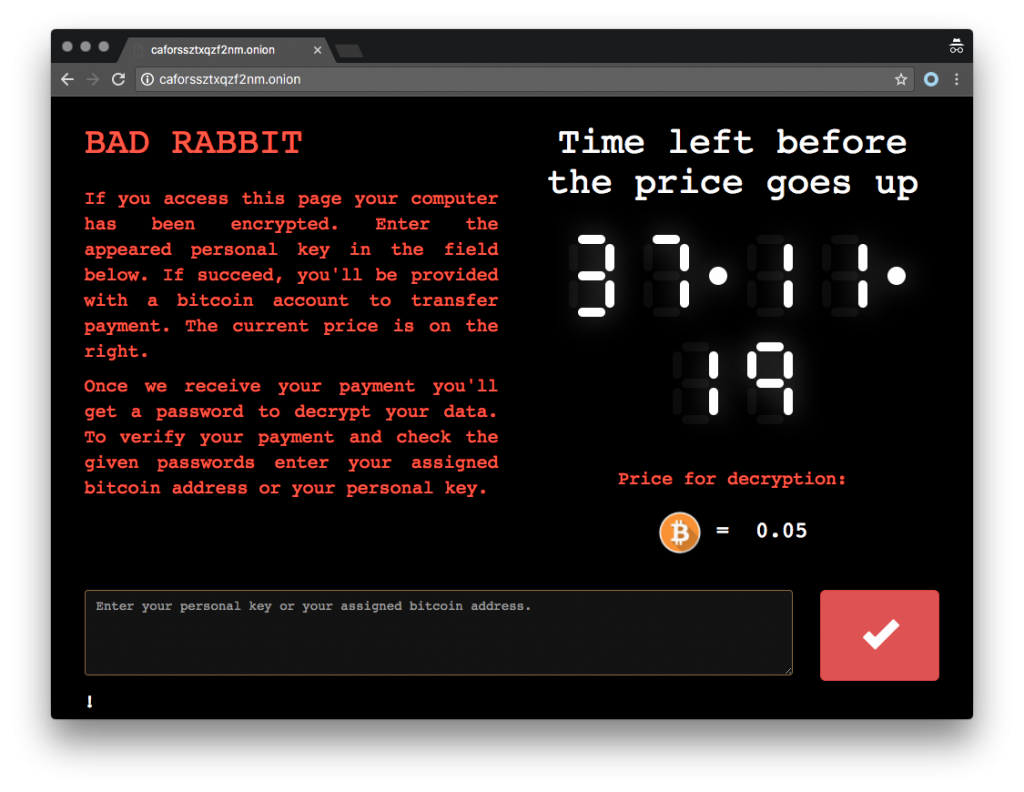

За всяка жертва се генерира уникален ключ. който е необходим на престъпниците да идентифицират плащанията в предназначения за целта портал в Tor мрежата:

Екипът на freedomonline.bg Ви съветва никога да не прибягвате до плащания, а да се обърнете към специалисти в случай, че криптираната информация е важна за Вас.

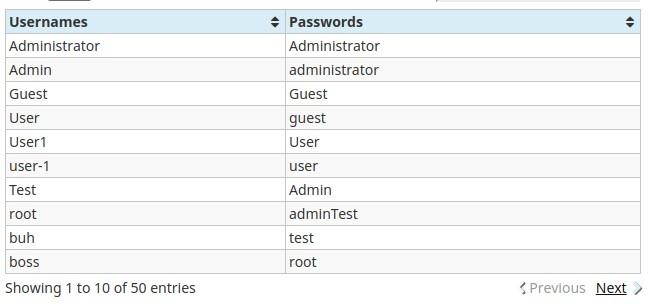

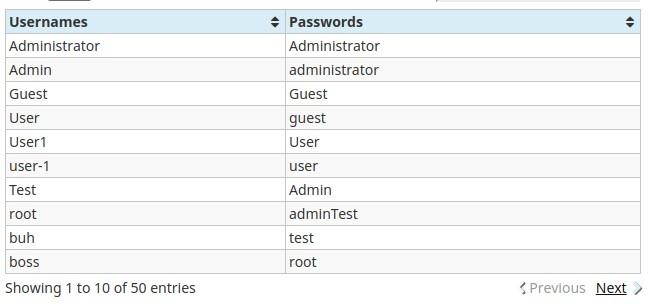

Инфектиране на мрежата през SMB

Веднъж свален и изпълнен „Лошият Заек“ започва да подскача в мрежата на жертвата, търсейки споделени директории, използвайки списък от най–лошите пароли, за да се сдобие с достъп. В случай, че комбинацията (user/pass) липсва в предварително зададените, се изпълнява вече споменатия инструмент – Mimikatz.

Криптирането започва след принудително рестартиране на компютъра

Лошият братовчед на Бъгс Бъни създава планирани задачи за рестарт на компютъра, използвайки имена с референции към сагата „Game of Thrones“.

Метода на криптиране използван от BadRabbit също е подобен на този в NotPetya – използва се open source легитимен софтуер DiskCryptor.

Следва пълно криптиране на диска и файловете с произволно избран ключ (шифър AES-128-CBC), който от своя страна е защитен с RSA 2048 публичен ключ.

Каква е ваксината за бесните зайци

- Спрете да използвате Flash технологията. Не случайно тя ще бъде убита до 2020 година.

Като премахнете flash player, не само се защитавате от новооткрити уязвимости, но също елиминирате изкушението да приложите фалшиви ъпдейти; - Обновявайте вашите операционни системи, интернет браузъри и приложения. През последната година станахме свидетели на атаки, чиято успеваемост се дължеше изключително и само на пропуснати ъпдейти. Инсталирайте легален софтуер и доказали се решения за информационна сигурност;

- Бекъп, бекъп, бекъп… 3,2,1 – регулярни бекъпи на различни носители, на повече от една локация. Не забравайте тяхното верифициране!

- Гарантирайте права на потребителите до толкова, колкото им е необходимо. Ненужно привилегировани акаунти често за причина за болки в сърцето :( Защо му е на лошото зайче да отгатва пароли, ако вече се е сдобил с администраторски акаунт?

- Обучение на служители, семейство и приятели – споделяйте добри практики, новини и проблеми с околните. Повишавайте тяхната заинтересованост и изострете тяхната бдителност. Дали ще сте жертва или не, понякога зависи от натискането на бутона „INSTALL“.

Бъдете винаги в крак с новините от света на информационната сигурност – станете наши фенове във Facebook.