Екипът на Sophos за бързо реагиране (Sophos Rapid Response team) е съставил списък с най-често срещаните погрешни възприятия за киберсигурността. Става дума за грешки на мениджърите / администраторите, с които специалистите от екипа са се сблъскали през последните 12 месеца, докато са неутрализирали и разследвали кибератаки в широк кръг организации.

Десетте най-разпространени заблуди по отношение на киберсигурността, които Sophos опровергава са:

Заблуда 1: Ние не сме цел – твърде малки сме и / или нямаме ценни активи

Контрапункт: Повечето киберпрестъпници търсят лесна плячка и бърза финансова облага – те преследват пропуски в сигурността и погрешни конфигурации, които могат лесно да използват. Ако смятате, че вашата организация не е цел, вероятно не проверявате редовно мрежата си за подозрителна активност и може да пропуснете ранни признаци на кибератака.

Заблуда 2: Нямаме нужда от усъвършенствани технологии за сигурност, инсталирани навсякъде

Контрапункт: Ежедневно се увеличават техниките за атака, които заобикалят или деактивират софтуера за защита на крайните точки. Сървърите вече са цел номер едно за атака и нападателите могат лесно да намерят директен маршрут, използвайки откраднати идентификационни данни за достъп. Всички грешки в конфигурането, пачването или защитата правят сървърите уязвими, включително тези под Linux. Дори нападателите често инсталират задна врата (backdoor) на Linux машини, за да ги използват после като безопасни укрития за достъп до мрежата ви.

Заблуда 3: Имаме непоклатими политики за сигурност

Контрапункт: Да, наличието на политики за сигурност на приложенията и потребителите е много важно. Те обаче трябва да се проверяват и актуализират постоянно, тъй като към устройствата, свързани в мрежата, се добавят непрекъснато нови функции и функционалности.

Заблуда 4: Можем да защитим RDP сървърите от нападатели чрез промяна на портовете, на които се намират, и въвеждане на многофакторно удостоверяване (MFA)

Контрапункт: Сканирането на портове от страна на нападателите ще идентифицира всички отворени услуги, независимо къде точно се намират, така че смяната на портове, само по себе си, предлага малка или никаква защита.

Колкото до въвеждането на MFA, то е важно, но няма да подобри сигурността, ако политиката не бъде приложена за всички служители и устройства.

Заблуда 5: Блокирането на IP адреси от високорискови региони като Русия, Китай и Северна Корея ни предпазва от атаки, идващи от тези географски локации

Контрапункт: Блокирането на IP адреси от определени региони е малко вероятно да навреди, но може да създаде фалшиво усещане за сигурност, ако разчитате само на него за защита. Нападателите хостват своята злонамерена инфраструктура в различни държави, включително САЩ, Холандия и останалата част на Европа.

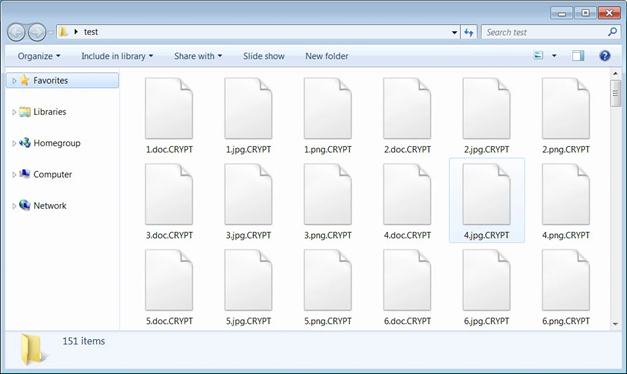

Заблуда 6: Нашите архиви ни осигуряват имунитет срещу въздействието на рансъмуера

Контрапункт: Поддържането на актуални архиви е от решаващо значение за бизнеса. Ако обаче те са свързани към мрежата, остават в обсега на нападателите и са уязвими на криптиране, изтриване или деактивиране при рансъмуер атака.

Ограничаването на броя на хората с достъп до вашите архиви може да не подобри значително сигурността, тъй като нападателите ще са прекарали време във вашата мрежа, търсейки точно тези хора и техните идентификационни данни за достъп.

По същия начин и съхраняването на резервни копия в облака трябва да се извършва внимателно – при инцидент, разследван от Sophos Rapid Response, е разкрито, че нападателите са изпратили имейл до доставчика на облачни услуги от хакнат акаунт на ИТ администратор и са го помолили да изтрие всички архиви – доставчикът е удовлетвотил молбата!

Стандартната формула за сигурни архиви, които могат да се използват за възстановяване на данни и системи след атака с рансъмуер, е 3:2:1: три копия на всичко, на две различни системи, едната от които е офлайн.

Последна забележка: офлайн резервни копия няма да ви защитят от престъпници, които крадат и заплашват да публикуват вашите данни, дори и да не ги криптират.

Заблуда 7: Нашите служители разбират киберсигурността

Контрапункт: Според The State of Ransomware 2021, 22% от организациите вярват, че ще бъдат засегнати от рансъмуер през следващите 12 месеца, защото е трудно да се спрат крайните потребители да компрометират сигурността.

Тактиките за социално инженерство като фишинг имейли стават все по-трудни за откриване. Съобщенията често са ръчно изработени, точно написани, убедителни и внимателно насочени.

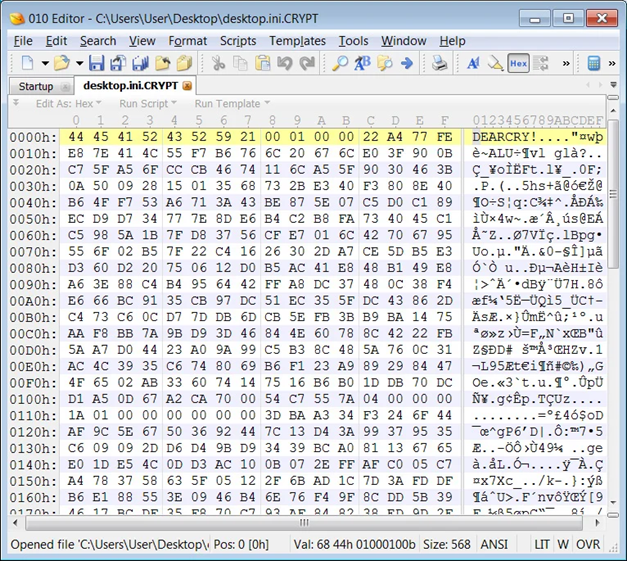

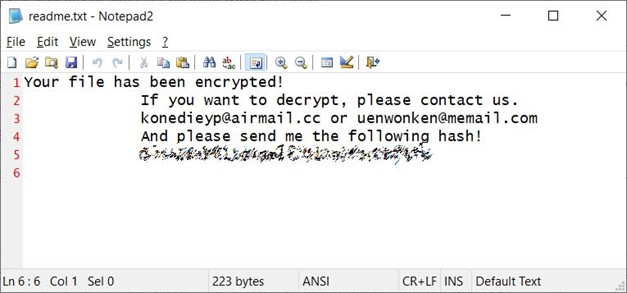

Заблуда 8: Екипите за реагиране при инциденти могат да възстановят данните ми след рансъмуер атака

Контрапункт: Това е много малко вероятно. Днес атакуващите правят много по-малко грешки и процесът на криптиране се е подобрил, така че намирането на вратичка, която може да премахне щетите, се случва изключително рядко.

Заблуда 9: Ако платя откуп ще си получа обратно данните, откраднати при рансъмуер атака

Контрапункт: Според доклада State of Ransomware 2021, организация, която плати откуп, възстановява средно около две трети (65%) от своите данни. Само 8% получават обратно всичките си данни, а 29% възстановяват по-малко от половината.

Освен това връщането на данните е само част от процеса по възстановяване – в повечето случаи рансъмуерът напълно деактивира компютрите и софтуера и системите трябва да бъдат вдигнати от нулата, преди да се стигне до възстановяване на данните. Проучването през 2021 г. показва, че разходите за съвземане на бизнеса са средно десет пъти по-големи от търсения на откуп.

Заблуда 10: Криптирането изчерпва атаката – ако оцелеем, всичко е наред

За съжаление това рядко е така. Чрез криптирането нападателите ви дават да разберете, че са там и какво са направили.

Вероятно те са престояли във вашата мрежа в продължение на дни, ако не и седмици преди пускане на рансъмуера. Те са проучвали, деактивирали или изтривали резервни копия, открили са машини с ценна информация или приложения, които да криптират, премахнали са информация и са инсталирали задни врати… Продължителното присъствие в мрежата на жертвата позволява на нападателите да предприемат втора атака, ако пожелаят.

Как да се справите с организирането на киберсигурността във вашата фирма, прочетете тук: