Все по-често попадате на новини за големи изтичания или кражба на данни и то не само в специализираните сайтове за киберсигурност, а и във вечерните новини по телевизията. Жертвите обикновено са големи корпорации или държавни институции – дали само при тях има висок риск от пробив или в новините попадат само случаите, при които има големи финансови загуби?

Всъщност, никой бизнес не е твърде малък за хакерите. Затова е важно да направите преглед на мерките за сигурност на данните във вашата фирма и да се уверите, че не сте допуснали някоя от най-популярните грешки:

Грешка 1: Не сте наясно със слабостите в защитата на данните ви

Оценете пълния потенциален размер на вредата, която нарушението на сигурността на данните може да причини на вашата компания. Проверете дали прилагате подходяща защита на всички ваши данни и дали защитавате всички възможни канали за атака.

Само ако признаете за съществуването на проблем, ще можете да преминете към решение. Сигурността на данните е непрекъснат процес, тъй като постоянно се появяват нови и все по-сложни за откриване заплахи, а извършителите намират нови начини за достъп до вашите ценни данни.

Затова помислете, какви защитни средства използвате във вашата компания. Трябва да имате антивирусни софтуери и защитни стени, но те отдавна не са достатъчни за една цялостна и адекватна защита.

Грешка 2: Подхождате грешно при организиране на превенцията

Повечето малки и средни фирми организират сигурността на данните си, все едно, че привеждат дейността си в съответствие с изискванията на нов закон или разпоредба: Изготвят списък със задължителни изисквания, на които се стараят да отговорят с възможно най-малко ресурси и усилия. Този подход със сигурност ще остави пролуки в сигурността ви, които атакуващите ще намерят и ще използват.

Когато говорим за киберсигурност е задължително да вземете предвид съществуващите „модерни“ заплахи: Идентифицирайте ценните си данни, очертайте потенциалните заплахи и възможни начини за атака и оценете доколко вашата компания е уязвима към конкретен сценарий. Използвайте тази обширна оценка на риска, за да допълните вашите мерки за съответствие и да отстраните всички пропуски в сигурността на данните.

Грешка 3: Не обучавате персонала си

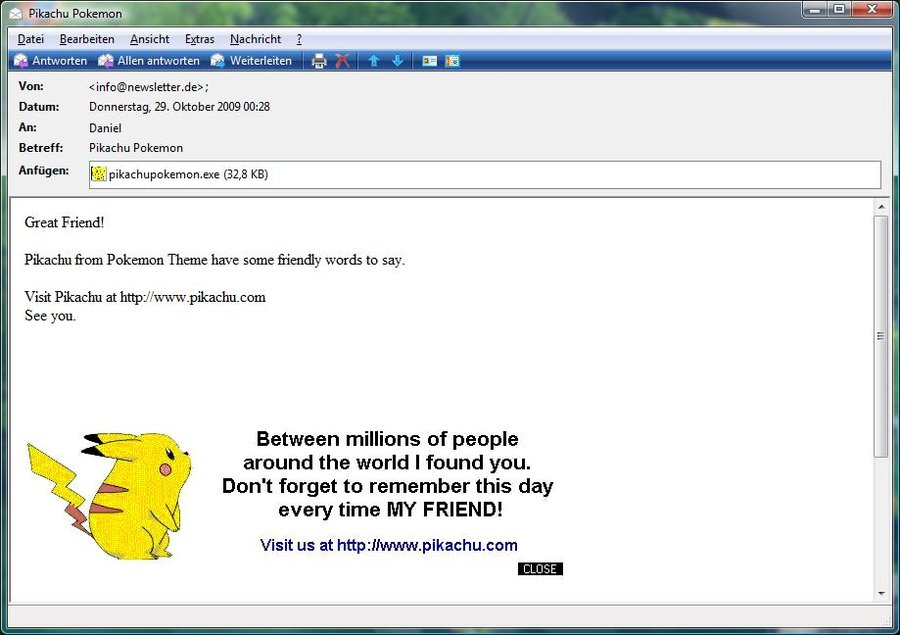

Служителите ви са вашият най-голям актив, но те може да се окажат най-слабото звено в защитата на данните ви. Един клик върху злонамерен линк от страна на служител във вашата мрежа може да застраши целия ви бизнес. Ето защо трябва да въведете програми за повишаване на осведомеността, така че персоналът ви да осъзнае своята роля и да се запознае с най-добрите практики в сферата на киберсигурността.

Прочетете още: Как да предпазим бизнеса си от човешка IT грешка?

Информирайте персонала си относно новостите в прилаганите от организацията ви стандарти и политиките за сигурност. Само когато обучавате персонала си правилно и периодично, ще имате силна система за сигурност на данните.

Грешка 4: Не правите регулярни архиви

Създаването на резервни копия на вашите системи е абсолютно задължително, за да сте подготвени за спирането на хардуер, кражба или злонамерена киберактивност. Те ще ви помогнат да се възстановите при евентуален инцидент. Особено, предвид бурните темпове на нарастване на броя на успешните криптоатаки по целия свят.

Съществуват различни видове резервиране на данни, така че трябва да изберете това, което работи най-ефективно за вашия бизнес. Освен това винаги е добра идея да съхранявате копие от данните си на безопасно място офлайн. Нещо повече, налични са приложения за резервиране, които напълно или частично автоматизират процеса, така че това да не ви коства усилия.

Още по темата: 3 причини да правите бекъп на данните във фирмата си

Създайте стратегия, относно това какво ще бъде резервирано, честотата която ви устройва и планове за възстановяване след атака. Тествайте плановете си за възстановяване регулярно, за да сте сигурни, че те ще ви върнат в бизнеса бързо и безпроблемно.

Грешка 5: Не инвестирате достатъчно в сигурността на вашите данни

По-лошо: Това е сред първите пера, които съкращавате, когато трябва да ограничите бюджета на компанията си. Резултатът: Изтичане на данни, увреждане на репутацията на бизнеса ви, съдебни дела, плащане на глоби, загуба на клиенти и т.н.

Планирайте бюджета си за сигурност след като изчерпателно сте отчели всички рискове, пред които е изправена вашата компания. Изчислете колко ще трябва да похарчите за сигурност на данните и колко повече ще загубите, ако оставите това перо недофинансирано. Ефективното планиране ще ви помогне да създадете надеждна ИТ сигурност за вашия малък или среден бизнес, и не е задължително цената за това да е висока. Ако нямате нужните знания и умения, можете да се обърнете към външен експерт – често това дори е по-изгодно.

Грешка 6: Подценявате вътрешните заплахи

Не пренебрегвайте възможността в екипа ви да има злонамерени лица. По-малките фирми често фокусират всички усилия върху защитата на т. нар. периметър, и пропускат да предотвратят кражби и злоупотреба с ценни фирмени данни от страна на вътрешни за компанията хора.

Ще ви бъде интересно още да прочетете: Пет начина да предпазите бизнеса си от вътрешни заплахи

Подходящите предпазни мерки за откриване и реагиране на вътрешни заплахи включват политика за ограничаване на достъпите до ниво Least Privilege, регистриране на активността на потребителите и поне минимални периодични проверки на поведението в мрежата.

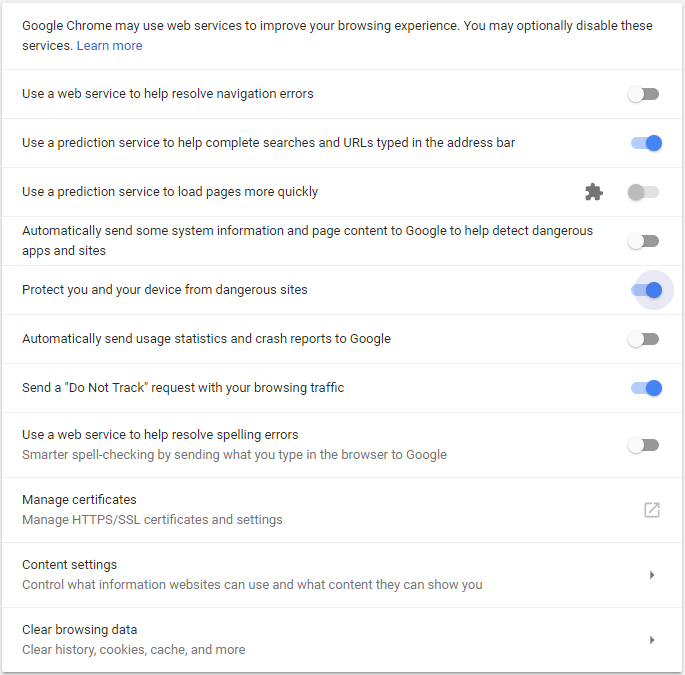

Грешка 7: Системите ви използват остарял софтуер

Малкият бизнес трябва да бъде гъвкав при надграждане на съществуващите и въвеждане на нови решения. Служителите ви може да са свикнали със софтуера, който използват, но нарушаването на рутината не може да се сравни с последиците дори от най-малко поразяващата кибератака.

Прочетете още: Над 50% от софтуера не се обновява и е уязвим на атаки

Производителите на софтуер се стараят за закърпват уязвимости и да отговарят на новите изисквания за киберсигурност със всяка нова версия на решението си, която пускат на пазара. Затова прилагането на актуализации е от критично значение за сигурността на данните ви.

Грешка 8: Давате излишни привилегии на потребителите в мрежата ви

Предоставянето на предварително определен набор от привилегии на един потребител е чудесен начин да се установи обхвата на достъп, който потребителят трябва да има. Този подход е полезен за защита на вашите данни и предотвратява по-сериозни поражения ако един акаунт е компрометиран.

Най-правилният подход е да се предоставят минимални привилегии на нови потребители, по подразбиране, и в последствие да увеличава обхватът на достъпа им, само когато това е абсолютно необходимо.

Грешка 9: Не боравите правилно с паролите за достъп

Когато създавате вашата стратегия за сигурност на данните, трябва да подсигурите достъпа до тях по правилен начин. Използвайте пароли, винаги когато е възможно и ги съхранявайте внимателно. Не използвайте слаби пароли или пароли по подразбиране.

Малко статистика: LastPass: използването на слаби пароли продължава да бъде пречка пред сигурността на бизнеса

Не е добра идея няколко служителя да споделят един акаунт. Забранете споделянето на пароли между служителите ви и ги научете колко важно е правилното използване и съхранение на паролите.

Грешка 10: Не деактивирате своевременно акаунтите на напуснали служители

Често в по-малките фирми няма изчерпателна процедура за действие при напускане на персонал. След като служител бъде освободен, акаунтът му в системите понякога остава активен и дори се предава на друг, без да бъдат променени привилегиите или сменена паролата. Злонамерен бивш служител би могъл да злоупотреби с подобна небрежност.

По същата тема прочетете: Пазете се от напускащи служители

Заключение

Не твърдим, че добрата киберсигурност струва малко. Настояваме обаче, че не трябва да правите компромиси с нея. Обзалагаме се, че колкото повече от изброените тук грешки успеете да елиминирате, толкова по-добре ще оптимизирате бюджета, нужен за осигуряване на защита на ценната ви фирмена информация.