Денят на компютърната сигурност (Computers Security Day) се чества от 1988 г. – откакто компютрите станаха ежедневие, а едновременно с това се появиха и вирусите за тях. Важните данни, съхранявани на компютри и сървъри, се превърнаха в ценна мишена за хакерите. И това направи компютърната сигурност значима тема за бизнеса.

Най-добрият начин да отпразнувате този ден във вашата организация е да направите преглед на компютрите, устройствата и данните в облака и да попълните евентуалните пропуски в защитата, която сте им осигурили. Предлагаме ви примерен списък с най-необходимото:

Различни и трудни за отгатване пароли

Отново и отново… много потребители все още подценяват необходимостта от пароли, трудни за отгатване от другите. Неслучайно 123456 продължава да оглавява класацията на Splashdata за най-слабите пароли. Паролата е една от малкото ключалки, които предпазват данните на устройството, затова тя трябва да е възможно най-трудна за разбиване.

Стандартните препоръки са паролата да е с дължина поне 8 символа (а още по-добре – над 14), да е комбинация от цифри, малки и големи букви и символи. Можете да използвате комбинация от няколко думи (passphrase). Това ще ви помогне да я запомните по-лесно, а освен това е по-дълга от стандартна парола с десетина символа.

Друга основна грешка е да използвате една и съща парола за много профили. Това създава сериозен риск за сигурността. Ако някой знае паролата за един от вашите профили, това означава, че той ще може да влезе и в останалите, за които сте задали същата парола. Използвайте различна парола за достъп до всеки ваш профил.

Мениджъри за пароли

Подходящ избор за хора, които не искат да помнят всичките си пароли или имат твърде много профили, които да достъпват. Те могат да генерират произволни силни пароли за вас, като използват математически алгоритми, и ги запомнят за всеки отделен профил или сайт. Цялата тази информация е криптирана и вие я достъпвате само с една главна (master) парола за отключване на приложението.

Някои от мениджърите на пароли използват облачни услуги за съхранение на криптирано копие, така че потребителят да има достъп до паролите от различните си устройства.

Това е много по-сигурен начин да съхранявате паролите си, отколкото на лепкави бележки или документи в компютъра си или още по-лошо – да използвате една парола навсякъде.

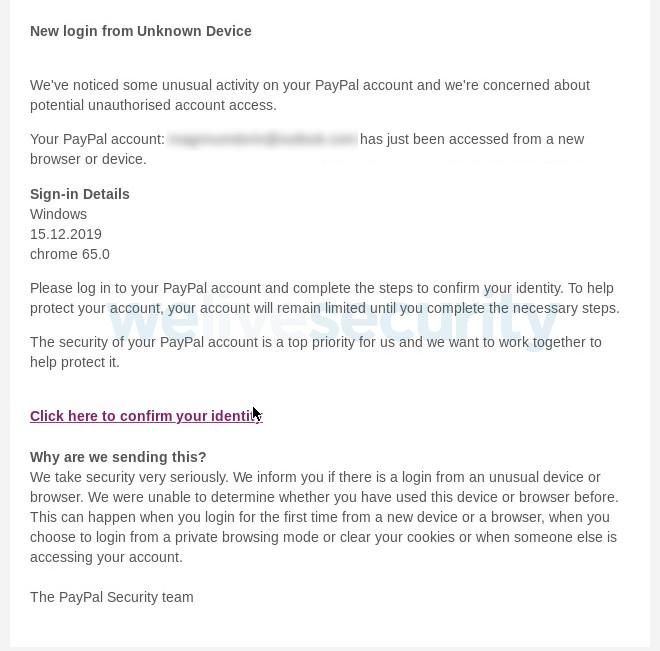

Многофакторна автентикация (MFA, 2FA)

Повечето информационни системи по подразбиране са защитени с парола, но тя може да бъде разбита или открадната. Многофакторната автентикация действа като втори защитен слой, с който се удостоверява допълнително самоличността на този, който достъпва информационните ресурси.

По този начин се намалява риска от кражба на чувствителна информация – дори някой да открадне паролата ви, той няма да може да достъпи вашите данни. Всеки уважаващ себе си доставчик на онлайн услуги (Facebook, Google, Amazon и т.н.) дава възможност да активирате MFA/2FA в профила си, така че го направете.

Използвайте ъпдейтната операционна система

Ако все още имате компютър, който работи с остарелите Windows XP или Vista, трябва да знаете, че това създава огромна уязвимост за сигурността ви. Направете ъпгрейд към актуалната версия на MS Windows / Linux, като е важно и да инсталирате редовно актуализациите на защитата.

Бекъп план и възстановяване на данните

Ако по някаква причина изгубите данните си – дали заради хакерска атака, природно бедствие или амортизация на сървърите – резервното копие на информацията ще ви помогне да се върнете към обичайния ритъм на работа, без да губите време и пари.

Да имате резервно копие на важните си данни не означава просто да сте ги копирали от една папка в друга на същия хард диск/PC. Нужно е да осигурите второ външно устройство или да държите копие в облака. Това ще ви гарантира, че при какъвто и да било проблем, бизнесът ви ще може да възобнови нормалната си дейност максимално бързо.

Защита на отдалечен достъп и VPN

Уязвимостите в RDP (Remote Desktop Protocol) са добре известни на хакерите и често те ги експлоатират, за да се получи достъп до някой компютър или сървър, а оттам и до цялата ви мрежа.

Достъпването на информационни ресурси от разстояние – много актуално днес – трябва да става през VPN. Тази технология дава сигурност и конфиденциалност и предпазва от кражба на информация. Като допълнителна превантивна мярка може да ограничите броя на IP адресите и мрежите, които имат достъп до RDP.

Антивирусен софтуер

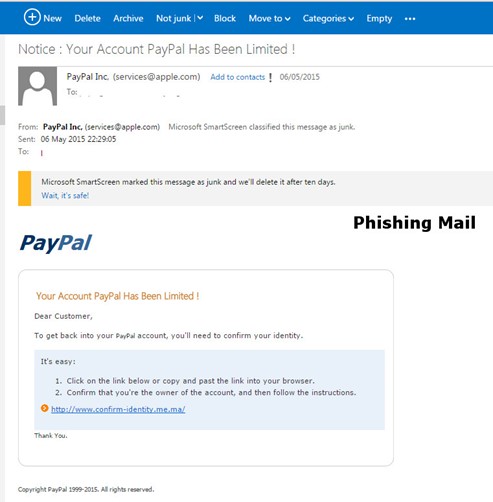

Антивирусните програми днес имат много по-разширени функции, отколкото преди две десетилетия. Днес те трябва да могат да засичат широк кръг от заплахи, включително спам, фишинг, криптовируси (ransomware) и т.н.

Ето защо постоянното обновяване на антивирусното решение е критично важно. Нови видове заплахи се появяват постоянно и е много малко вероятно антивирусният софтуер да ви защити, ако не е обновен до актуалната последна версия на продукта.

Софтуер за защита от източване на данни

Data Loss Prevention (DLP) е препоръчителен, включително по GDPR и независимо дали компанията ви използва модела BYOD (Bring Your Own Device). Това е решение, което намалява риска от изтичане на чувствителни данни. С него може да контролирате както дейността на служителите, така и достъпа, модифицирането и изпращането на служебна информация.

Криптиране на устройствата

Ако лаптопът на служител бъде откраднат (или просто изгубен), с информацията на него може да бъде злоупотребено. Криптирането на устройството решава този проблем. Ако данните на лаптопа ви са криптирани, те не могат да бъдат разчетени от външно лице. За да се случи това е необходима парола, която знаете само вие, като собственик на устройството.

Избягване на публични WiFi мрежи

Безплатният интернет е хубаво нещо, но трябва да си дадете сметка за цената, която всъщност плащате, за да го ползвате. WiFi мрежите в заведения и други публични места може да са компрометирани. Трафикът в тях може да се следи, а това означава, че всяка некриптирана информация, която преминава в мрежата, е видима за този, който „подслушва“ (man in the middle attack).

Ако трябва да се закачите към общественодостъпна мрежа, използвайте VPN. Не отваряйте сайтове без HTTPS, защото информацията, която обменяте с тях, е лесно проследима.

В България има почти 27 хил. отворени WiFi мрежи. Всяка от тях крие риск от кражба на данни, така че използвайте ги отговорно. Или по-скоро не ги използвайте.