Последен ъпдейт на 30 януари 2020 в 08:33 ч.

28 януари се отбелязва от редица институции, включително и Комисията за защита на личните данни, като международен Ден за защита на личните данни. В този ден публикуваме материал, в който ще ви покажем как може да наложите контрол върху личните данни, които Google събира за вас. Очаквайте и други подобни съветници за това как да върнете контрола върху информацията, която споделяте за себе си.

Темата „защита на лични данни“ е, а и най-вероятно ще става все по-значима за всеки от нас, който има компютър, смартфон, смарт хладилник, часовник и т.н. Ще става по-значима и за технологичните гиганти, които са обект на непрекъснат натиск да осигуряват адекватна защита на потребителските личните данни от една страна и прозрачност при събирането им, от друга. Пример и за двете е Google.

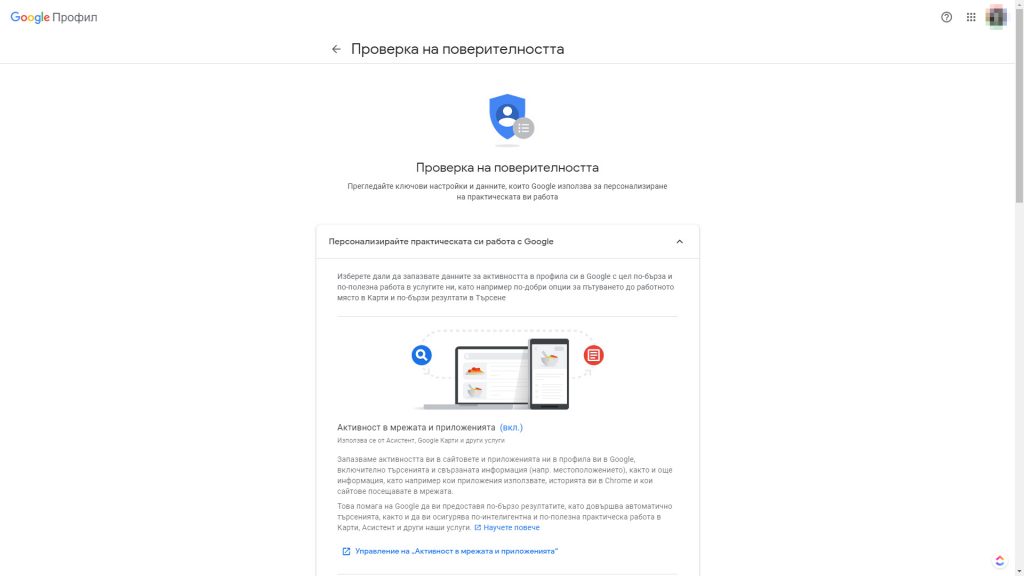

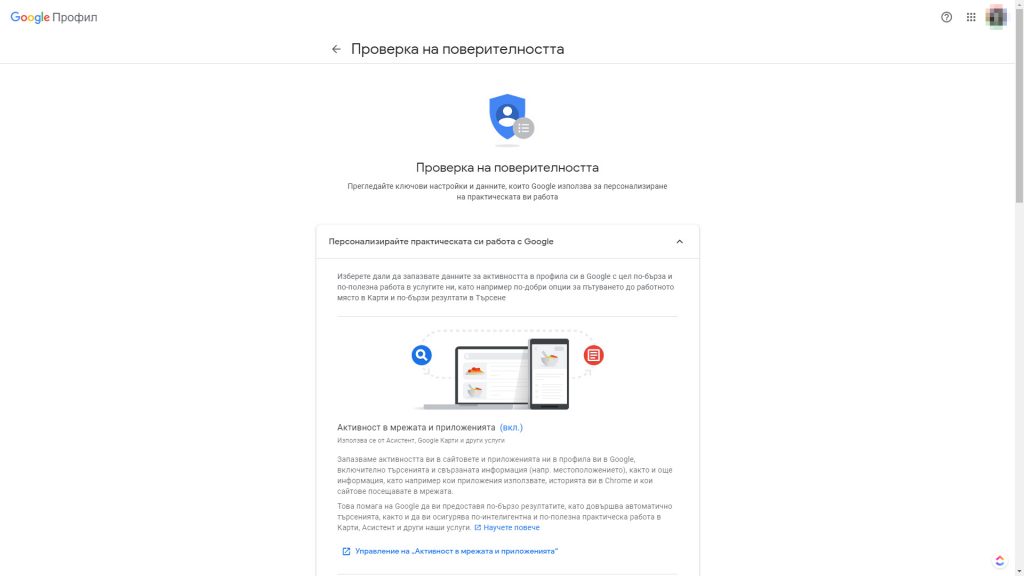

През последната година лидерът в онлайн търсенето създаде множество инструменти, с които потребителите на компанията могат да контролират колко и какви лични данни събира тя за тях, както и как. Водещият от тях се нарича Privacy Checkup. На него посветен и този текст. Ще преминем през настройките и ще ви покажем как да управлявате какво знаят за вас Search, YouTube, Maps и другите услуги, собственост на компанията. (Предупреждаваме, че дашбордът ви може да е различен от показаните тук, в зависимост от услугите, които използвате реално).

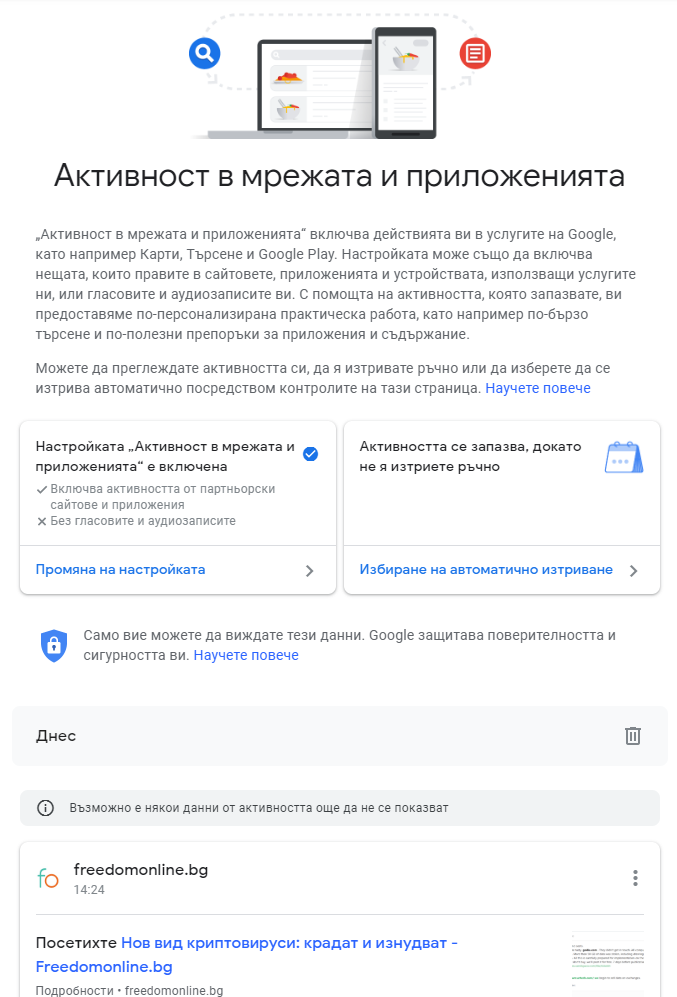

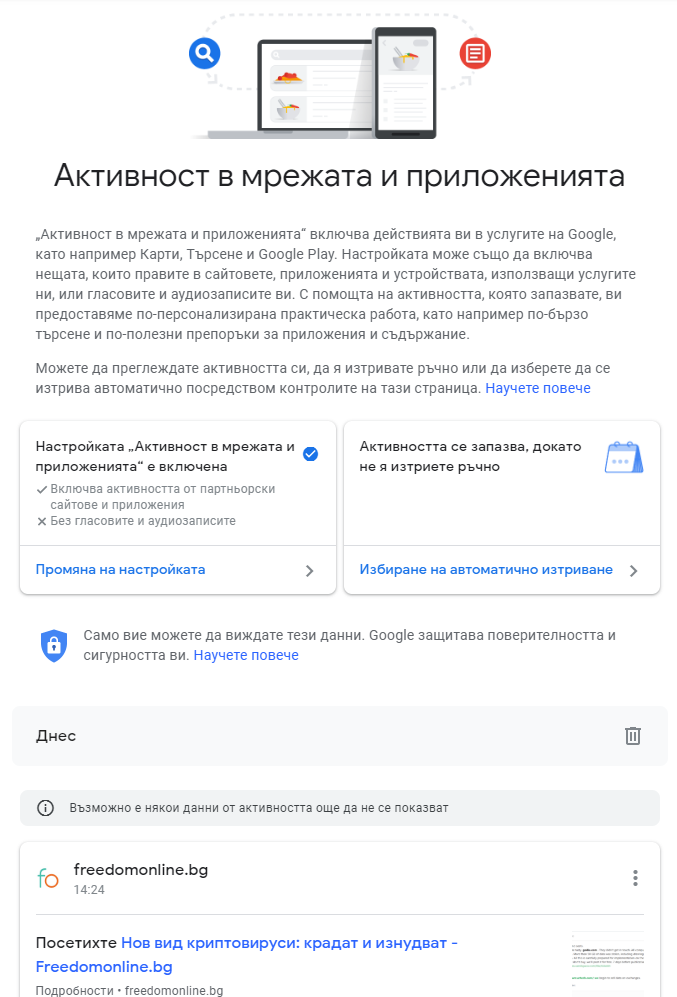

Активност в мрежата и приложенията

Ако тази опция е включена, Google съхранява информация за активностите ви както в сайтовете на компанията, така и в приложенията, които използвате. В случая с Chrome – това е историята на уебсайтовете, които посещавате. Ако имате Android смартфон или таблет, Google ще записва приложенията, с които работите, времето, в което ги ползвате и колко пъти сте ги използвали през деня.

Като причина за събирането на тази информация Google посочва желанието си да предоставя персонализирани услуги на потребителите си, например по-бързо търсене. Може да изключите всички едновременно (което значи, че няма да имате история на браузъра си, дейностите ви онлайн, както и устройствата и приложенията ви и гласовите бележки и аудиозаписи). Имате възможност да изтриете съхраняваната информация както автоматизирано (на 3 или 18 месеца), така и на ръка, във всеки един момент. Иначе – както Google казва, активността се запазва, докато не я изтриете ръчно.

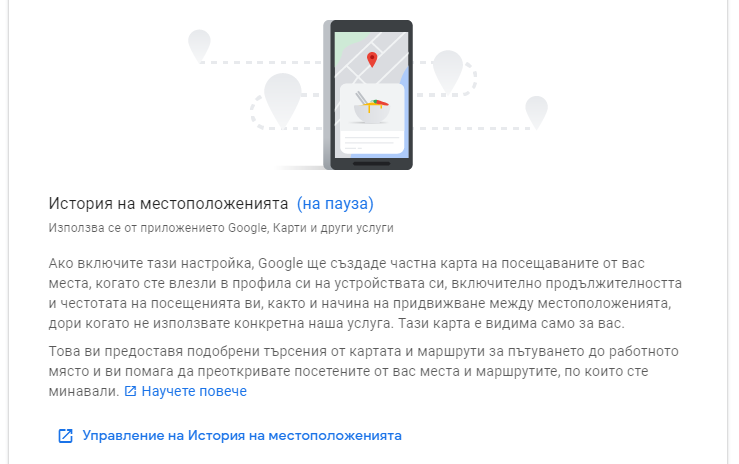

История на местоположенията

Звучи простичко, но все пак, за да е ясно: Google създава карта на местоположението ви с устройствата, с които използвате техните услуги. В случая – история на местоположенията е изключена, което означава, че Google не събира информация за моите местоположения – но това не означава, че базата данни събрана преди изключването е изтрита. Ако е включена, ще се съхранява история за движението ви дори и когато не използвате активно приложенията на търсачката.

„Това ви предоставя подобрени търсения от картата и маршрути за пътуването до работното място и ви помага да преоткривате посетените от вас места и маршрутите, по които сте минавали,“ пише в официалното пояснение към услугата. Ако искате, може да видите историята на движението си ден по ден.

Вижте историята си или я изтрийте в Google Maps Timeline. Настройките стигат дотам, че ви позволяват да определяте кои ваши устройства да споделят информация за местоположението ви – и кои не. Информацията може да се види само от вас, освен, ако някой не хакне профила ви или не споделяте потребителското си име и паролата си.

Гласови и аудиозаписи

Даването на гласови команди е доста по-лесно от писането, две мнения няма. Ако тази настройка е включена, всички гласови команди, които подавате, обаче, ще бъдат записвани и съхранявани. Както и гласово въвеждане на данни (например, търсене с гласова команда). Гласови и аудиозаписи

Тези данни се използват за подобряване на алгоритмите за гласово разпознаване на Google. Настройката е свързана с Активност в мрежата и приложенията – откъдето може да изключите изцяло запазването на гласови записи.

История в YouTube

Ако функцията е включена, в профила ви ще се пази история на всички видеа, които сте търсили и гледали. На база на тази история, YouTube ще ви предлага свързано съдържание, което може да ви е интересно. Освен това ще помни докъде точно сте стигнали с гледането на всяко едно видео, за да не започвате от началото му всеки път.

Историята на гледанията ви в YouTube може да казва много и за навиците и предпочитанията ви, което да се използва и за бъдещо таргетиране на реклами в мрежата на Google (дори и не само в YouTube). Повече вижте в това видео, публикувано от Team YouTube.

YouTube обаче е много повече от сайт за видео споделяне – това е цяла социална мрежа. Затова на нея е отделен цял раздел в настройките. Можете да контролирате кой (освен вас) вижда историята на гледанията ви, плейлистите ви, за кои канали сте абонирани. Също така: с кого споделяте видеата си и кой вижда, когато качите ново или се абонирате за съдържание в сайта.

Персонализиране на рекламите

Не, не можете да изключите рекламите. Но може да определите дали рекламите, които виждате да са персонализирани – т.е. да пасват максимално на събраната информация за интересите, възрастта ви и всичко друго, което Google знае за вас. В секцията за персонализиране на рекламите ще видите и всички параметри, по които Google персонализира рекламите за вас. например, най-интересното, което видях за себе си е, че според профила ми се интересувам от цветя (не знам защо).

Ако изключите персонализирането на рекламите, ще виждате „генерични реклами“ – т.е. всичко, което се рекламира.

Какво другите виждат за вас

На практика – това е вашия публичен профил, бившият Google+ (или нещо подобно). Ако не сте споделяли твърде много за себе си, той може да съдържа само името и снимката ви. Обърнете внимание на секцията за споделени препоръки – това са мненията, които сте оставяли в приложенията на Google за местата, на които сте били – рейтинги за ресторанти, продукти и др.

По подразбиране, настройката е изключена. Съветваме ви, обаче, да проверите дали чекбоксът Въз основа на активността ми Google може да показва името и снимката на потребителския ми профил, както и активността ми, в споделени препоръки в реклами наистина е изключен. Ако не, мненията ви могат да бъдат използвани включително и за реклама.

Защитата на личните ви данни е нещо, на което трябва да обърнете сериозно внимание, и то не само в рамките на един ден. Правете го всеки ден. Винаги може да останете изненадани.