Последен ъпдейт на 26 ноември 2024 в 14:57 ч.

Mалките фирми и стартъпите са изправени пред някои допълнителни предизвикателства, когато става въпрос за киберсигурност. Те не разполагат с необходимия размер или бюджет, за да имат пълноценен специализиран екип по сигурността. В голяма част от случаите за нея отговаря един човек, който няма време да направи всичко нужно. Затова обикновено проблемите се решават само при възникване на необходимост.

Но когато възникне подобна необходимост, вече е твърде късно. Установено е заразяване, открит е пробив или ransomware вече е криптирал критичните данни.

Малките организации също така често не се смятат за мишена, но всъщност не е необходимо да сте такава, за да бъдете пробити или заразени.

Ето осем съвета за заздравяване на киберсигурността на малките фирми и стартъпите, които ще им спестят много потенциални главоболия:

1. Обучете екипа си

Всеки екип трябва да знае какво се очаква от него и какво да не прави. Направете киберсигурността важен въпрос за всички нива във вашата организация.

Също така обаче определете лице, което да носи пряка отговорност. Разбира се, трябва да му осигурите времето и инструментите за изпълнение на тази задача.

Обучението на всички служители трябва да бъде непрестанен процес. Научете ги да разпознават опитите за фишинг и какво могат и не могат да правят на хардуера, предоставен от фирмата.

2. Познавайте оборудването си

Важно е да сте наясно с вашето мрежово оборудване, крайни точки и устройства. Не само за да знаете какво трябва да бъде защитено, но и къде може да има слаби места.

Обърнете специално внимание на устройствата, които се използват за работа от разстояние. Дайте ясно да се разбере, че смесването на работата и удоволствието на едно и също устройство крие рискове за сигурността.

Редовно одитирайте средата си, особено ако сте бързо развиващ се малък бизнес.

3. Инсталирайте пачове и актуализации възможно най-бързо

След като сте установили хардуера и софтуера във вашата среда, трябва да управлявате ефективно пачовете и уязвимостите. Ако нямата специализиран софтуер за това или не можете да възложите задачата на външен изпълнител, следете известните експлоатирани уязвимости. Сайтовете за киберсигурност като FreedomOnline са добър вариант за това.

4. Подсигурете влизането в служебните платформи

Въведете строга политика за защита на важните ви активи със силни пароли и многофакторна автентификация (MFA). Използването на мениджъри за пароли също е добра идея.

Критичните файлове и документи трябва да бъдат криптирани или съхранявани в папки, защитени с парола.

5. Използвайте firewall и VPN

Firewall софтуерите защитават входната точка към мрежата, докато VPN създава криптиран тунел между различните мрежи. И двете защитават вашите ресурси.

Сегментирайте мрежата си. По този начин тя се разделя на подмрежи, което позволява всеки сегмент да бъде защитен с различен набор от протоколи.

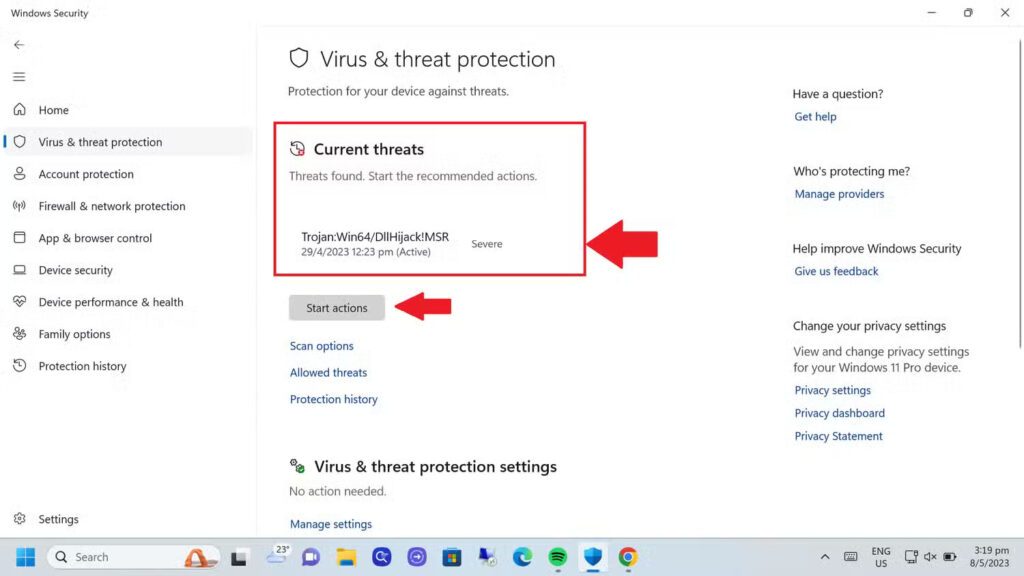

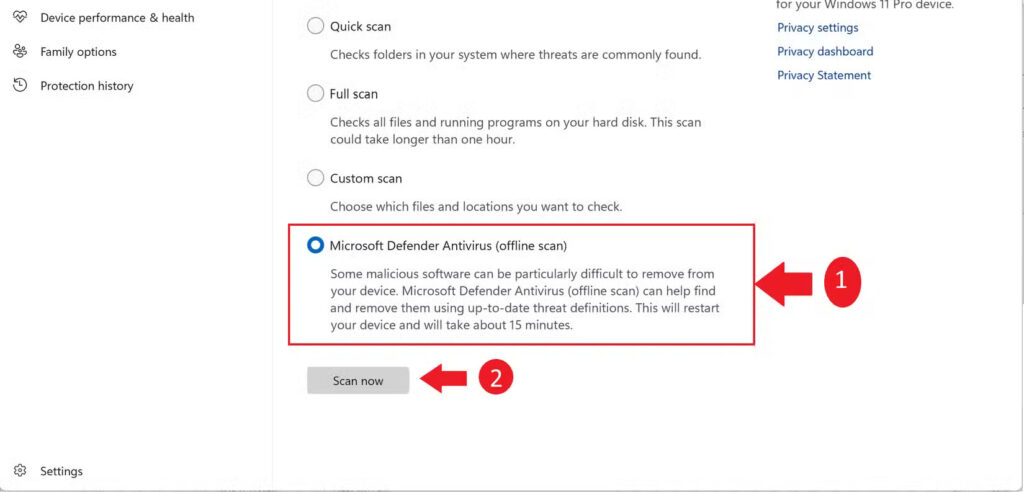

6. Защитете системите си

Уверете се, че всички ваши устройства са защитени с решения за киберсигурност. Логовете трябва да са лесни за обработка и разбираеми, независимо дали се достъпват от вашите собствени служители или тези на доставчика.

7. Помислете за безопасността на веригата си за доставки

Фирмите трябва да разберат какво е нивото на защита на техните доставчици или други лица с достъп до ресурсите им. Ransomware е заразен, така че ако доставчиците станат жертва, вероятно и вие ще последвате тяхната съдба. Атаките по веригата на доставки могат да дойдат от най-доверения ви партньор и да бъдат катастрофални.

Установете стандарти за нивата на достъп до активите ви на различните доставчици според техните специфики.

8. Стратегия за реакция при инциденти

Когато възникне проблем със сигурността въпреки всичките ви усилия, трябва да имате готов план за овладяване и справяне с последствията.

Уверете се, че разполагате с резервни копия на данните си, които са възможно най-актуални и лесни за внедряване. Създавайте резервни копия в среда, която не може да бъде ударена от същата атака, таргетирала основните ви системи.