Интернет е широк и измамници дебнат навсякъде. Ежедневно се сблъскваме с все по-креативни и непознати до този момент методи за измама. Еднo от най-популярните средства за кибератака е фишингът. Ако се питате защо – потребителите често го подценяват и това дава огромни възможности на киберпрестъпниците.

Основната им цел – чрез тази атака искат да заблудят потребителя и да откраднат идентификационни данни, данни за банкови сметки и карти или друга лична информация.

Възможностите са много – от репликиране на името на компания (както примера по-долу) до подмяна на банковата сметка, към която изпращате определена сума, следвайки напълно познат и достоверен за вас процес.

Ето и два примера как може да бъдете подменени:

Оферта, твърде добра, за да е истина

По данни на Капитал, близо 2.9 млн. потребители в България търсят и продават в онлайн платформата за обяви OLX.

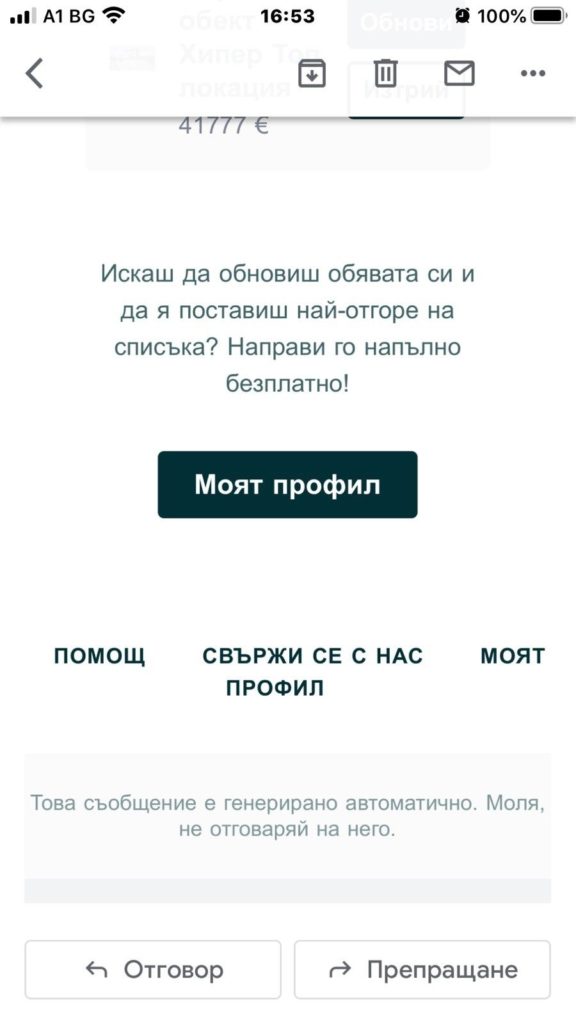

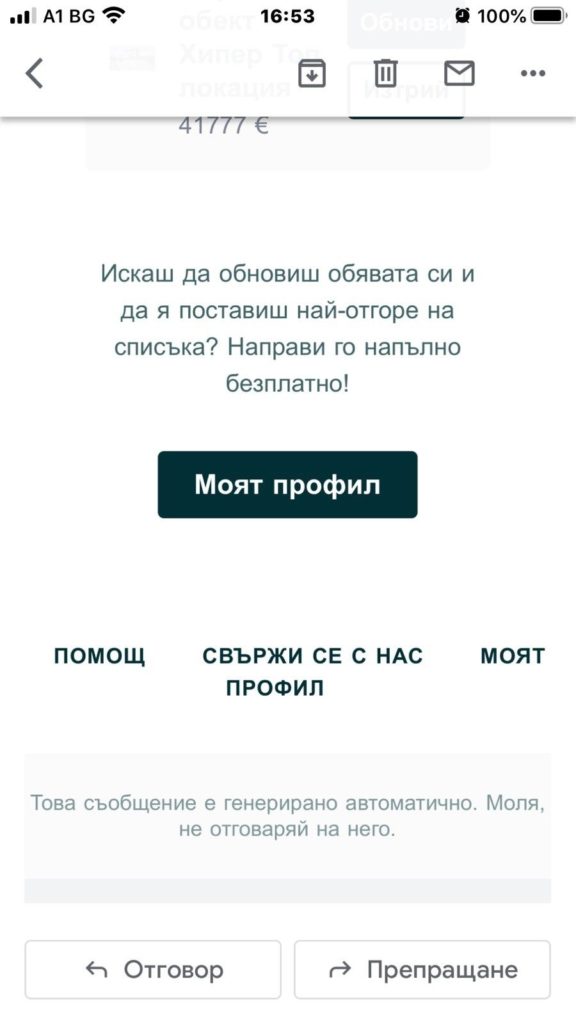

Първата измама касае по-скоро търговците. Те са таргетирани с имейл предложение за промотиране на обявите им с цел показването им на по-предно място в сайта. Оферта, която се предлага напълно легитимно и от самия сайт.

Измамното съобщени предлага промотиране и заглавна позиция на цена от 1.40 лв. – доста под обявените в сайта от 4.80 лв. до 20.99 лв.

Киберпрестъниците залагат на факта, че привлечени от цената потребителите ще се подлъжат ще кликнат върху линка в писмото. След това обаче ще бъдат пренасочени към сайт, в който да въведат данните за кредитната или дебитната си карта, за да заплатят за услугата.

Дотук всичко изглежда нормално. Интересното започва след потвърждението на танзакцията. Ако имате двуфакторна автентикация на картата си, ще видите, че заявката за плащане вместо за 1.40 лв. е за доста по-високата сума от 279 EUR.

Атакуващите разчитат на рутинните ни действия, а миг невнимание от наша страна може да ни струва доста скъпо в случая. Потвърдите ли транзакцията с кода, който сте получили, парите ви отиват в чужда сметка, а не към OLX.bg. Съответно – обявата ви няма да бъде промотирана и вие ще сте поредната жертва на онлайн измама (каквато ще бъдете и в случай, че нямате двуфакторна автентикация за плащане с картата си – тогава сумата ще бъде удържана директно).

И между другото – методът е изключително добре таргетиран, срещу потребители на OLX, които имат повече от една добавена обява в сайта

Прекалено съобразителен клиент

Вторият сценарий, на който се натъкнахме през последните седмици, е насочен отново към търговци в платформата, които са оставили имената и телефона си за контакт в случай на интерес към обявата ви.

Някои от тях получават съобщение чрез Viber във връзка с интерес за покупка. Някой желае да закупи предлаганата от вас стока, но иска тя да му бъде изпратена по пощата. Този метод на изпращане не дава възможност за наложен платеж, затова получавате друго предложение от страна на запитващия – той ще организира плащането и куриер ще дойде лично до вас, за да вземе пратката. Изпраща ви линк, в който твърди че е започнал да извършва паричния превод, но за да го завърши са необходими и данните за вашата карта.

Тук е момента, в който атакуващите се възползват отново от рутината и невниманието ни.

За да се осъществи паричен превод към дадена сметка е необходим индивидуален IBAN номер на тази сметка. Въвеждането на уникалните номера на дебитна или кредитна карта се извършва когато потребител извършва плащане с нея, а не когато получава превод.

Ако не обърнете внимание на това, че адресът, който ви е изпратен не е на официалния сайт на куриерската фирма и в бързината въведете данните си, то те стават собственост и на атакуващите. След минути получавате съобщение за потвърждение на транзакция, направена от вашата лична сметка.

Тази транзакция не е направена от вас, а от киберпрестъпниците, които са откраднали вашите данни и целта им е да изтеглят пари от сметка ви, като ги изпратят на себе си. Вие сте измамен!

Какво знаем за този метод?

- Собственикът на сметката, към която се изпращат парите не е куриерска фирма

- Домейнът на атакуващите е регистриран преди 3 дни в Русия

- Методът е таргетиран към потребители на OLX, който имат активни обяви, добавени в сайта

Как да се предпазите?

Подобни атаки не са нещо уникално – и не са ограничени само до OLX. Киберпрестъпниците не се свенят да използват имена на легтимни компании, за да прилъжат жертвите си.

Препоръката ни към вас е да не се осланяте на шанса, а да вземете следните превантивни мерки:

- Бъдете внимателни и наблюдателни от чие име получавате имейл, дали съдържащият се линк води към официалния сайт и дали това е истинското име на домейна.

- Не се доверявайте на никого в интернет и проверявайте легитимността на каналите, по които изпращате или получавате парични преводи.

- Активирайте двуфакторна автентикация и SMS уведомления за всяка транзакция, направена от и към вашата сметка; бъдете внимателни каква е сумата на трансфера, който потвърждавате и дали вие сте го извършили.

- Сигнализирайте на банката си, за да може тя да реагира навреме и евентуално да откаже прехвърляне на потенциално откраднатите пари.

- Не бързайте и винаги преглеждайте внимателно всички детайли, щом осъществявате или получавате паричен превод чрез интернет.

- Преди да се съгласите да актуализирате обява в сайт, помислете дали в последните месеци сте добавяли такава.