Топ-новината в областта на киберсигурността е мащабният пробив в мрежата на Министерство на финансите на САЩ. FireEye вече публикува подробности относно инцидента със supply-chain атаката към SolarWinds.

В последните дни попаднахме на друго интересно проучване – на пионера в разследването на инциденти с оперативната памет, Volexity. Компанията добавя детайли и индикатори, свързани с компрометирането на сигурността, което засяга и клиентите на софтуерната платформа Orion на SolarWinds.

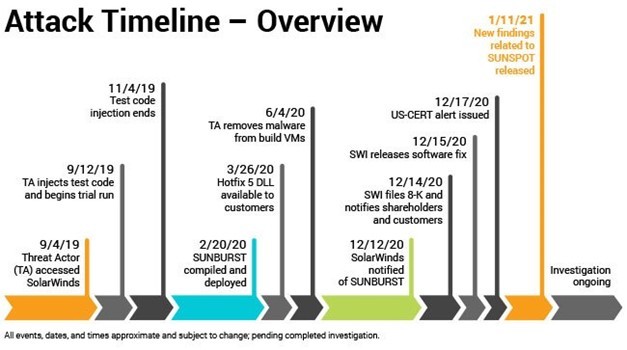

Още от 2019 до средата на 2020 г. Volexity успява да засече компрометирани сървъри, атаките към които носят почерка на същата група (UNC2452), която FireEye свързва с атаката към SolarWinds. Тъй като по това време подробности относно групата не са били известни, Volexity я наричат Dark Halo.

Общото между действията на Dark Halo и атаката към Orion на SolarWinds

Най-голямото доказателство за връзка, Volexity намира в домейните за C2 комуникация на зловредния софтуер, описани в доклада на FireEye:

- appsync-api.us-west-2.avsvmcloud[.]com

- freescanonline[.]com

- lcomputers[.]com

- webcodez[.]com

В първите подобни инциденти, разследвани от Volexity, са били открити множество инструменти, задни врати (Backdoor) и инжектирани зловредни кодове, които не са били използвани постоянно, а само при нужда – за ексфилтриране на точно определена информация.

Според доклада на Volexity, три големи инцидента се свързват с групата Dark Halo. Ние избрахме да се спрем на втория от тях, тъй като той дава най-ясна представа за една от техниките, използвана при ексфилтрирането.

Какво е Duo

Duo е дъщерна компания на гиганта Cisco, която предоставя лесен начин за интегриране на многофакторна автентикация (MFA) при достъп до приложенията на различни доставчици. В това число О365, ERP системи, VPN и т.н. Сред най-големите клиенти на Duo са US Department of Defense, US Department of Homeland Security, SalesForce, NIST и т.н.

Как се заобикаля Duo MFA

В разследван инцидент, свързан с Dark Halo, Volexity са наблюдавали как групата осъществява достъп до имейл акаунта на потребител, чрез OWA, при положение, че целевата пощенска кутия е била защитена с MFA. Логовете от Exchange сървъра показват, че нападателите предоставят потребителско име и парола, като не им е изискано допълнително удостоверяване чрез Duo. В същото време, логовете от сървъра за удостоверяване на Duo не показват да са правени опити за влизане във въпросния акаунт. Volexity успява да потвърди, че не е имало прихващане на сесия и/или дъмп на паметта на OWA сървъра, а че нападателите са използвали бисквитка (cookie), свързана с Duo MFA сесията, наречена duo-sid.

Разследването на Volexity установява, че нападателите са имали достъп до секретния ключ за интегриране на Duo (skey) от OWA сървъра. Този ключ им е позволил да генерират предварително изчислена стойност, която да бъде зададена в бисквитката duo-sid. След успешно удостоверяване с парола, сървърът е оценил бисквитката duo-sid, като валидна. Така нападателите, разполагайки с потребителско име и парола са успели да заобиколят напълно MFA.

Важно е да се отбележи, че това не е уязвимост при доставчика на MFA: необходимо е всички пароли, свързани с ключовете за интеграции, като тези с доставчика на MFA, да бъдат променени след подобен инцидент. При това е особено важно паролите да бъдат сменени с такива, които по нищо не наподобяват старите (Пример: Да промените Sofia2020 на Plovdiv2020 не е добро решение!).

Става дума за продължително организирана атака

Друга интересна подробност, e че още през юли 2020 г. Volexity са идентифицирали подозрителни административни команди и ActiveSync аномалии в Exchange инфраструктурата на клиента, чийто инцидент са разследвали. След обстойно проучване е било потвърдено, че има пробив в мрежата и крайните станции, като атакуващите са използвали команди, свързани с експортирането на мейли и ексфилтрирането им през Outlook (OWA). Много от детайлите описани тогава, се припокриват с доклада на FireEye, включително и такива, свързани с евентуална инфекция на SolarWinds машината на клиента.

За съжаление Volexity не са успели да опишат в детайли компрометирането на SolarWinds и да предоставят нужните доказателства на разработчика. Съответно не е имало възможност за по-нататъшно разследване и разкриване на проблема със supply-chain атаката по-рано.

През последните дни ви предоставяме различни анализи и гледни точки за това как се е стигнало до хака на американската администрация. Основната ни цел е да насочим вниманието на отговорниците по сигурността (CSO и др.) към различните пробойни и недостатъци и да не подценяват дребните пропуски. Защото хакерите търсят най-слабото ви звено.