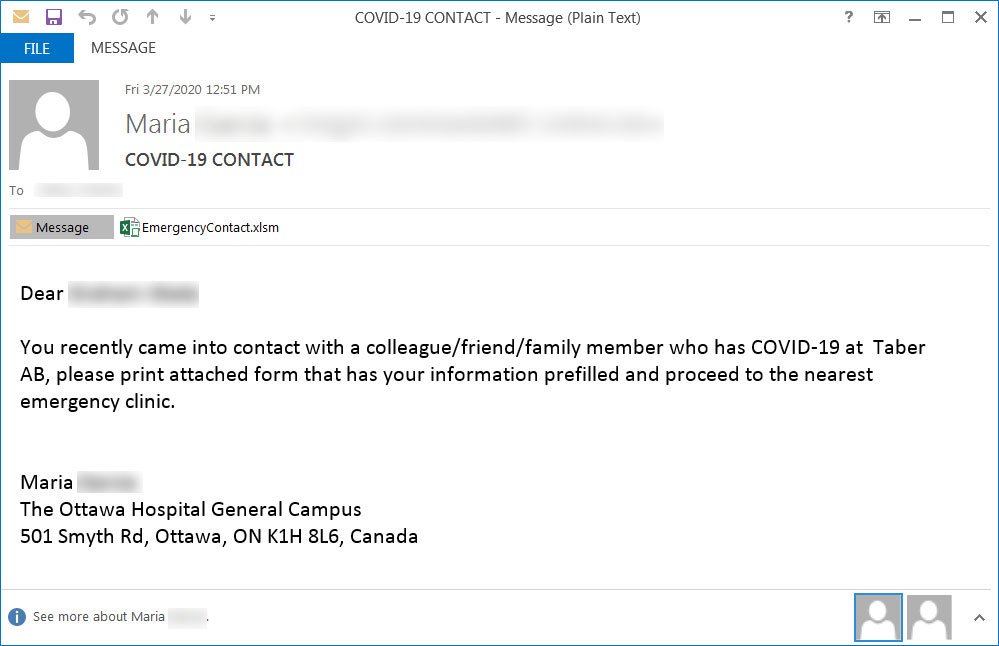

Масовата работа извън офиса покрай пандемията с COVID-19 ни научи на много ценни уроци. Един от тях: домашната мрежа е точно толкова важна и трябва да е поне толкова сигурна, колкото тази в офиса.

Отдалечената работа не е феномен от днес – просто покрай пандемията тя стана по-масова. Заплахата от вируса направи така, че бюрото в офиса се смени с това вкъщи, училищата на децата ни са изместени в онлайн класни стаи и комуникацията с близките ни минава през интернет. И, ако защитата на корпоративната мрежа не е наша лична отговорност, то вкъщи ние трябва да се погрижим и за сигурността си. Това може да е само полезно, защото същата домашна мрежа обикновено използваме за гледане на филми, сърфиране в интернет и т.н. Все неща, за които сигурността е важна.

В този текст ще съберем най-често срещаните грешки, които видяхме по време на пандемията и начините, по които може лесно да бъдат отстранени.

Грешките

- Конфигуриране на безжична мрежа без парола. Разбира се, това е най-лесният и удобен начин за конфигурирането на една безжична мрежа. Това обаче означава две неща: спад в производителността на цялата мрежа (мрежата без парола почти сигурно означава, че в нея ще има много неканени гости) и широко отворени врати за злонамерени лица, които могат да инфектират вътрешната мрежа. Винаги слагайте парола на мрежата си (и то не каква и да е – виж грешка 3).

- Прикриване на името на безжичната мрежа (SSID), която отново е без парола. Мит, който се разпространява в интернет. Като скрием името на нашата мрежа (SSID), то тя става „невидима“ и по този начин няма нужда да я подсигуряваме с парола, защото така или иначе само ние ще имаме достъп до нея. Истината обаче е, че това изобщо не е така. Дори да скрием SSID, рутерът продължава да изпраща сигнали и те могат да бъдат прихванати, без това да изисква специализирани познания или инструменти. Като скрием SSID не повишаваме сигурността, а създаваме само един лек визуален ефект. Винаги слагайте парола на мрежата си (и то не каква и да е – виж следващата грешка).

- Използване на слаба парола за безжичната мрежа. Първо, нека дефинираме какво е слаба парола. Това е парола, която съдържа малко на брой символи и по този начин тя е уязвима на brute-force атака (състои се в съставяне на списък от всякакви символи с всякакви дължини и опит за логване в мрежата с някоя от различните комбинации). Друг вид слаби пароли са често срещани комбинации: admin, password, root и т.н. Тези пароли отново са уязвими на brute-force атака, но базирана на т.нар. dictionary attack (това са списъци, които съдържат едни от най-често използваните фрази за пароли). За слаба парола може да се приеме и например серийния номер на рутера, въпреки че в повечето случаи той е със сравнително голяма дължина и съдържа цифри и букви. Уязвимостта се крие именно в това, че ако нападателят разбере модела на рутера (а това изобщо не е трудна задача), той ще може да генерира списък от пароли, в който да са описани всички възможни комбинации от цифри и съответно техните дължини, които са характерни за серийните номера на този вид рутери. Така значително се намалява времето за разбиване на паролата. Освен гореописаните примери, като слаба парола може да дефинираме и всяка една парола, която поради една или друга причина се свързва с нас или ни идентифицира. Например, името на нашият домашен любимец, номер на улица, ЕГН и т.н. Добрите практики показват, че една сигурна парола трябва да е от минимум 14 символа и да е съставена от специалмни символи, цифри, главни и малки букви.

- Използване на слаби/остарели криптиращи протоколи за безжичната мрежа. Избягвайте използването на WEP и WPA, защото имат познати уязвимости и при правилното им експлоатиране може да се стигне до компрометиране на вътрешната мрежа. Използването на WPA2 в комбинация с криптиращия алгоритъм WPS е още една функционалност, която отваря дупка в сигурността на домашния ни рутер. Независимо че се използва WPA2 + AES, ако WPS е пуснат, чрез него е възможно компрометирането на рутера. Затова, след като се уверите, че използвате съвременни криптиращи протоколи и алгоритми за безжичната мрежа, задължително изключете WPS!

- Използване на фабричното потребителско име и парола за достъп до рутера. Никога не оставяйте фабричните настройки на рутера непроменени. Винаги конфигурирайте ваша сигурна парола за достъп до рутера, като по този начин ще предотвратите неоторизиран достъп до него.

- Неактуализиране на фърмуера на устройството. В повечето случаи, както потребителското име и паролата, така и версията на фърмуера, не се обновяват и остават такива, с каквито е дошло устройството. Плюсовете за използването на последната актуална версия на фърмуера се състоят в подобряване на производителността на устройството и отстраняване на някои бъгове, както и в закърпване на софтуерни уязвимости, които биха поставили вашето устройство в риск. Винаги прилагайте последния възможен фърмуер за вашият рутер!

- Използване на Port Forwarding за достъп на вътрешна услуга от Интернет. Всеки домашен потребител би искал да може да управлява своя принтер, NAS устройство, домашен компютър (най-често чрез RDP), IoT устройство и дори самия рутер от всяка точка на света. Да, това осигурява голяма свобода и удобство, но на каква цена? Публикуването на услуга в Интернет означава, че тя ще бъде видима не само за нас, но и за други лица, за които нямаме гаранция, че ще имат добри намерения. Дори и да сме приложили описаните по-горе стъпки, отварянето на порт и съответно услуга би позволило на злонамерените лица да атакуват и съответно да експлоатират тези услуги, като по този начин си осигурят достъп до вътрешната мрежа и нашите ресурси в нея. Затова, препоръчително е използването на VPN, който ще осигури сигурна и криптирана връзка до вътрешната мрежа, която не може да бъде пресечена от трети лица. Като краен вариант, при невъзможност за конфигурирането на VPN, може да се приеме ограничаването на достъпа до тази услуга само до конкретен публичен IP адрес.

Дотук разгледахме едни от най-често срещаните грешки при конфигурирането на домашната мрежа и това как да ги елиминираме.

В следващите редове ще опишем и нашите препоръки за превръщането на домашната ни мрежа в работна.

Нашите препоръки

- Сегментиране на мрежата. Създайте и сегментирайте домашната си мрежа още на ниво VLANs, така че тя да бъде в отделен VLAN от мрежата, която ще използвате за корпоративни цели. Така ще имате две отделни мрежи, като те не трябва да имат достъп една до друга. По този начин дори вашата локална мрежа да бъде заразена, тази зараза няма да се принесе към корпоративната мрежа (и обратно).

- Включете защитните механизми във вашият рутер. Почти всички рутери имат т.нар „базов“ stateless firewall. В средния клас рутери има дори SPI firewall, както и други защитни механизми

Ако вашият рутер няма тези функционалности (или искате да ги надградите) може да инсталирате друга операционна система, която да ги „отключи“. Най-широко разпространени на пазара са OpenWRT и ddWRT. Те могат да превърнат един най-обикновен рутер за 20 лв. в устройство, което има SPI firewall, VPN, VLANs и т.н. Внимание! Инсталирането на друга операционна система на вашия рутер може да го повреди/счупи и затова трябва да бъдете много внимателни! Препоръчваме да се запознаете детайлно с процеса преди да предприемате подобни действия.

- Използване на CloudFlare DNS for Families – Това е нова услуга, предоставена от облачния гигант. Тя се състои в използването на техни DNS сървъри, които филтрират малуер и съдържание за възрастни, напълно безплатно. По този начин добавяте още един слой към вашата сигурност още на ниво DNS. За целта, в настройките на рутера конфигурирайте една от следните опции:

- За блокиране на зловредни кодове:

- Основен DNS : 1.1.1.2

- Втори DNS : 1.0.0.2

- За блокиране на малуер и филтриране на съдържание за възрастни:

- Основен DNS : 1.1.13

- Втори DNS : 1.0.0.3

- Ако имате подръка Raspberry Pi, тогава може да се възползвате от още един безплатен продукт на Cloudflare – Cloudflare Gateway. С помощта на Raspberry Pi, Pi-hole и DNSCrypt, вие ще можете да включите защитни механизми като например, но и не само DoH (DNS over HTTPS) за конкретно устройство, браузър и дори за цялата локална мрежа. Така ще може да се защитите от най-различни мрежови атаки като фишиниг, малуер, криптовируси и т.н.

Въпреки че изпълняваме служебните си задължения от вкъщи, сигурността на домашната ни мрежа е наша отговорност. Ако подходим с лека ръка към нея, това може да има пагубни последствия не само за устройствата вътре в нея, но и за корпоративната мрежа и ресурси.

Елиминирайки грешките, описани по-горе, значително се намалява шанса локалната ни мрежа да бъде компрометирана. Ако следваме и препоръките, тогава ще постигнем едно доста добро ниво на мрежова сигурност. Имайте на предвид, че освен последната точка за Cloudflare Gateway, (където се изисква да имате наличен Raspberry Pi) всичко друго изписано до тук изисква само и единствено време и желание от ваша страна. А какво по-хубаво от това да надградите домашния си рутер с всички тези защитни механизми и функционалности на цената от 0 лв.?