Хакерската групировка, наречена Unc0ver, публикува нещо като мана за собствениците на iPhone: jailbreak за почти всички версии на iOS от 11 до 13.5 (изключения са единствено версии 12.3 до 12.3.2 и 12.4.2 до 12.4.5).

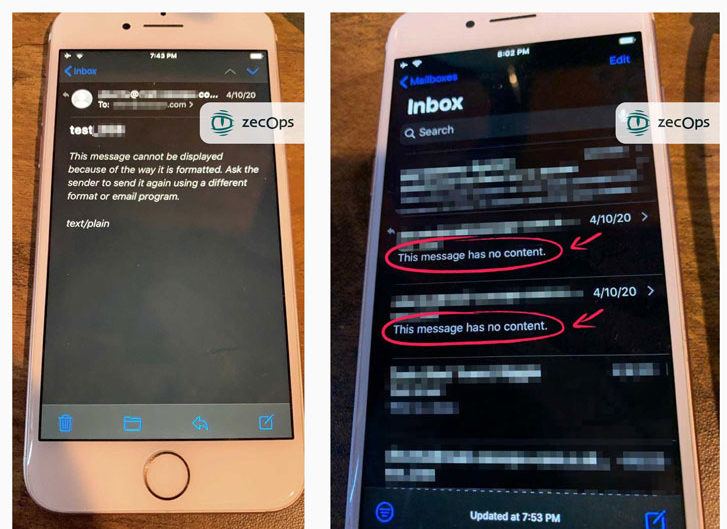

Хакерите твърдят, че са използвали zero-day уязвимост в iOS, но не разкриват по-сериозни технически детайли. Според публикация на Vice Motherboard, става дума за пропуск в кода на iOS ядрото.

От Apple вече са се заели да премахнат откритата уязвимост, като ъпдейт се очаква най-рано в следващите 2-3 седмици. Въпреки това Pwn20wnd уверява, че потребителите могат да се върнат на по-стара версия на iOS, което отново ще им позволи да „отключат“ операционната система. Тук изниква въпроса, защо обаче потребителите изобщо да го правят и дали jailbreak-a все още е на мода.

Ограничавайки крайните потребители и без възможност за пълен административен достъп в iOS, от Apple целят да гарантират максимална безопасност и стабилност на работа, но в замяна на невъзможност за инсталация на „външен и неодобрен“ софтуер.

Точно на този психологически похват залагат и от Unc0ver – „Можете да промените каквото пожелаете и да накарате устройството да работи по ваша преценка, отключете истинската сила на вашето i устройство“, гласи посланието при сваляне на инструмента от сайта на групата.

Неоправдан риск

Всъщност дори това твърдение да е вярно, ако се погледне от друга гледна точка, отключването на системата е изключителен риск за сигурността на потребителя.

Чрез заобикаляне на заложените ограничения, потребителят рискува да станете жертва на различен вид зловреден софтуер, който по принцип не би трябвало да е реална заплаха. Факт е, че Apple се стремят към пълен контрол върху цялата екосистема. Тоест приложенията, които работят върху нея, не могат да бъдат инсталирани извън официалния одобрен канал (App Store) от производителя, а това не се нрави на някои потребители.

Причината: използването на такива неодобрени програми може да изиграе лоша шега на любопитния потребител. Интересът и предизвикателството за всеки ентусиаст да пробва собственоръчно новия инструмент се оказаха обаче огромни – малко след като беше публикуван, сайтът на Unc0ver беше временно недостъпен от огромния брой заявки.

Като завършек на интересния случай, член на екипа на Unc0ver – Pwn20wnd е убеден, че „В бъдеще ще се публикуват все повече инструменти за jailbreak и дори след излизането на iOS 14. Ако все пак Apple успеят да закърпят текущата уязвимост, аз ще направя нови програми използващи подобен zero-day подход.“

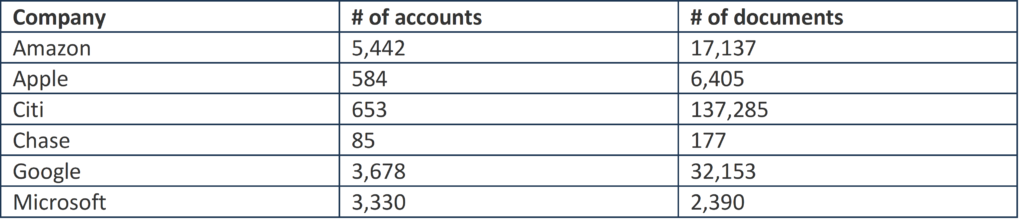

Голям дял = голям интерес

По последни данни на Statcounter.com, делът на мобилните устройства, работещи под всички версии на iOS, е около 29 %. Добрите резултати на Apple имат и своите последствия – привличат вниманието на „хакери“ и „кракери“, които да доказват своите умения върху продуктите на компанията.

Следователно, уравнението и максимата: много потребители = голям интерес от страна на хакери и евентуално – недоброжелатели, се потвърждава.