В миналото основните заплахи за ИТ сигурността в компаниите бяха вируси, проникнали чрез имейли и флашки, донесени от служители. Днес заплахите навлизат в корпоративните мрежи чрез бързи съобщения и облачни устройства.

Преминаването на много компании, респективно служители, към режим на отдалечена работа, скоростно полуляризира чатовете като част от бизнес комуникацията. Резултатът не закъсня – рязко се увеличи броят на атаките и заплахите, използващи бързи съобщения. Информацията е от Safetica, компания, специализирана в решения, които предотвратяват изтичането на данни (Data Loss Prevention – DLP).

Пандемията породи нови предизвикателства за ИТ сигурността

Тенденцията от началото на 2020 г. е красноречива:

- Обемът на данните, прехвърлени чрез бързи съобщения, се е удвоил по време на пандемията

- Първият локдаун през пролетта на 2020 г. е довел до 50% увеличение на информацията, предадена по интернет. А в края на 2020 г. и пролетта на 2021 г. интензивността на тази форма на онлайн комуникация е нараснала с още 30%

- Платформите за комуникация в екип, като Microsoft Teams и Zoom, както и месинджърите, преживяват голям бум

И всичко това има отрицателно въздействие върху сигурността на корпоративните данни.

Ситуацията допълнително се утежнява от честата практика служителите на дадена компания самостоятелно да избират платформа за ежедневната си работа, често без да уведомяват работодателя си за това („Bring Your Own Service“).

Как да контролирате данните си

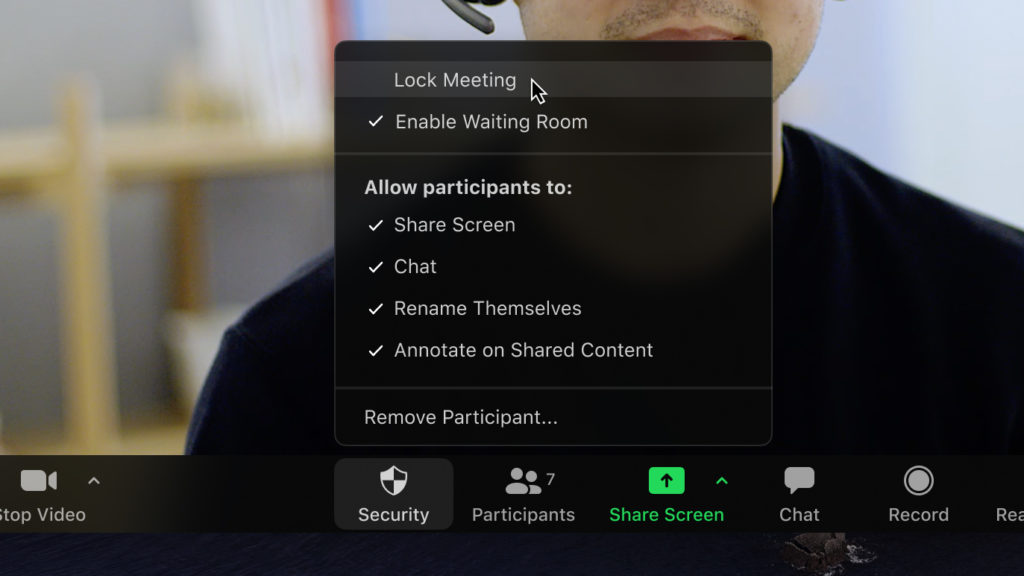

В условията на отдалечена работа, използването на месинджъри за комуникация и предаване на данни е удобно и има явни предимства. Вместо да го забранявате, по-добре е да определите комуникационен канал, който считате за безопасен за компанията. А след това да регламентирате правилата за използването му и да обучите служителите си как да го правят.

Когато избирате фирмена платформа за комуникация е добре да се спрете на такава, в която данните ви не се съхраняват непрекъснато. Ако фирмената ви информация е достъпна отвсякъде, по всяко време и от всеки служител, то контрол над нея се губи и рискът от изтичането й се увеличава драстично. Затова е нужно да използвате инструменти за контрол на достъпа, например двуфакторно удостоверяване (2FA).

Не е препоръчително да активирате чат-платформи за „домашна“ употреба и социални медии върху корпоративни устройства. При всички случаи е необходимо да се конфигурира допълнителна защита на достъпа и да се използват подходящи инструменти за предотвратяване на изтичането на данни.

Почти всяка платформа за комуникация се е сблъсквала с проблеми със сигурността

От Facebook Messenger и WhatsApp до Microsoft Teams и Zoom, всички те са имала проблеми със сигурността. Струва си да използвате решения, които не само ефективно се справят с откритите проблеми, но и информират своите потребители за тях. Ако откриването на слабости се пази в тайна и елиминирането им отнема твърде много време, има вероятност грешката да бъде експлоатирана от трети страни.