Финансовите загуби на компаниите при инциденти с киберсигурността растат с всяка изминала година. А много от тях никога не успяват да се възстановят.

Често – и щетите, и възможността за възстановяване – зависят от наличието на план за реакция при инциденти. Това не е просто документ с етикет: „Отвори в случай на спешност!“. Той трябва да е основна част от стратегията за киберсигурност за всеки един бизнес и да се развива заедно с него и променящата се палитра от заплахи в киберпространството.

Ето и основните компоненти на една подобна рамка:

- Подготовка – ключов етап, в който правите оценка на текущата си позиция по отношение на сигурността, идентифицирате потенциалните заплахи и определяте ролите и отговорностите. Той включва и обучението на вашия екип.

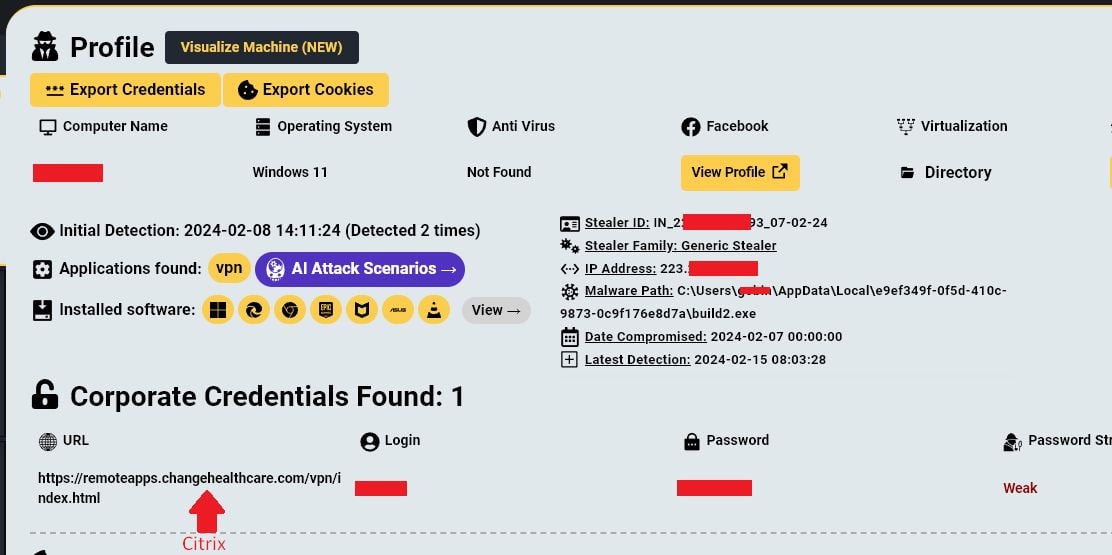

- Откриване – в случай на инцидент, първата стъпка е да разпознаете, че нещо не е наред. Това включва наблюдение на системите за необичайна активност и наличие на протоколи, които да определят дали става въпрос само за дребен проблем или за нещо по-сериозно.

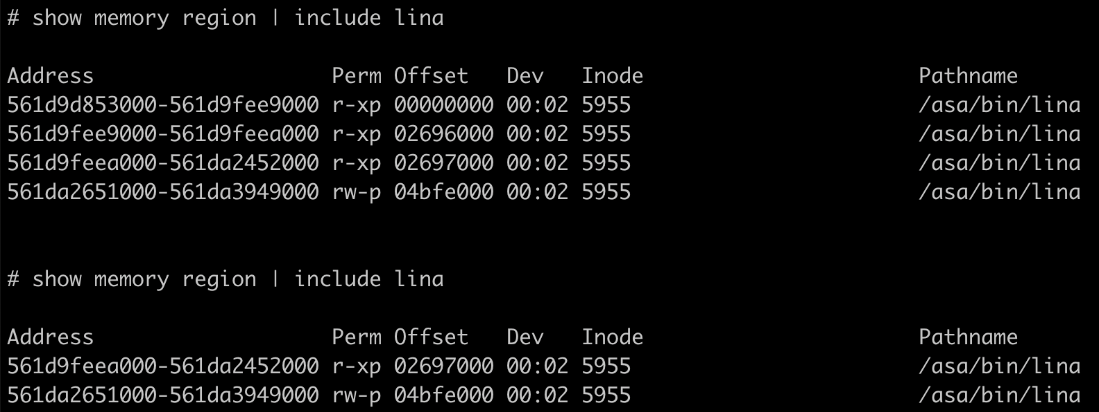

- Ограничаване – след като веднъж сте хванали нарушителя, трябва да можете да предотвратите по-нататъшни щети, като го изолирате в една определена част от системата и отрежете достъпа му до по-широката инфраструктура.

- Елиминиране на заплахата – следващата стъпка е да елиминирате заплахата. Това може да означава премахване на зловреден софтуер, изключване на компрометираните системи или дори отнемане на достъпа на определени потребители. Целта е да се гарантира, че заплахата е напълно неутрализирана.

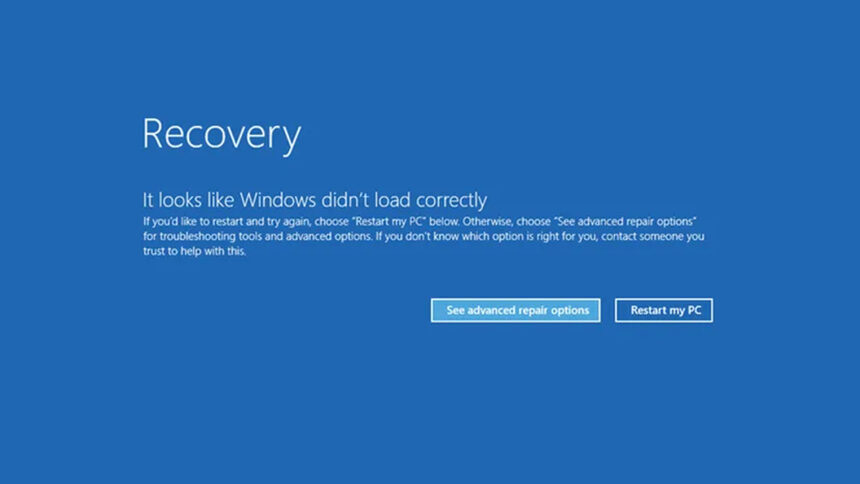

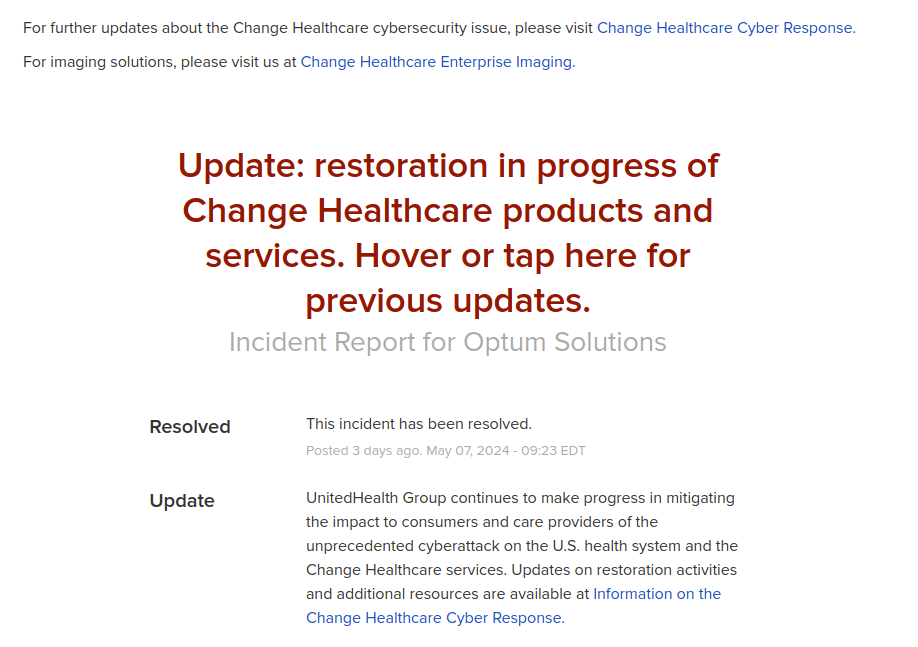

- Възстановяване – когато заплахата е елиминирана, фокусът се премества върху възстановяването на нормалното функциониране. Това може да включва възстановяване на данни от резервни копия, закърпване на уязвимости или възстановяване на системи. Използването на софтуери за одит на съответствието може да помогне за постигането на тези цели. Най-важното тук е да се гарантира, че всичко е сигурно, преди да се възобнови нормалната работа.

- Научени уроци – може би най-важната част от плана е това, което се случва, след като атаката е отбита и системите са възстановени. Задълбоченият преглед на инцидента може да предостави ценни сведения за това какво се е объркало и как да се предотврати повторното му възникване.

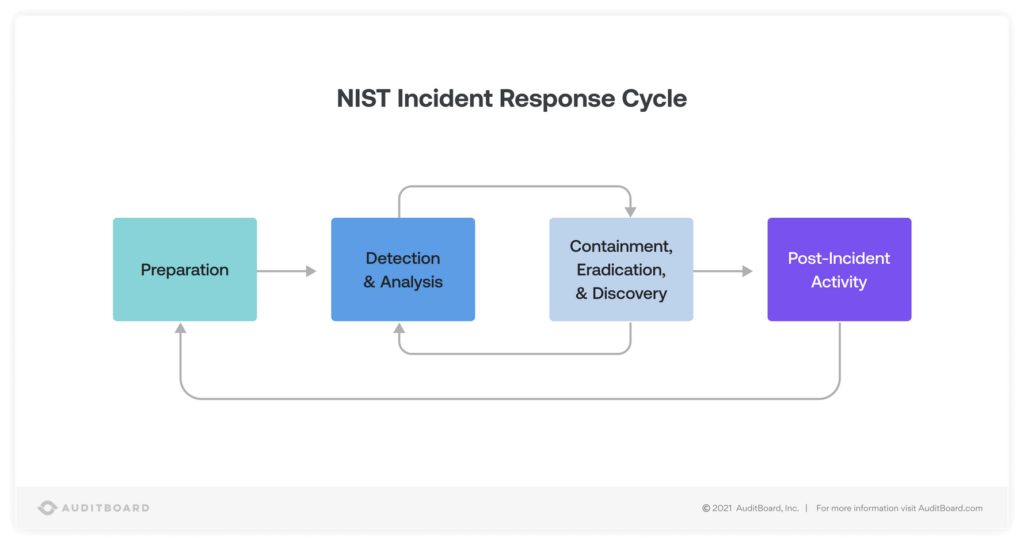

Тази рамка е разработена от SANS Institute, американска компания за информационна сигурност с повече от век история, но тя не е единствена. Например, National Institute of Standards and Technology (NIST), който е част от Министерството на търговията на САЩ, определя четири основни стъпки – подготовка; откриване и анализ; ограничаване, елиминиране на заплахата и възстановяване; дейност след инцидента:

Двете рамки са идентични, но има една съществена разлика. В стъпка три NIST смята, че ограничаването, елиминирането на заплахата и възстановяването се припокриват – т.е. не трябва да чакате да ограничите всички заплахи, преди да започнете да ги елиминирате.

В професионалната общност има спор коя от двете основни рамки е по-добра, но всъщност това е въпрос на предпочитания, както и на ресурсите на вашата организация. Най-важното е да не се забравя, че създаването на план за реагиране при инциденти не е единичен акт, а непрекъснат процес, съобразен с постоянно променящата се среда на заплахите.

А стриктното спазване на стандартизирани практики, като рамките на NIST и SANS Institute, гарантира наистина сигурни процеси при възникване на инциденти.