Хакери използват PWA и WebAPK, за да се представят за официални банкови приложения и да крадат идентификационни данни от потребители на Android и iOS.

PWA и WebAPK се инсталират през браузър, но поддържат функционалности, характерни за мобилните апликации. Когато се използват във фишинг кампании, това им позволява да заобикалят традиционните предупреждения за „инсталиране на неизвестни приложения“ и им дава достъп до рискови разрешения на устройствата, без знанието на потребителя.

Кампанията е разкрита от ESET. Тя залага на PWA и WebAPK, като протича по следния начин:

- автоматизирано гласово обаждане за остаряло приложение за банкиране приканва потребителя да избере опция от цифровата клавиатура;

- изборът изпраща SMS, включващ връзка към компрометиран интернет адрес, който той трябва да посети, за да обнови апликацията си;

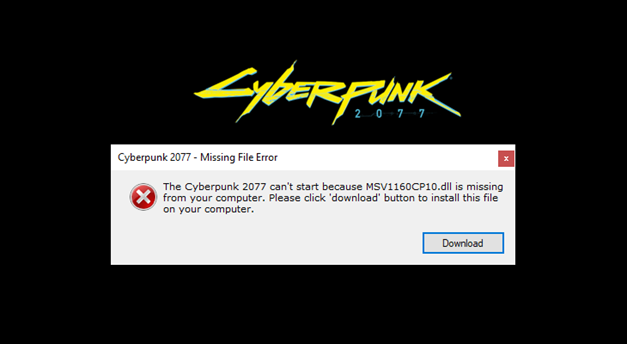

- адресът имитира официална страница на Google Play, App Store или на самата банка и приканва жертвата да инсталира „нова версия“ на приложението;

- след инсталацията потребителят трябва да изпрати идентификационните си данни за интернет банкиране, за да получи достъп до сметката си. Но те отиват директно към сървърите на нападателите.

Засега подобни кампании са засечени в Чехия, Унгария и Грузия. Но нашият съвет е да бъдете изключително внимателни, когато получавате съобщения, свързани с вашите банкови приложения. Киберпрестъпността не признава граници.