Злонамерено приложение за смартфон в Apple App Store, имитиращо името и визията на популярните хардуерни портфейли Trezor, е откраднало наведнъж цялата наличност от 17,1 биткойна (600 хил. USD) на нищо неподозиращ потребител.

Phillipe Christodoulou е съхранявал своите биткойни в хардуерен портфейл на Trezor. За да провери салдото си е изтеглил от iOS App Store приложение с висок потребителски рейтинг (почти пет звезди), представящо се, че е на Trezor.

След като потребителят е въвел името и паролата си за достъп във фалшивото приложение, цялата налична криптовалута в портфейла му е изчезнала моментално.

Не разкривайте на никого тайната фраза на крипто портфейла ви

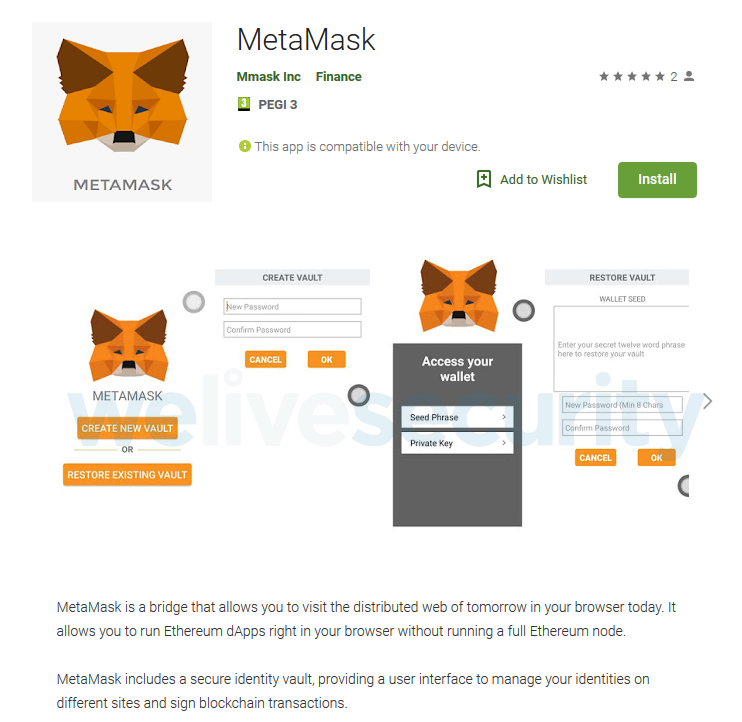

Софтуерът на крипто портфейлите генерира уникална фраза (seed phrase), която да използвате при нужда да възстановите портфейла ви (например ако устройството ви се повреди).

Измамниците използват фишинг техника, за да убедят потребителите на хардуерни портфейли да въведат фразата си за възстановяване във фалшивото мобилно приложение. И… портфейлът вече е техен!

Фалшиви приложения избягват проверките на Apple

Apple рекламира магазина си като изключително надежден, защото всички приложения преминават през строг процес на верификация.

В конкретния случай, фалшивото приложение на Trezor първоначално е било представено като решение за криптиране на iPhone файлове и съхранение на пароли. След преминаване на верификацията на Apple, злонамерените разработчици са го променили в приложение за крипто портфейл. То е било достъпно в App Store поне между 22 януари и 3 февруари 2021 г. и е било изтеглено около хиляда пъти.

В действителност, към момента Trezor не поддържа мобилната операционна система iOS на Apple и няма мобилно приложение.

През 2020 г. Apple е премахнала 6500 приложения, поради наличието на скрити и недокументирани функции, предимно по сигнали на потребители.

Измамата е „налична“ и в Google Play Store

Осем злонамерени приложения на Trezor за Android са засечени и в Google Play Store.

Warning to all Trezor owners using Android devices!

This app is malicious and has no relation to Trezor or SatoshiLabs. Please, don't install it.

Remember that you should never share your seed with anyone until your Trezor device asks you to do it! pic.twitter.com/6C3iKfPDnR

— Trezor (@Trezor) January 18, 2021