В началото на месеца много потребители на Facebook бяха обект на фишинг атака от името на Meta AI. Това е компания, собственост на Meta, която разработва AI и AR/VR технологии. В случая обаче хакерите използваха името ѝ в кампания за кражба на акаунти.

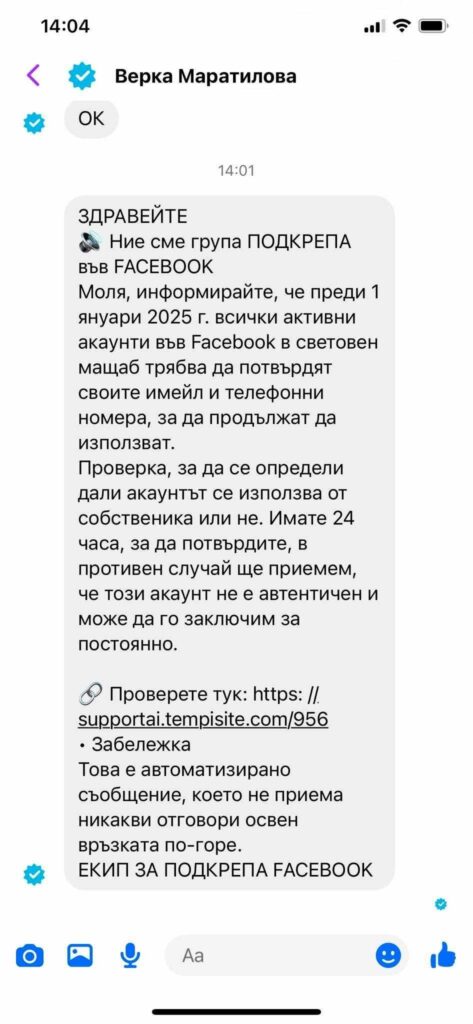

Сега те са предприели нова тактика, представяйки се за „група ПОДКРЕПА във FACEBOOK”. В съобщенията се казва, че потребителят трябва да потвърди имейла и телефона си на посочен линк преди 1 януари 2025. В противен случай акаунтът може да бъдат заключени. Потвърждението трябва да се направи 24 часа след получаването на съобщението. Жертвата се предупреждава, че няма право на никаква обратна връзка, освен да последва посочения линк.

Това са типичните подходи при фишинг кампания – внушаване на спешност и липса на възможност за получаване на допълнителна информация. Стилистичните грешки в първите изречения също издават характера на съобщението.

За да се предпазите от подобни фишинг атаки във Facebook:

- не кликвайте на подозрителни линкове в съобщения, които идват от непознати профили;

- проверявайте автентичността на съобщенията от името на Meta по официалните канали за поддръжка. Компанията никога не се свързва с потребителите на лични;

- активирайте 2FA. Това добавя допълнителен слой защита, изисквайки втори метод за удостоверяване със SMS код или приложение за сигурност;

- Ако получите съмнително съобщение, използвайте опцията „Докладвай“ във Facebook.