Последен ъпдейт на 9 юли 2018 в 05:08 ч.

Втора част от материала – как да настроите браузъра си – вижте тук.

Огромната част от интернет съществува само, защото потребителите са така добри да споделят личните си данни.

Може и да е крайно, но горното твърдение е излюстрация на начина, по който се монетизира присъствието ни онлайн. Навиците ни на сърфиране, интересите, за които споделяме – това е информация, която е превръщана в приходи от различни платформи, които я събират и препродават на рекламодатели.

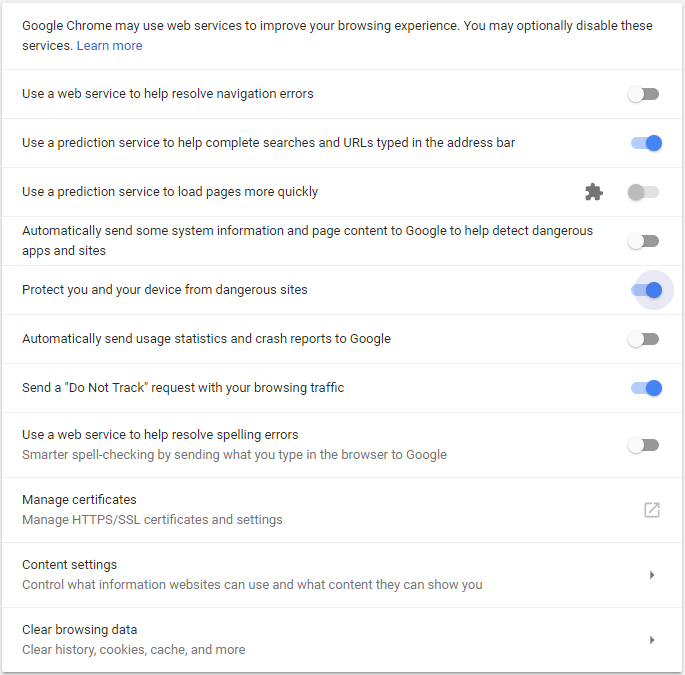

Добрата новина, е че събирането на подобна информация е ясно регламентирано от новия регламент за защита на личните данни в ЕС (познат още като GDPR). А още по-добрата, че можем да вземем нещата в свои ръце – и да контролираме какво, с кой и кога споделяме онлайн благодарение на усилията на знайни множество различни добавки за браузъри. Ето няколко от тях, които можем да препоръчаме:

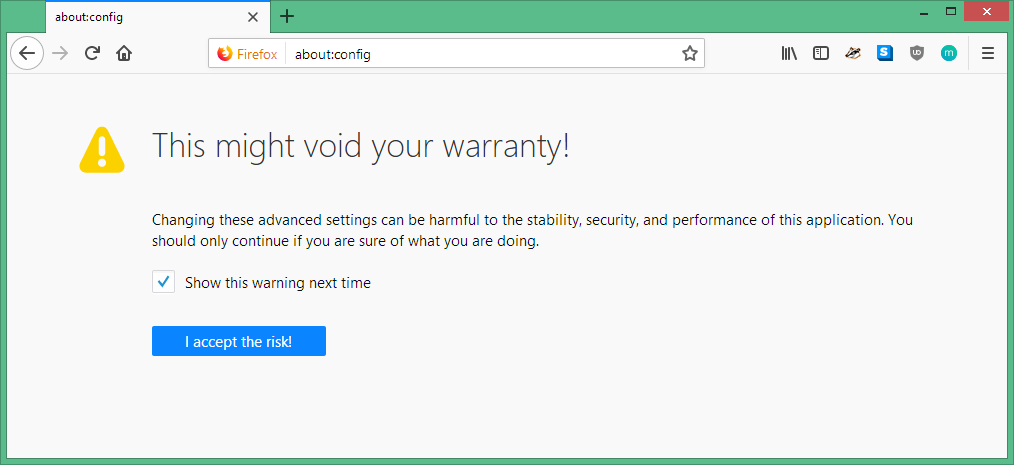

Преди всичко, застъпниците на онлайн поверителността силно клонят към Mozilla Firefox като най-разумен избор за браузър в момента, но това е избор, който оставяме на вас.

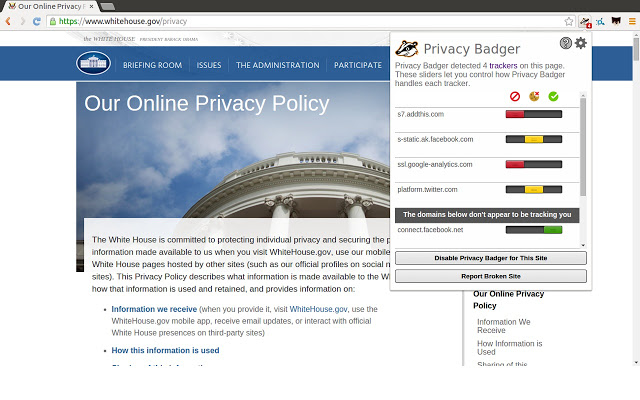

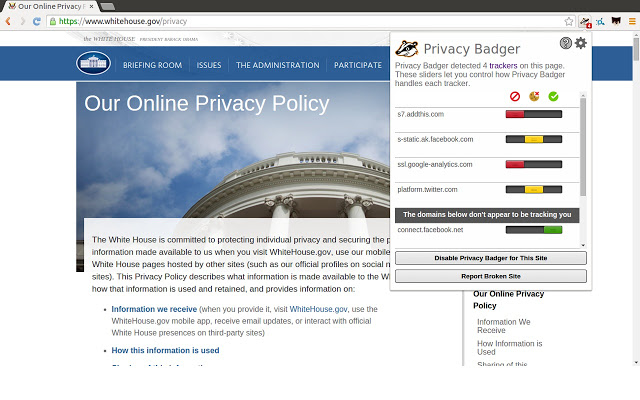

Privacy Badger – язовецът, който лови тракери

Privacy Badger е добавка за най-популярните браузъри, която е разработена и се поддържа от EFF (Electronic Frontier Foundation). Добавката ви пази като следи за елементи по страницата, които вграждат домейни от трети страни – с други думи, сайтове, които ви следят.

Предимството му е, че може да различава съдържание, което е ключово за функционалността на страницата от това, което само следи активността ви. Респективно, едното бива забранено, а другото – не.

Добавката също затруднява browser fingerprinting – техника, която цели да ви идентифицира чрез особеностите при настройките на браузъра ви, шрифтовете, които използва, инсталирани добавки и т.н.

Научете повече/инсталирайте | Проверете доколко браузърът ви подлежи на fingerprinting

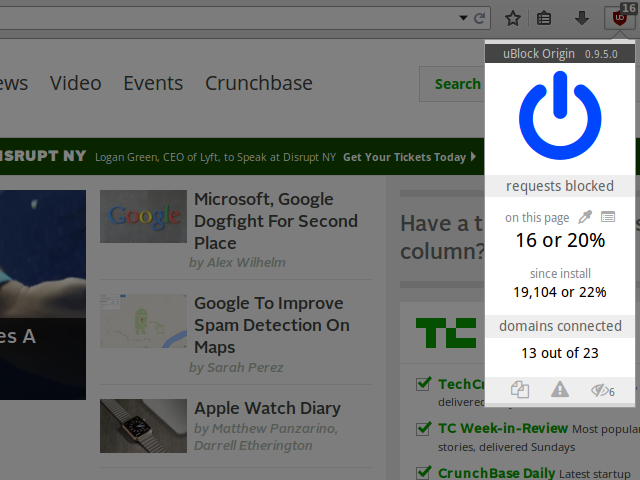

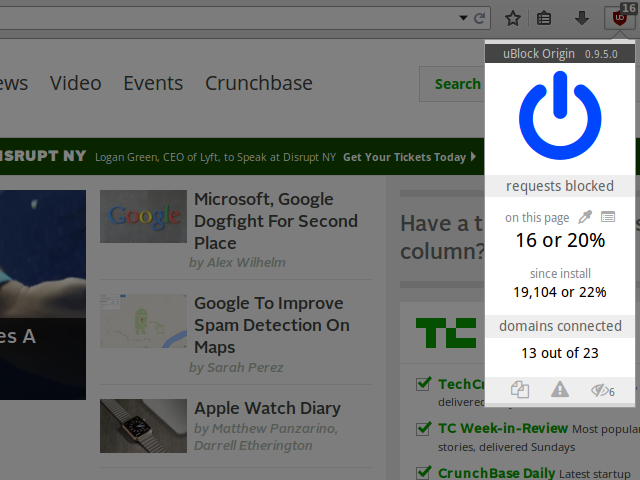

Кажете „не“ на стотиците реклами с uBlock Origin (ако вече не сте)

Темата за онлайн рекламите и добавките, които ги блокират, е доста пипкава, особено след като беше разкрито, че понякога и двете страни следят и продават данните ви.

uBlock е проект, който претърпя много промени в последните години, сред които и разделяне на две части. uBlock Origin е версията, която се поддържа от оригиналните създатели. Според много тя е най-бързата и най-силно ориентирана към конфиденциалност добавка от този тип.

Инсталирането ѝ ще ви спести всички възможни реклами по уебсайтовете (а с тях и половината заплахи, на които попадате).

Това, за жалост ощетяващо за уебсайтовете, които използвате ежедневно, тъй като не могат да печелят от показването на реклами. Затова, помислете, преди да забраните рекламите на сайтовете, които наистина заслужават.

Chrome | Firefox

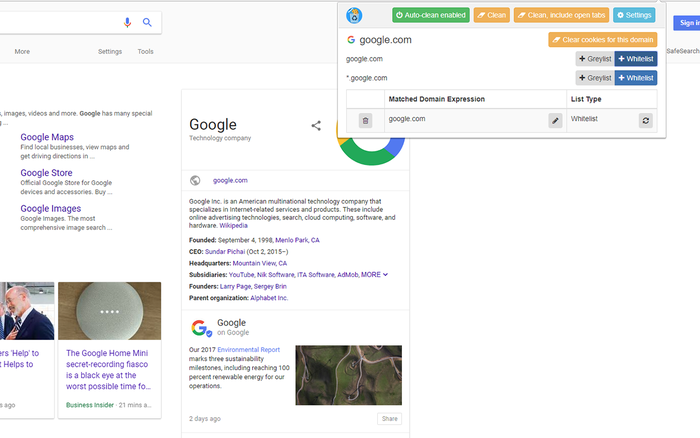

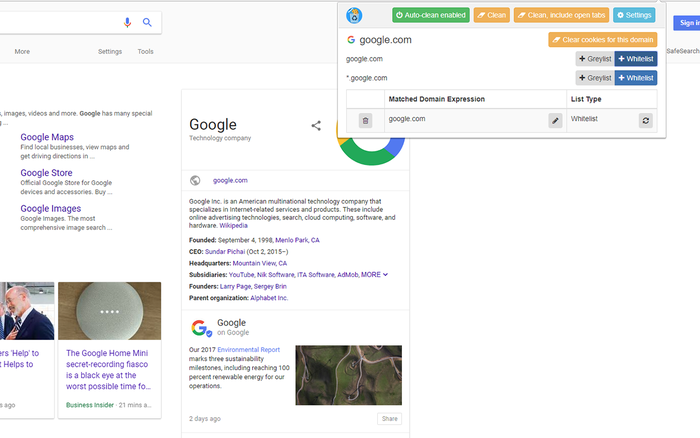

Cookie AutoDelete ви спестява ненужни бисквитки

Добавката ви позволява да се отървете от оставащи бисквитки, които би трябвало да са неактивни вече. Това ви пази не само от следене, но и от session hijacking атаки.

Всички сесии, бисквитки и допълнителна информация, която може да служи за следенето и ще бъде унищожавана след като спрете да използвате уебсайта, от който идва.

Chrome | Firefox

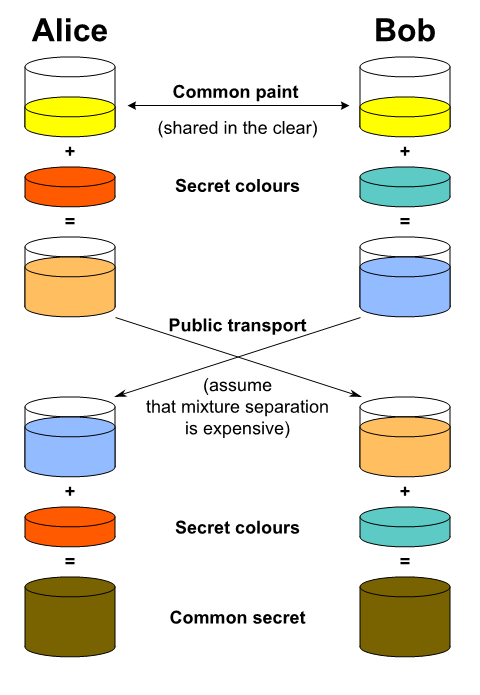

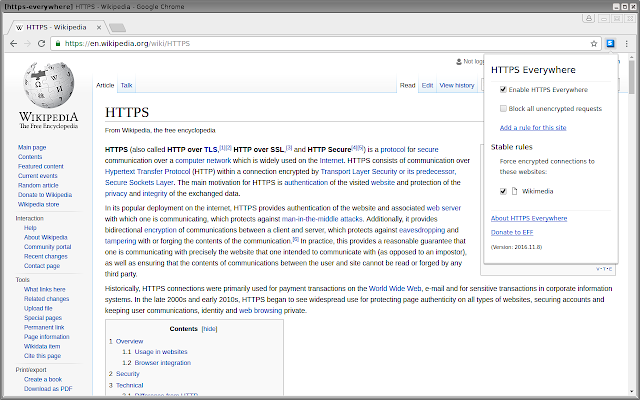

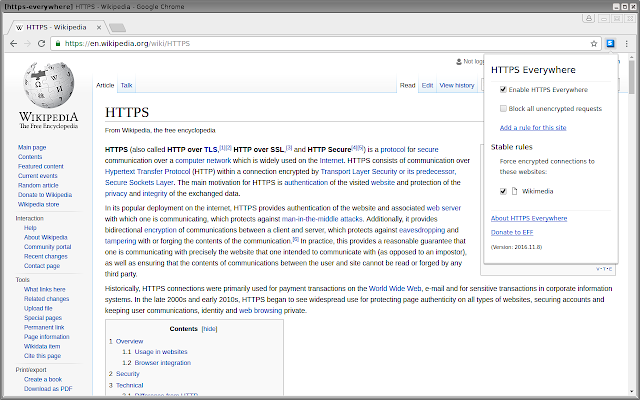

HTTPS Everywhere криптира трафика ви с множество сайтове

Тази добавка също е проект на EFF, в партньорство с The Tor Project. Тя ви помага, като принуждава сайтовете, които поддържат криптирана връзка, да я използват за всички заявки, без значение какви линкове има в съдържанието им.

Научете повече / инсталирайте

Decentraleyes ви пази от мрежи за предоставяне на съдържание

Все повече и повече уебсайтове разчитат на външни хранилища за своето съдържание – видео, снимки, текст. Това, което печелят те е по-евтино лесно за управление съдържание, което може лесно да бъде споделяно. Това, което тези мрежи (content delivery networks) печелят е, че знаят до какво съдържание се докосвате в ежедневието си.

Decentraleyes спира това като емулира предоставянето на това съдържание за браузъра, но локално – без да бъде идентифициран вашия браузър.

Chrome | Firefox

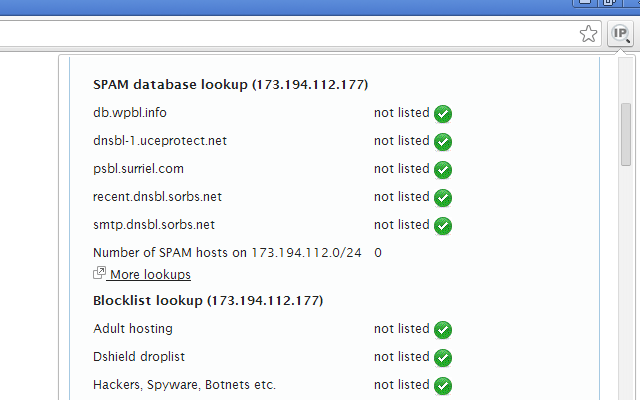

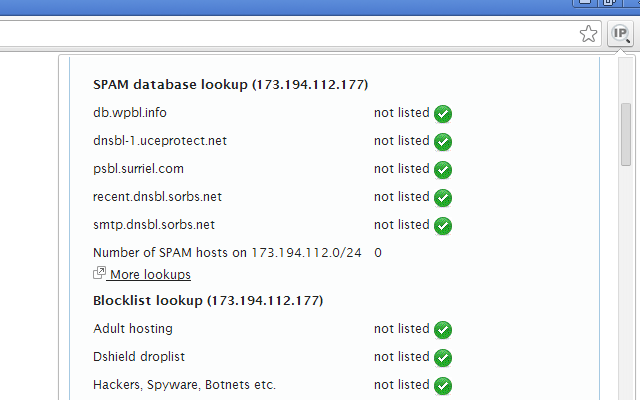

С IP Address and Domain Information може да проверите дали пазарувате от реален електронен магазин (и не само)

В контекста на фишинг атаките, които се случват буквално всеки ден, е хубаво да може да проверите идентичността на сайта, който стои зареден пред вас. Същото важи и, ако ще пазарувате онлайн и искате да сте сигурни в легитимността на избрания магазин.

Това може да стане лесно с IP Address and Domain Information – безплатна добавка, с която може да видите детайлна информация за всеки IP адрес, домейн или доставчик на услуга. Така шансът да бъдете измамени от фалшиво копие на уебсайт намалява драстично.

Chrome | Firefox

Бъдете винаги в крак с новините от света на информационната сигурност – станете наши фенове във Facebook.