2020 г. започва с нова тенденция при криптовирусите и начините, по които хакерите изнудват жертвите си за откупи.

Досега, криптовирусите криптираха вашата информация и искаха откуп за нея. Някои плащаха, други не. Сега, за да увеличат шанса да платите, те предприемат нов подход – преди да криптират, източват вашата информация, за да могат да ви изнудват с публикуването й , споделянето й на конкуренти, или излагането й на обществено място с цел да спечелят пари.

За разлика от sextorsion изнудването, където обикновено се играе на блъф, при Sodinokibi, Maze и Nemty заплахата е истинска. Това са първите, но вероятно няма да са последните криптовируси, които източват данните на жертвите си преди да ги криптират.

Как работи измамата

Досега стандартните криптовируси действаха по добре позната система:

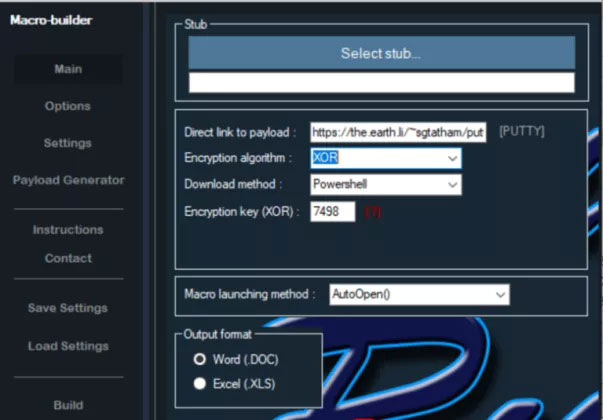

- Зараза. Най-често през фишинг имейл, в който има прикачен файл – с привидна сметка, фактура и т.н. Ако жертвата направи грешката да отвори файла, без да разберете, вирусът активира payload, който криптира файловете на системата.

- В моментът, в който вирусът криптира данните ви, виждате съобщение, в което се описва исканият откуп и bitcoin портфейл, на който да бъде преведен. Откуп, който много хора отказваха да платят, въпреки загубата на снимки или информация.

- Новата стъпка. Отворили сте мнимата фактура или сметка, видели сте, че не е за вас и продължавате с обичайните си ангажименти. Междувременно, информацията ви се източва. След източването на информацията ви на хакерски сървър и криптирането на компютъра ви, виждате на екрана си. Ако откажете да платите, както много правеха досега, следва новата измама – заплаха, че данните ви ще бъдат дадени на конкуренцията или ще бъдат използвани срещу вас чрез публикуването им. С това хакерите увеличават вероятността да платите и да спечелят повече.

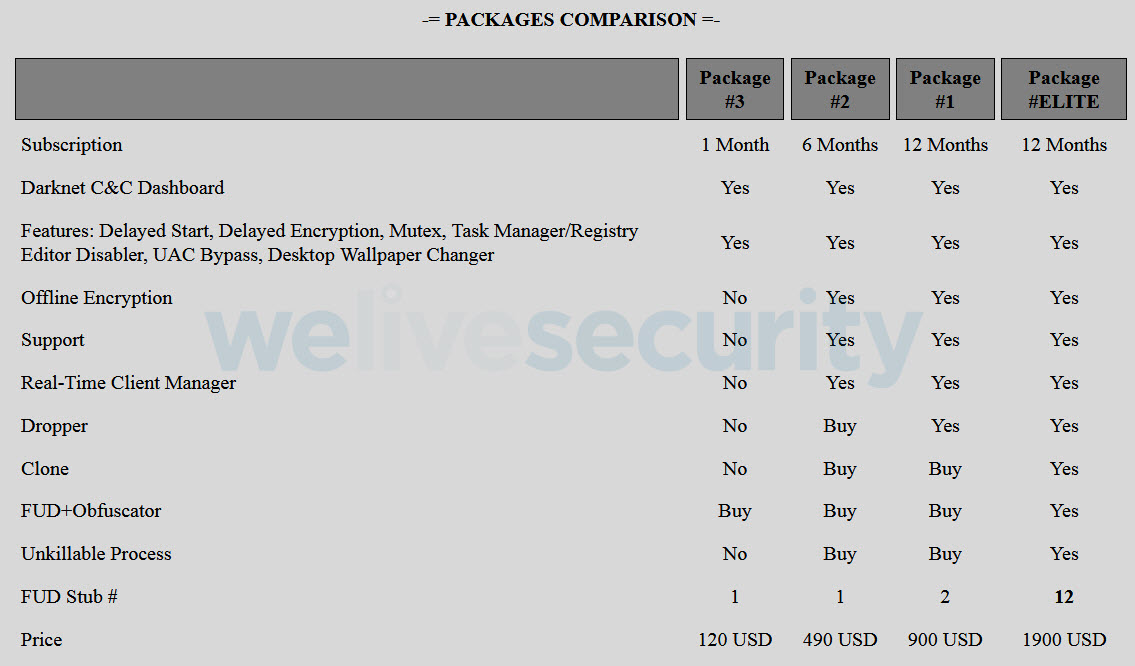

Така действат Sodinokibi, Maze и Nemty. Ето едно примерно съобщение:

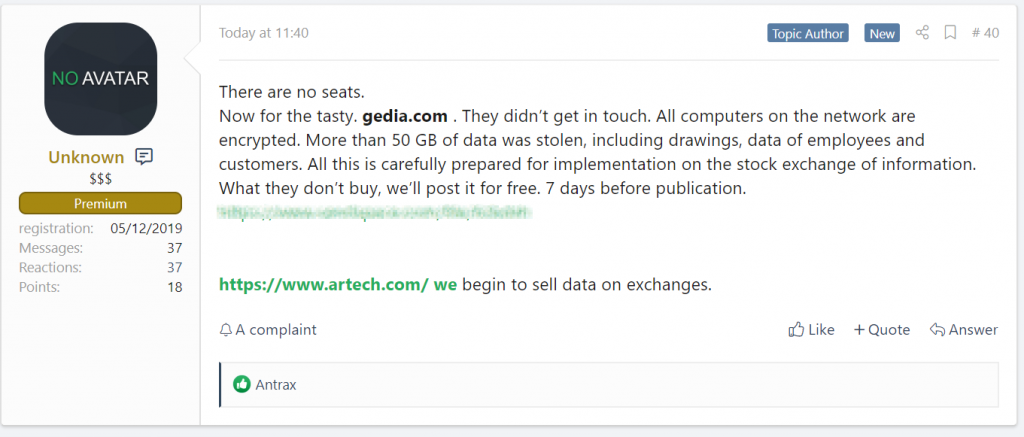

Ето и пример. На скрийншота по-горе се вижда как хакерите твърдят, че са откраднали над 50 гигабайта информация. Жертви са компютрите на немската GEDIA Automotive Group, доставчик на компоненти за автомобилно производство с дейност в Германия, Китай, Унгария, Индия, Мексико, Полша, Испания и САЩ. В източените данни фигурират чертежи, данни за служители (над 4 300 души) и клиенти.

Вижте и: Криптовирус забави работата на 4 болници в Румъния

Като доказателство за твърдението си, хакерите публикуват Excel файл, в който се съдържа AdRecon репорт за Active Directory средата на GEDIA.

Заплахата е ясна: платете откупа, в противен случай ще пуснем данните за продажба, а седмица по-късно – и напълно безплатно за сваляне.

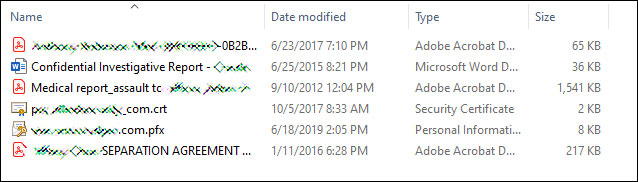

Групата зад Maze стига още по-далеч. Хакерите публикуваха над 700 мегабайта източена от Allied Universal информация – или 10% от общия обем откраднати и криптирани данни. Те дори са се свързали с bleepingcomputer.com, за да разкажат историята си и да споделят част от източените файлове като доказателство:

Исканият от тях откуп е бил 300 биткойна или около 2.3 млн. USD.

Най-интересната част от комуникацията, според нас, е зададеният въпрос: какви са гаранциите, че след плащането на откупа източените файлове ще бъдат заличени и, че няма да се поиска откуп повече от веднъж. Отговорът е красноречив:

Не ни интересуват данните. Интересуват ни само парите. Логиката е проста. Ако публикуваме източените данни след откупа, кой ще ни повярва в бъдеще? Нямаме интерес и ще бъде глупаво да публикуваме източените данни, защото няма да спечелим нищо от това. Трием информацията, защото за нас тя не е нещо интересно. Ние не сме шпиони.

Цялата история на комуникацията между авторите на Maze, Allied Universal и bleepingcomputer.com прочетете тук.

Собствена мрежа за споделяне на информация

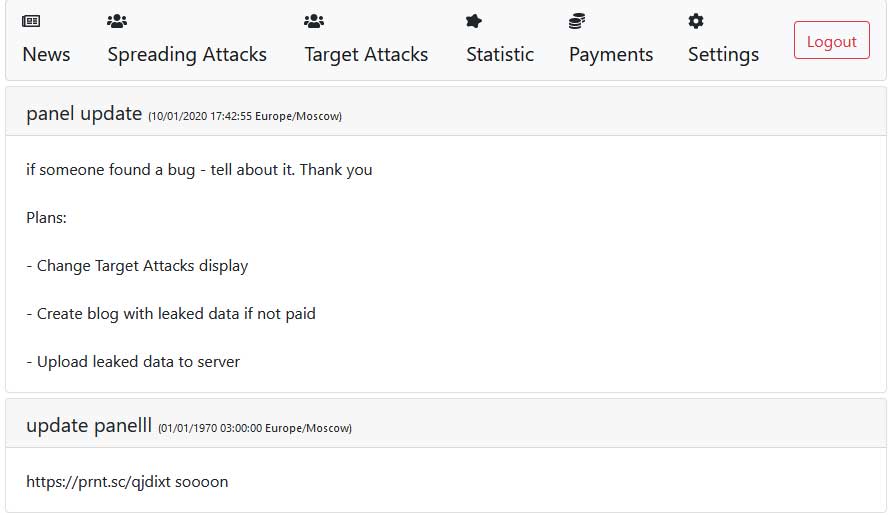

Видимо, тактиката има смисъл, защото авторите на третия известен подобен вирус – Nemty – стигат дотам, че планират да създадат собствен сайт, в който под формата на каталог да публикуват данните на жертвите си. Новината е изпратена под формата на пресрилийз, отново до bleepingcomputer.com:

Подобни планове имат и авторите на Maze.

Nemty е екипиран и да атакува фирми директно. Това ни показва моделът му за централизирана администрация – например, всички засегнати от него компютри в една мрежа, вече могат да бъдат декриптирани с един ключ.

Много повече от криптиране

Основният проблем, с който може да се сблъскате, ако станете жертва на подобен вирус, е че последиците няма да се ограничат до загубата на данни.

Още по темата: Криптовирус принуждава две химически компании да купуват „стотици нови компютри“

След масовите зарази с криптовируси през последните 2 години, поддържането на бекъп се превърна от бутиково начинание в необходимост и вече много фирми го правят по най-различни начини. Навлизането на услуги в облака също спомогна бизнесите да се почувстват една идея по-защитени от потенциални зарази с ransomware. Все пак, в облака се пази резервно копие на информацията им – което дори в очите на някои обезсмисля закупуването на решение за бекъп.

Новата тактика, обаче носи допълнителни главоболия. Дори и да имате актуално копие на информацията, в случай, че не бъде платен откупа, не знаете какви данни може да са били източени от компанията ви. Te може да са:

- Договори

- Стратегии и планове

- Лични данни на клиенти и служители

- Дизайни и чертежи

- Ноу-хау

- Бази данни с клиенти

- Информация за продажби

А това е само част от възможностите. На практика, публикуването им може да доведе до допълнителни санкции – например, по GDPR, което може да се окаже сериозна финансова пречка за съществуването на един бизнес.

Какво да направя в такава ситуация

Направете всичко възможно да не стигате до нея. Защитете работните си станции с многопластови решения за киберсигурност. Само наличието на антивирусно решение или само на защитна стена вече не достатъчно. Мислете проактивно – защитете организацията си на няколко нива, за да ограничите риска от това да се превърнете в жертва на тази нова вълна.

Какви са последиците от един криптовирус? Вижте тук.

Разчитайте на еволюирали решения за киберсигурност, настроени и поддържани от професионалисти. Потърсете Security Operations Center, който да следи и анализира непрекъснато случващото се в мрежата ви и да реагира в случай на потенциален проблем. Например, да засече, че базите ви данни биват източвани и да ги предпази.

Хакерите ще стават все по-изобретателни. Еволюирайте, както го правят и те.