Отдавна се е наложило мнението, че всекидневното използване на Linux за работа или забавление изисква значителни познания и умения – не само по отношение на архитектурата на операционната система, но и при боравенето с командния ред. В наши дни обаче, съвременните Linux дистрибуции (напр. Ubuntu/Fedora/Mint/Solus и мн. др.) предоставят лесен и интуитивен графичен интерфейс . Чрез него вече можем успешно да изпълним почти всички ежедневни задачи така, както го правим с Windows OS.

Затова е разбираемо, че се забелязва повишен интерес и ръст в използването на Linux като операционна система и от крайни потребители. Тенденцията се засилва и от наблюдаваната метаморфоза на гейминг индустрията, която все повече предпочита Linux.

В тази обстановка, на преден план излиза въпросът: „Нужен ли ни е антивирусен софтуер при използването на Linux OS?” Не е новина, че в интернет пространството е често срещано твърдението: „Използваш ли Linux – нямаш нужда от допълнителна защита“. По-долу ще разберем защо това твърдение вече не е актуално.

Колкото повече потребители има една платформа, толкова по-привлекателна е тя за хакерите

В голямата част от случаите в основата на разработването на зловреден код стои една главна цел: финансовата изгода. Нека се върнем на работните станции (PC) и да си зададем отново въпроса защо зловреден код се пише предимно за Windows платформата (и все по-често за macOS), а не е толкова за Linux?

Отговорът очевидно е свързан с популярността и броя потребители, използващи технологията. За злонамерените лица, Windows OS (и macOS) е като “море пълно с риби”. Атаките са насочени предимно натам и изглежда, все едно че са „спестени“ на Linux потребителите. Причината: атака, насочена към по-голяма аудитория, има по-голям шанс за успех и съответно – за повече „приходи“ (без значение дали става дума за искане на откуп за декриптиране на криптирани файлове, извличане на банкова информация за кредитни/дебитни карти, откуп за връщането на открадната лична информация и т.н.).

Това е и причината Linux да изглежда сякаш минава между капките. Но не съвсем.

Повечето сървъри работят с Linux

На първо място, Linux основно се използва за сървъри – както корпоративни (без оглед на размер и сфера на дейност ), така и в data-центровете. Всъщност, голяма част от днешната световна мрежа, включително услугите на гиганти като Google, Facebook и Twitter, са възможни благодарение на Linux-сървъри. Нуждаят ли се тези сървъри от защита? Да, разбира се.

Само за справка. Linux държи зашеметяващите 98% пазарен дял от публичните интернет сървъри по данни на W3Cook.

С Linux най-вероятно работи смартфонът, домашният ви рутер и не само

Освен споменатите сървъри и смартфони, на различни варианти на Linux разчитат и множество други устройства – например, домашният ви рутер. Една статистика: по данни на Statista само 2% от компютрите по света работят под Linux (срещу над 77% за Windows и около 10% за macOS).

С Android (базиран на Linux) работят над 76% от смартфоните по света (според StatCounter), както и над 98% от сет-топ-боксовете (устройствата, благодарение на които гледаме телевизия).

С Linux работят и почти 100% от телевизорите по света. А сигурно и толкова от рутерите.

С две думи: макар и да изглежда незначителна като дял при работните станции, Linux задвижва много други устройства, което я прави особено интересна за киберпрестъпниците, макар и не толкова очевадно. Почти.

Съществува ли зловреден код, таргетиран към крайните потребители на Linux?

Ако потърсите в Google, вероятно много резултати ще са със съдържание, подобно на следващите:

„Изпълнението на зловреден код върху Linux е невъзможно, защото за разлика от Windows, Linux по дизайн е създаден да бъде сигурен“.

„Дори да се стигне до изпълнението на зловреден код върху Linux, потребителят първо трябва да даде своето съгласие за изпълнение на програмата, така че това не се брои“.

„Дори да е дадено съгласие за изпълнение на програмата, то трябва да се направи в контекста на root потребителя, съответно отново не се брои“.

„Дори програмата да бъде изпълнена в контекста на root потребителя, кой се интересува? Така или иначе, зловреден код за Linux не съществува”.

Вярно е, че различните дистрибуции на Linux имат вградени механизми за сигурност, като SELinux и AppArmor. Те значително намаляват вероятността за компрометиране на системата. Също така, всяка една дистрибуция в Linux поддържа свое хранилище (repository) с проверен и сигурен софтуер, което прави свалянето и инсталирането на програми доста по-сигурно. За сравнение, Windows потребителите най-често търсят в Google нужната програма. Това увеличава риска потребителят да попадне на зловреден сайт и да свали подменен/заразен файл, замаскиран като легитимна програма.

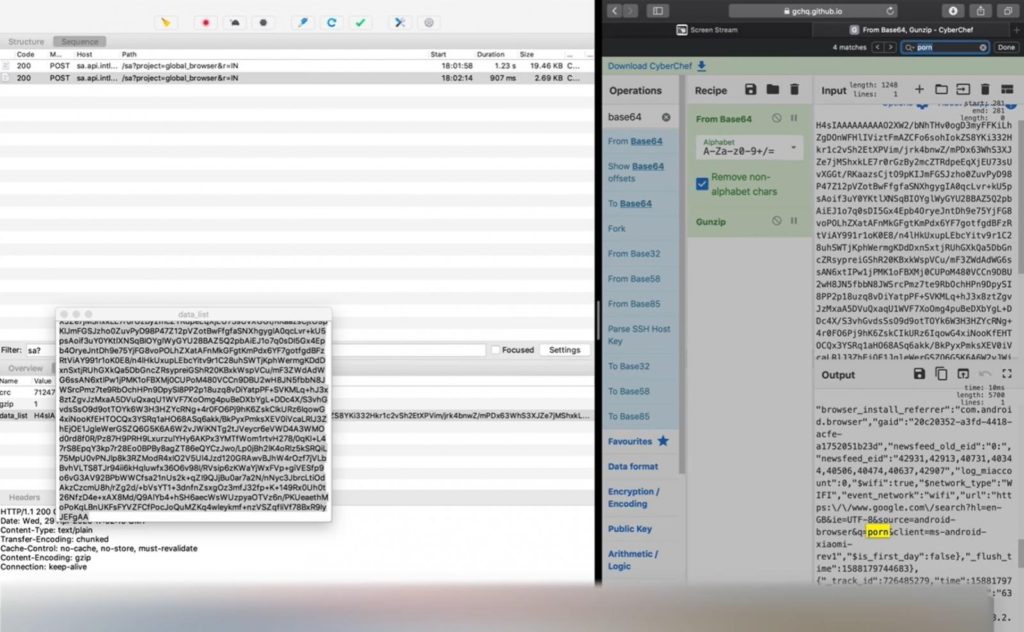

Но е вярно също, че в днешно време приликите между Linux и Windows са все повече, когато става дума за функционалност. В резултат на това, все по-често се срещат зловредни кодове за работните станции, работещи под Linux, които може сериозно да ви навредят .

Няколко примера за Linux зловредни кодове

Нека вземем например заплахата, известена под името EvilGnome (чиято цел е популярната графична среда GNOME). Кодът е проектиран да прави екранни снимки на работния плот, да краде файлове, да записва аудио от микрофона на потребителя, както и да изтегля и изпълнява други зловредни програми.

Той се маскира като легитимно разширение на GNOME (extension) – програма, която позволява на потребителите на Linux да разширяват функционалността на своята графична среда. EvilGnome си осигурява постоянен достъп до компрометираната система, използвайки crontab – еквивалент на планировчика на задачи в Windows. Така позициониран, той изпраща откраднати потребителски данни до отдалечен сървър, контролиран от нападателя.

Друг пример са действията на Winnti Group – организация, известна с набезите си срещу банкови и финансови институции – разработва и Linux варианти на зловредните си кодове. Xagent на Sednit също има Linux модификация. И много други.

Зловредният код не е единственото, от което да се пазят Linux-потребителите

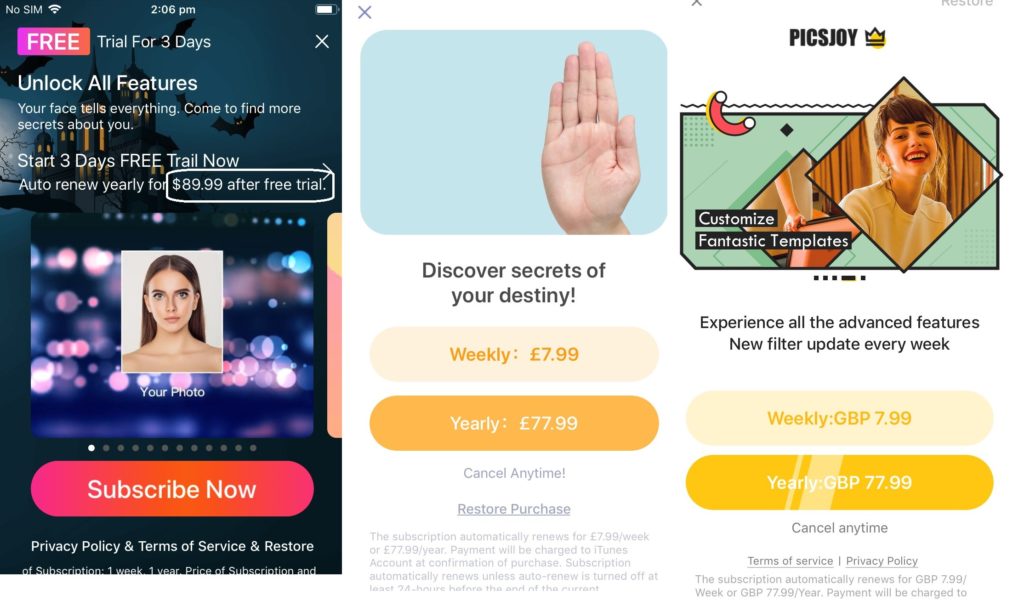

За съжаление, заплахите в интернет пространството не се изчерпват със зловредни кодове. Потребителите, използващи Linux, не следва да се считат за имунизирани срещу традиционните рискове, свързани със социално инженерство, phishing и софтуерни уязвимости.

Добра идея е да следват поведение на отговорни потребители и да си осигурят колкото е възможно повече нива на сигурност – антивирусен софтуер, антиспам филтри, многофакторна автентикация (MFA) и добра “хигиена” при сърфиране в интернет.

Вместо заключение

Съществуват зловредни кодове за Linux, които крият не по-малка опасност от тези, проектирани за Windows. Потребители, които подценяват опасността и следват максимата “Това няма да се случи на мен” са „на почит“ сред авторите на зловредни кодове.

Антивирусният софтуер сериозно ще намали шанса от заразяване на вашата система и ще ви предпази от недоброжелатели. Моето лично мнение е, че ако се чувствате в безопасност, само защото смятате, че шансът да се заразите е нисък, то тогава нападателите вече са ви надхитрили.