Remote Desktop Protocol е технология на Microsoft за отдалечен достъп до персонални компютри и сървъри, която е често използвана от системните администратори. Защо да ходим до другия край на града или страната за да управляваме своите системи? Всичко което трябва да направим е да разрешим отдалеченият достъп и да конфигурираме нужните пренасочвания в рутерите и защитните стени…

Remote Desktop Protocol ли казахме? Имахме предвид Ransomware Deployment Protocol. Ето защо.

Малко международен опит…

В началото на 2017 г. в Австралия и Нова Зеландия бе засечена масирана brute-force кампания насочена към публикувани в интернет RDP услуги. По–късно, в средата на годината, станахме свидетели на първите крипто-вируси способни да се саморазпространяват, което сякаш отдалечи престъпниците от идеята за бавно и трудоемко издирване на отворени RDP услуги и последващото налучкване на пароли.

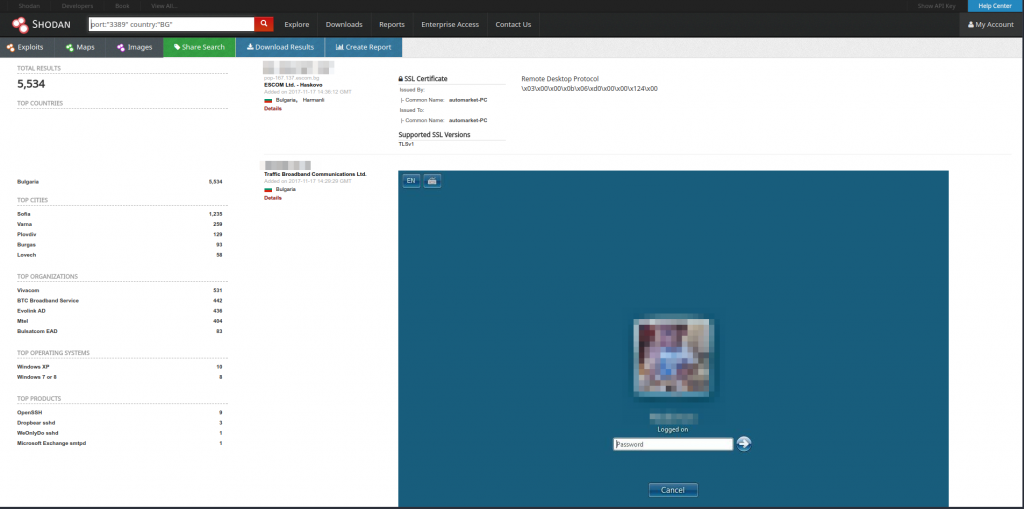

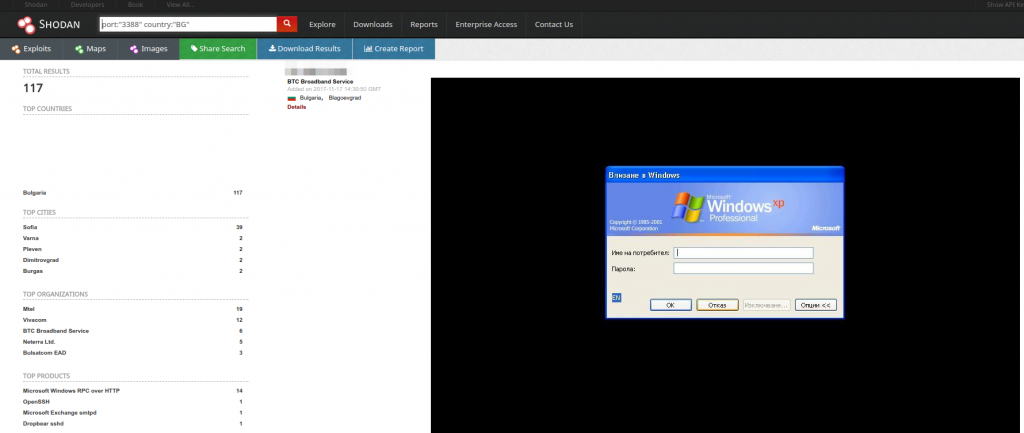

В момента отново се наблюдава вълна (макар и не толкова голяма) от успешни опити за заразяване чрез RDP, който всъщност не е изобщо сигурен, но администраторите продължават да публикуват port 3389 в интернет:

… и локалното му отражение

Често се „карам“ на някого когато разбера, че са отворили RDP без ограничение по IP мрежи и все по – често срещам аргументи, като:

- Аз съм сменил стандартният порт:

- Аз ползвам най – сигурната парола, която никой не я знае;

- Кой ще се занимава с моето RDP? Повярвайте ми въпроса не е дали, а кога.

Какъв всъщност е рискът?

Правейки достъпен сървъра/компютъра от всяка една точка на света, RDP става лесна мишена за brute-force атаки. А те могат само да бъдат забавени и то, ако бъде настроена lock-out функцията. Но това няма да ви спаси, ако имате слаба парола, или престъпниците вече са се сдобили с нея чрез phishing? Ами 0-days?

Спокойно! На сървъра има антивирусна защита.

Софтуерът за защита на работната станция би спрял опитите за изпълнение на какъвто и да е зловреден код, нали? Веднъж стъпили в мрежата, за престъпниците не представлява трудност да:

- ескалират своите права;

- да се сдобият с паролите на потребители от по-високо ниво:

- да продължат своята „разходка из мрежата“, за да достигнат интересна за тях информация;

- да създадат множество зловредни акаутни и услуги.

Но защо да си губят времето, когато могат просто:

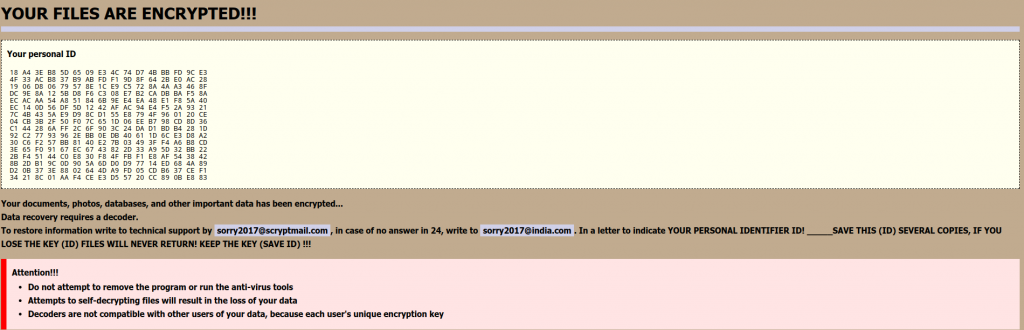

- да деинсталират и спрат всички защити;

- да рестартират сървъра;

- да пуснат ransomware по техен избор;

- да станат богати.

Как да избегнем бедствието

Има няколко стъпки, които ще позволят да запазите удобството на отдалеченият достъп и ще гарантират сигурността на Вашите данни:

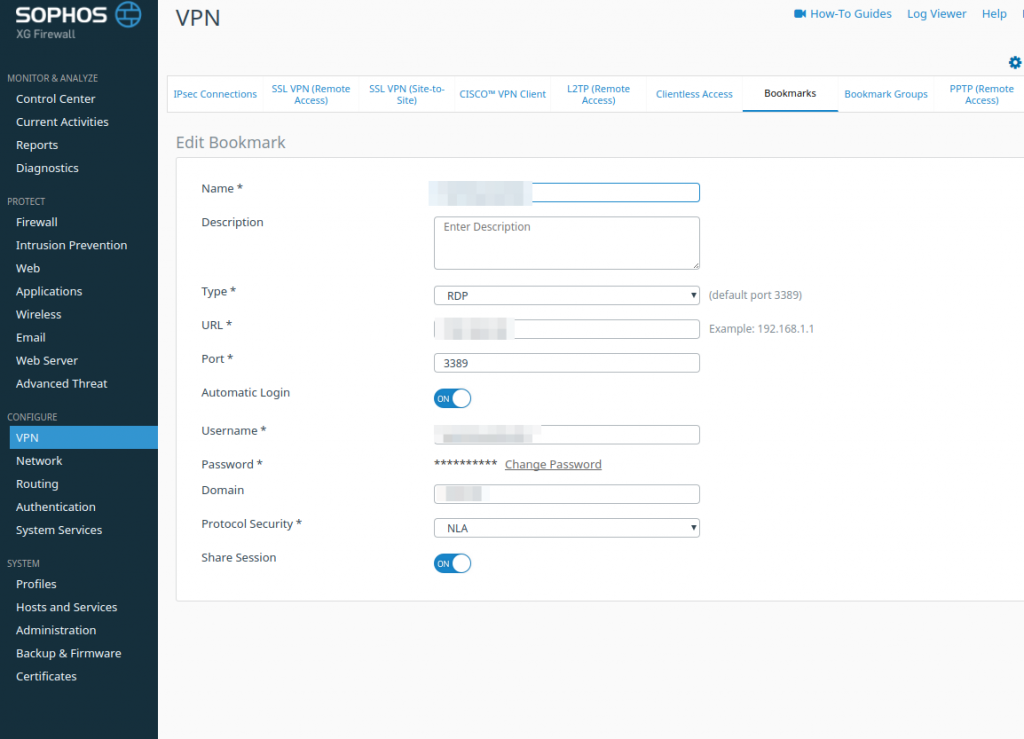

- Използвайте VPN – възможностите наистина са огромни, а сигурността и конфиденциалността са гарантирани. Препоръчваме използването на SSL VPN, L2P over IPsec, а защо да не опитате и с clientless HTML5 VPN:

- разрешете определени IP адреси и мрежи за достъп до RDP;

- използвайте двуфакторна автентикация;

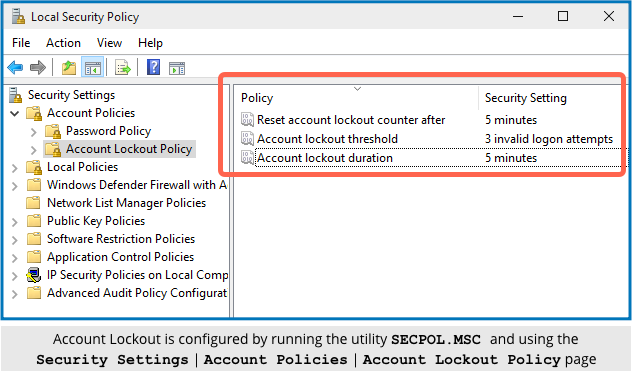

- настройте политики за lock-out:

- прилагайте редовно ъпдейтите за операционните системи и използваният софтуер;

- наложете политика за защитена инсталация на антивирусната програма;