Последен ъпдейт на 26 юли 2020 в 17:16 ч.

Ако искате да направите Windows наистина изцяло по ваш вкус, отговорът не е само в системните настройки. Решението е пакет с приложения, създаден от Microsoft, и наличен за сваляне, безплатно от GitHub. Ето част от екстрите, с които ще разполагате, след като се запознаете с този текст:

- Как да подреждате автоматизирано различни отворени прозорци според типа им

- Как да преглеждате текстови файлове, без да се налага да ги отваряте

- Как да промените клавишните комбинации по подразбиране в операционната система

- Как да преименувате повече от един файл едновременно

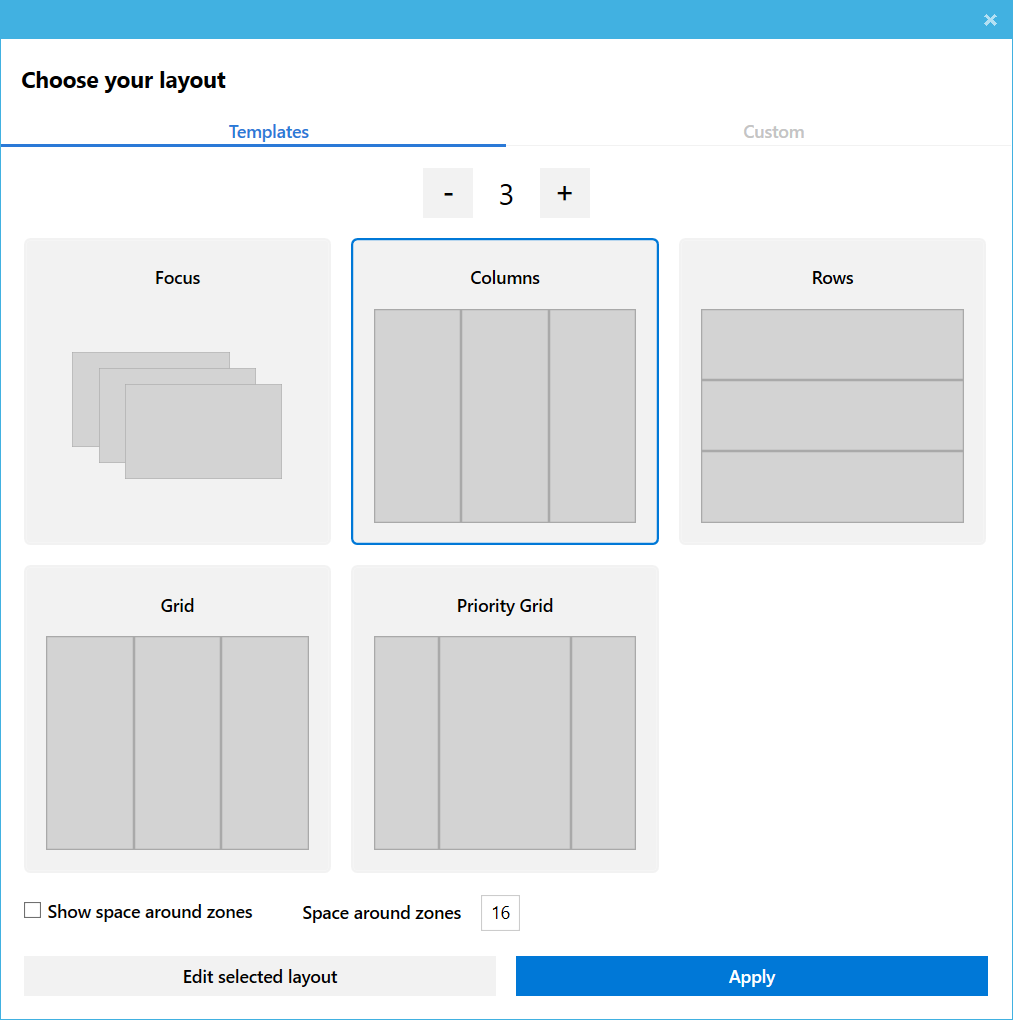

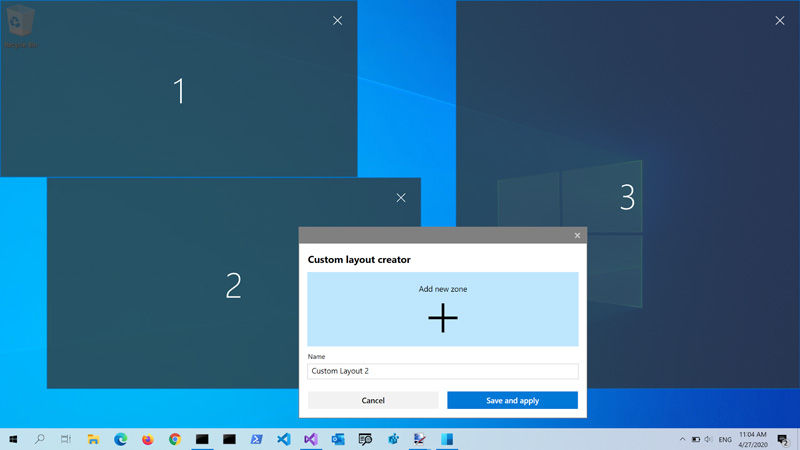

Fancy Zones

Fancy Zones е инструмент, който позволява да подреждаме различните отворени прозорци на определени места, които ние дефинираме.

По принцип, в Windows можете да преместите един прозорец на няколко места на екрана: отгоре, отдолу, вляво или вдясно използвайки клавишната комбинация Windows Key + Arrow Keys.

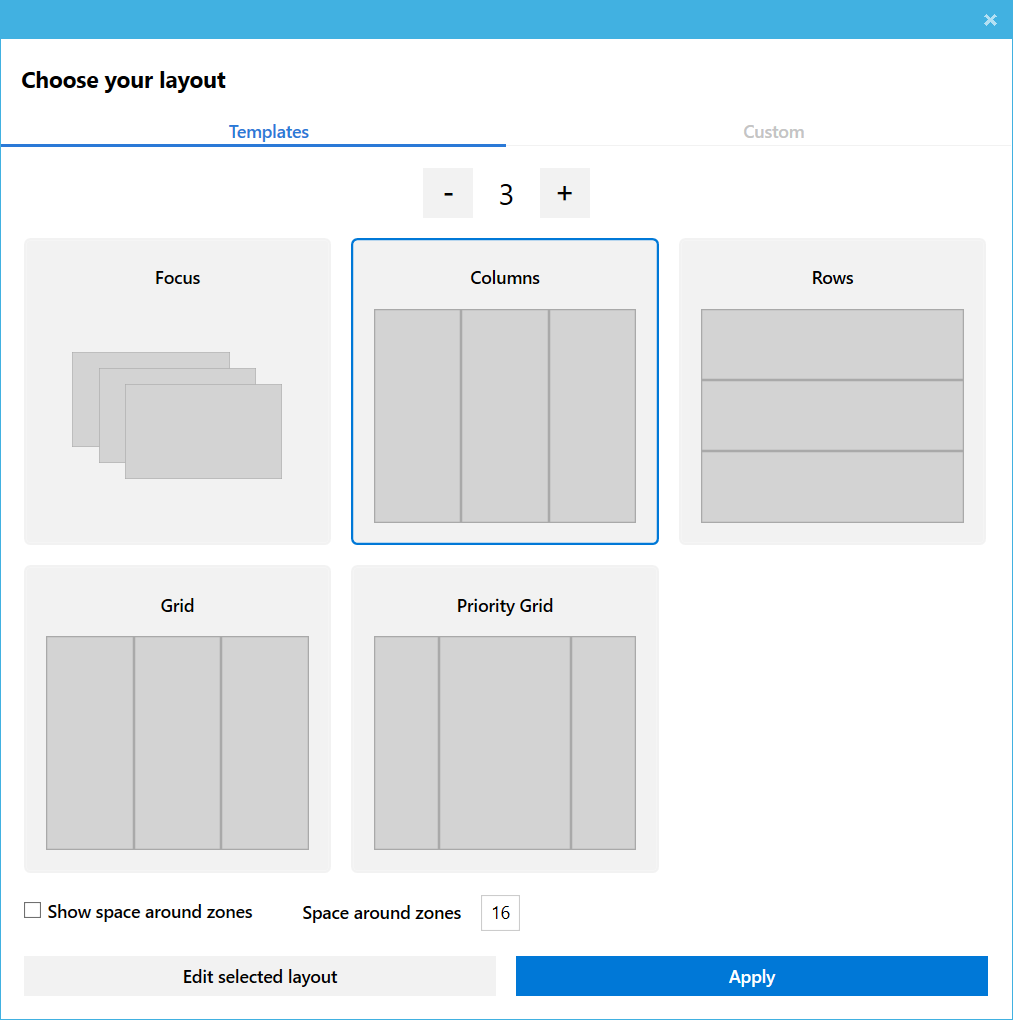

С Fancy Zones можем да зададем различна зона на екрана използвайки вече готовите темплейти.

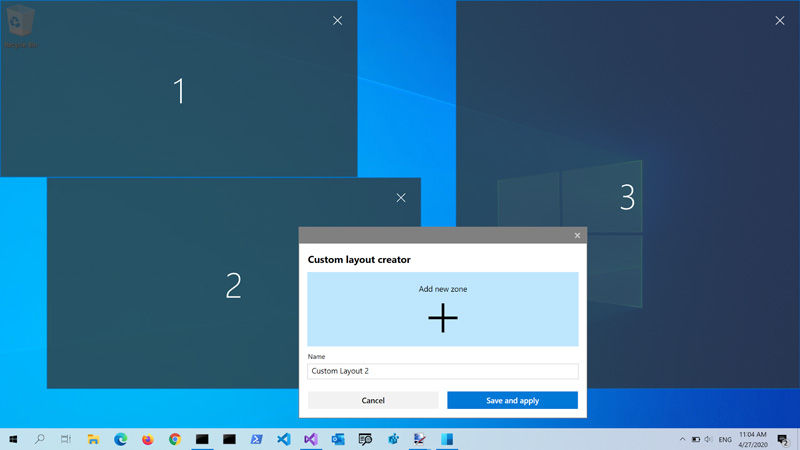

Или да начертаем конкретни зони с Custom Layout Creator

Инструментът също така предоставя възможност да събираме определени зони, да запълним свободното място между тях или да променяме големината и разположението им на екрана.

Може да преместим прозорец във вече обозначена зона, като използваме комбинацията Left Shift + Left Mouse Button. При използването ѝ, зоните се показват на екрана и тази, върху която искаме да се сложи прозореца, се обозначава с червен цвят по подразбиране.

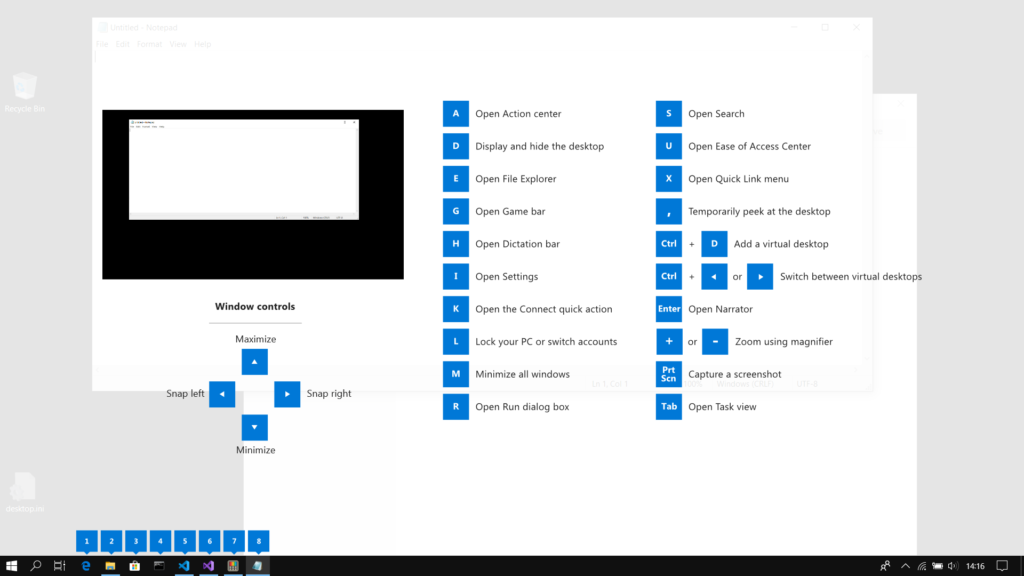

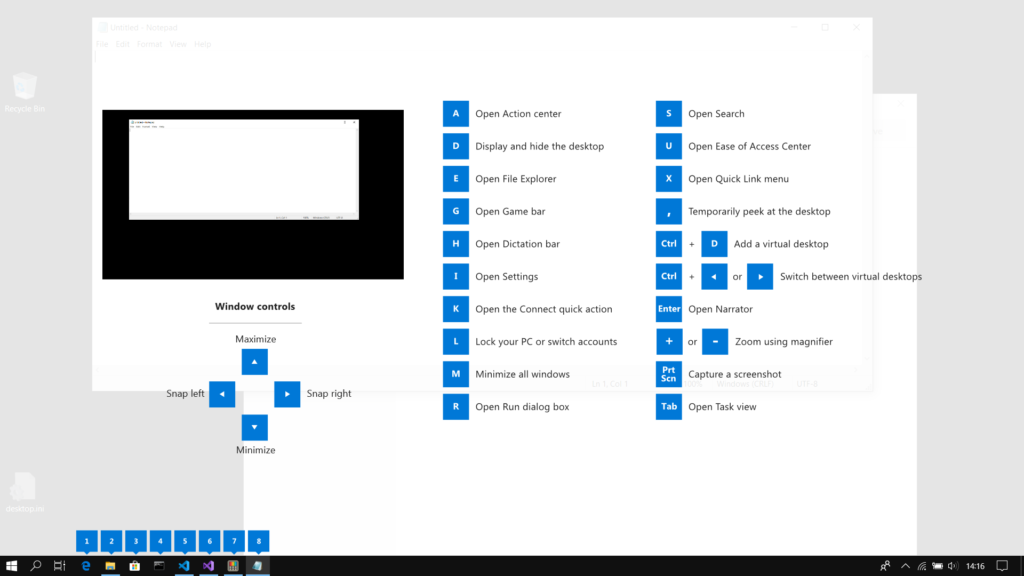

Shortcut Guide

Shortcut Guide ни позволява да видим различните клавишни комбинации които използват Windows бутона. За целта, единствено задържаме Windows Key за една секунда, след което се появява менюто, показващо ни всички клавишни комбинации.

Power Rename

Power Rename ни позволява да редактираме имената на голям брой файлове наведнъж. Имаме възможност да задаваме много различни аргументи при използване на самият инструмент, като например ^example, който ще маркира всеки файл който започва с example и ще ни позволи да го редактираме.

Като цяло инструментът е изключително сложен, но Microsoft са ни предоставили много подробни инструкции в Github хранилището на Power Rename, както и малко демо под формата на видео, което показва какво представлява инструмента.

Preview Pane

Preview Pane е технология, която ни показва предварителен преглед на маркирани от нас файлове. Ако, например, не желаем да отваряме 20 различни текстови документа или снимки един по един, с Preview Pane можем директно да ги разгледаме още във File Explorer.

Може да намерите source кода на проекта в Github хранилището, ако се интересувате как точно е направено.

Image Resizer

Image Resizer работи подобно на Power Rename с идеята, че позволява да редактираме много файлове наведнъж. Конкретно, в Image Resizer имаме възможността да редактираме измеренията на избрани от нас снимки. Това, което прави инструмента изключително полезен, са и допълнителните опции, с които идва. Например, да създаваме вече предефинирани размери, които можем да запазим за по-късно или дори да увеличим, или намалим размера на снимките с даден процент.

Keyboard Manager

Keyboard Manager или KBM ни позволява да променяме функцията на клавишните ни комбинации или дори да предефинираме отделни клавиши. Например, можем да променим командата за копиране на файлове Ctrl + C на Ctrl + D. Или, когато напишем латинско Z да излиза З на кирилица. За жалост, поне засега, инструментът няма възможността да презаписва комбинация от клавиши върху един бутон, например ако искаме да преместим Ctrl + C -> C или Ctrl + V -> V

Способностите на KBM първоначално може да изглеждат сравнително прости, но те ни позволяват да персонализираме клавиатурата си и дори начина, по който работим с нея.

Освен това поддържа и допълнителни макро бутони като тези при Razer клавиатурите. Може да намерите официалния FaQ за инструмента в Github.

Power Toy Run

Последното приложение в този пакет е Power Toys Run. Може да го отворим чрез клавишна комбинация Alt + Space. Той представлява търсачка, с която може да търсим различни документи, приложения, или дори да го използваме като калкулатор за много по-бързи калкулации като събиране, умножение и т.н.

Други възможности на инструмента са например:

- С клавишната комбнация Ctrl + Shift + Enter можем да отворим приложение като администратор.

- С Ctrl + Shift + E можем да отворим директорията, в която се намира приложението

- Ctrl + C ни позволява да копираме директорията директно от Power Toy Run.

Инструментът е най-новият в пакета и има малки проблеми, за които може да прочетете отново в Github.

В заключение

Пакетът с инструменти, които Microsoft ни предоставят безплатно, е много полезен и смятам, че всеки може да намери нещо за себе си в него.

Лично за мен Shortcut Guide, File Explorer Preview и Power Toys Run са модулите които могат най-много могат да ни улесняат работата с Windows. Може да намерите всички инструменти, заедно с тяхната документация, в официалната страница на Microsoft в Github.