Protective DNS (PDNS) е услуга, която анализира DNS заявки и предприема действия за ограничаване на заплахите, като използва съществуващия DNS протокол и неговата архитектура. Тя предотвратява достъпа до злонамерен софтуер, рансъмуер, фишинг сайтове, вируси, злонамерени сайтове и шпионски софтуер, и по този начин прави мрежата по-сигурна.

Как работи PDNS

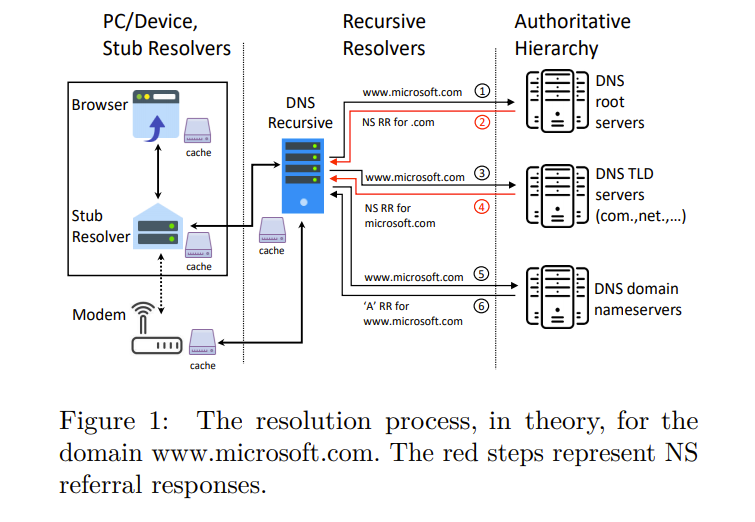

PDNS използва функционалността Response Policy Zone (RPZ). Тя представлява DNS resolver, който връща отговор на DNS заявки на базата на зададени политики. DNS resolver-а проверява както домейна, така и отговарящият му IP адрес срещу динамична база от данни – в която се съдържат списъци на зловредни сайтове, налични от различни публично достъпни и частни източници. DNS resolver-a може да блокира или прерутира достъпа до такива сайтове на базата на зададеното действие в политиката. Когато PDNS получи злонамерена или подозрителна DNS заявка, той може да отговори по няколко начина:

- Да ограничи достъпа до заявения домейн, като върне NXDOMAIN отговор – това означава, че няма IP адрес за заявения домейн

- Да пренасочи заявката към алтернативна страница с информация, че първоначално заявеният домейн е блокиран

- Да използва т.нар. „sinkhole“ похват за конкретния домейн, като по този начин ще предотврати или забави изпълнението на последваща кибератака (криптиране на машината или свързването й към CnC сървър). Този подход позволява на специалистите по киберсигурност да разследват инциденти, докато заплахата е все още активна в инфраструктурата.

В помощ на киберсигурността

Основната характеристика на PDNS е възможността категоризира домейни въз основа на threat intelligence. Агенцията по киберсигурност и сигурност на инфраструктурата (CISA) и Националната агенция за сигурност (NSA) на САЩ класифицираха категориите домейни, използвани от PDNS, в следните групи :

- Фишинг: Сайтове, за които се знае, че хостват приложения, които злонамерено събират лична или корпоративна информация, включително идентификационни данни. Фишинг домейните могат да включват на пръв поглед сходни или близки като абревиатура имена на легитимни домейни (например go0com). PDNS може да предпази потребителите от случайно/непредизвикано свързване към потенциално злонамерена страница.

- Разпространение на малуер и свързване към CnC: Сайтове, за които е известно, че обслужват злонамерено съдържание или се използват за командване и управление на зловреден софтуер върху машините на жертвите. Те могат да хостват злонамерени JavaScript® файлове или да събират лична информация за профилиране. PDNS може да блокира и предупреждава за опити за злонамерена връзка.

- Алгоритми за генериране на домейни (DGA): Това са сайтове с динамично генерирани имена на домейни, които зловредният софтуер използва, за да заобиколи статичното блокиране от страна на наличните мерки за сигурност. Някои видове злонамерен софтуер, включително ботнет мрежите, зависят изцяло от комуникацията с инфраструктурата за командване и управление (CnC). Злонамерените лица използват алгоритми за генериране на домейни (DGA), за да заобиколят статичното блокиране – на ниво домейн или IP – чрез динамично генериране на имена на домейни. PDNS предлага защита от зловреден софтуер, използващ DGA, като анализира текстовите атрибути на всеки домейн и маркира тези, които са свързани с известни DGA атрибути.

- Филтриране на определено съдържание: Сайтове, чието съдържание е в разрез с политиките ви за достъп: PDNS може да ограничи достъпа до определени категории като хазарт, онлайн игри, социални мрежи и др.

Как PDNS помага

- Блокира нови домейни в реално време, от момента на тяхното регистриране/създаване

- Ограничава броя на потенциалните домейни, които могат да ви атакуват

- Има възможност да ограничи/спре цялата зловредна изходяща DNS комуникация в случай на инфекция със зловреден код

- Осигурява видимост, в реално време и в исторически план, на целия изходящ DNS трафик, което позволява да анализирате настъпили инциденти

Услугата е подходяща за всички

Можете да използвате услугата, какъвто и потребител да сте – работещи в офиса, отдалечено или у дома. За първите два типа, настройката и конфигурирането на позволените политики и категории се извършва от ИТ администратора. За работещите отдалечено е желателно свързването към PDNS да става чрез имплементирането на DoH – това дава възможност да се възползват от защитните механизми, независимо от къде се свързват с Интернет. Домашните потребители сами ще решат дали да се възползват от филтрирането на определени категории и сайтове или ще разчитат само на защитата от зловредни сайтове.

В заключение

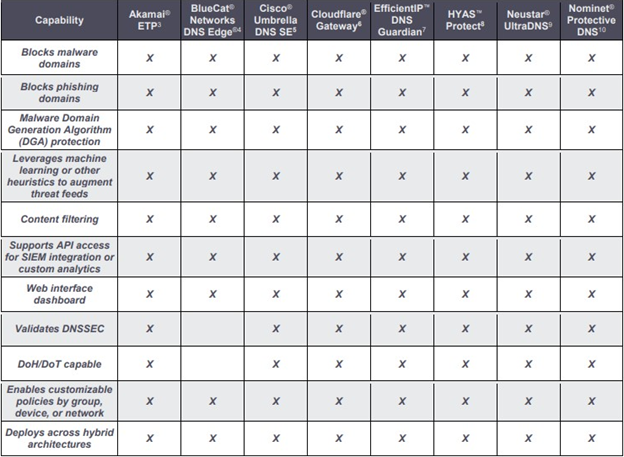

Използването на PDNS ви осигурява още едно ниво на сигурност, като същевременно ви предоставя контрол и видимост върху целият DNS трафик. DNS е един от основните инструменти, използвани от злонамерените лица за комуникация, ексфилтрация на данни и т.н. Затова наличието и използването на DNS защита става неразделна част от съвременната киберсигурност. Допълнителна информация ще откриете ТУК и в следващата таблица: