Нова техника за разпространение на криптовируси елиминира защитата на повечето съвременни антивирусни решения само с няколко реда код. Става въпрос за RIPlace, която е поредното нововъведение в ransomware.

Техниката е разкрита от изследователите по киберсигурност Daniel Prizmant, Guy Meoded, Freddy Ouzan и Hanan Natan от Nyotron още в през 2018 г. След като уведомили всички засегнати разработчици на приложения, операционни системи и антивирусен софтуер, включително и Microsoft, обаче, анализаторите получили лаконичен отговор. Нещо от сорта на: щом дотогава никой криптовирус не е използвал тази техника, уязвимостта се класифицира като „незначима“.

Наскоро обаче дебютира Thanos – първият криптовирус, който използва RIPlace.

В кореспонденция между Nyotron и BleepingComputer, Nyotron са тествали RIPlace срещу голям брой разработчици на антивирусен софтуер, включително Microsoft, Symantec, Sophos, McAfee, Carbon Black, Kaspersky, Crowdstrike, PANW Traps, Trend Micro, Cylance, SentinelOne, и Malwarebytes. Единствено Kaspersky и Carbon Black са направили нужните промени в техния антивирусен софтуер, за да елиминират изпълнението на тази техника.

Преодоляване на ransomware защитата от RIPlace

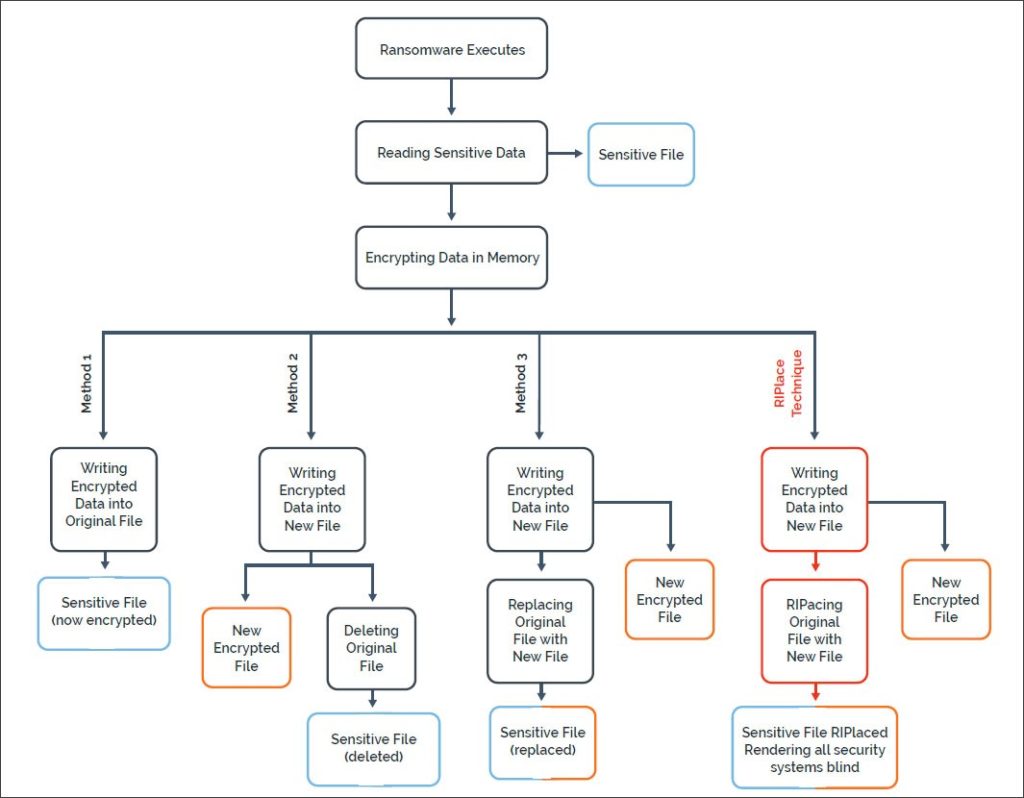

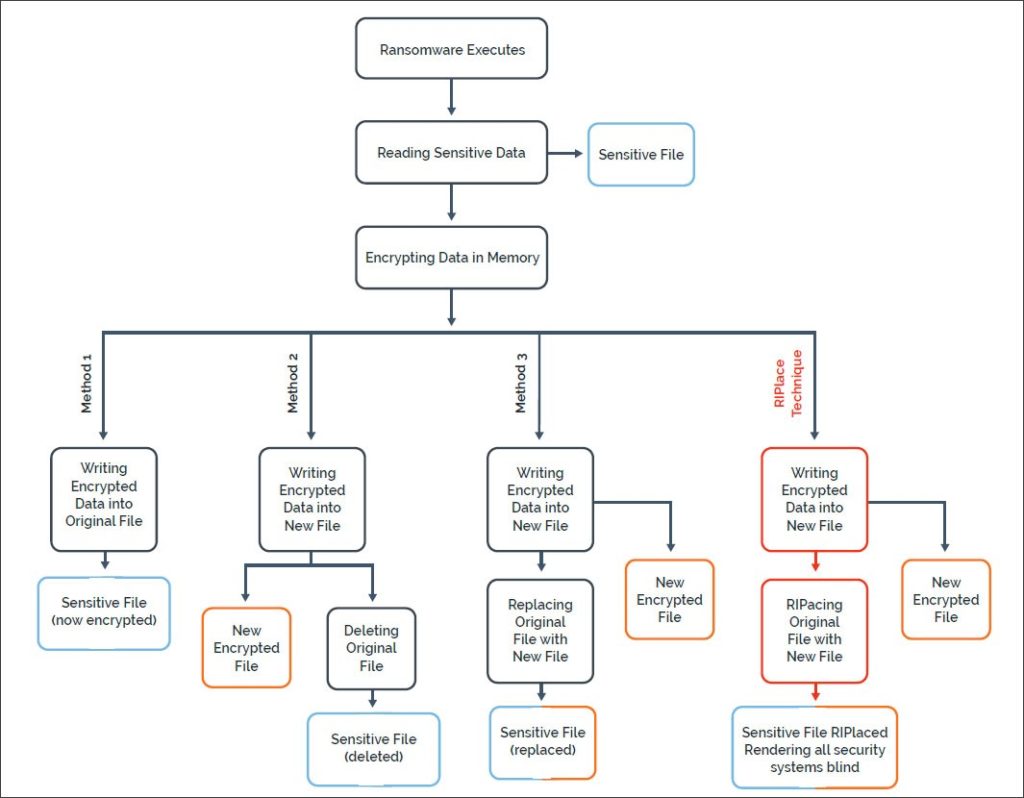

Според Nyotron, криптовирусите използват 3 различни техники, за да криптират информацията на жертвата и по този начин да подменят легитимната информация с криптирана такава. Обикновено, най-често използвани са методи #1 и #2:

- Записване на криптираните данни от паметта в оригиналния файл.

- Записване на криптираните данни от паметта в нов файл и след това изтриване на стария (легитимния) файл.

- Записване на криптираните данни от паметта в нов файл и след това с помощта на т.нар. “Rename call” се заменя оригиналния файл.

За да бъде успешно предотвратена една атака от ransomware, всичките три опции трябва да бъдат защитени от филтриращият драйвер на антивирусния софтуер.

От Nyotron откриха, че изпълнението на вариант 3 за подмяна на файлове и извършването му по специален начин, позволява да се заобиколи защитната функция, както е показано по-долу:

Различни методи за запазване на криптираните файлове

RIPlace работи, използвайки функцията „DefineDosDevice“, за да създаде DOS устройство, като например \\.\RIPlace, което след това сочи (links) към криптирания файл. Впоследствие DOS устройството се подава като целеви път за Rename функцията. Тъй като име на DOS устройство не се очаква, това води до връщане на грешка за това изпълнение. Така драйверът MiniFilter (който е част модула за защита от ransomware) вижда грешка и не блокира нищо, но въпреки това Rename преминава успешно.

В крайна сметка, от гледна точка на разработчиците на криптовируси, са необходими промени на няколко реда код, за да се заобиколят наличните защитни модули.

Въпреки че промените са доста прости, може да са нужни малко повече усилия в сравнение с използването на нормалните методи, но това ще трябва да бъде допълнително тествано, за да се знае със сигурност.

RIPlace срещу Controlled Folder Access в Windows 10

Controlled Folder Access (CFA) осигурява защита на ценна информация от злонамерени приложения и заплахи, като например криптовируси. Всички приложения (всеки изпълним файл, включително .exe, .scr, .dll, word файлове и други) се оценяват от Microsoft Defender Antivirus, който след това определя дали приложението е злонамерено или безопасно. Ако приложението е класифицирано като злонамерено или подозрително, няма да бъде позволено то да прави промени по който и да е файл, намиращ се в защитена папка, дефинирана в CFA.

От Nyotron създадоха видео, в което се демонстрира заобикалянето на CFA използвайки RIPlace. За повече информация може да посетите сайта на Nyotron, където има създадена специална страница за RIPlace.

BleepingCmputer, използвайки RIPlace, също заобиколиха CFA, като за доказателство (Proof-of-concept) са публикували подробни снимки на атаката.

От кореспонденцията между BleepingCmputer и Microsoft става ясно, че тази техника не се смята за уязвимост от технологичния гигант: „CFA се базира на многослойна защита (defence-in-depth) и за да бъде успешна тази атака са необходими привилегировани права на конкретната машина. Следователно тази техника не отговаря на нашите критерии за обслужване на сигурността.“

Как да се защитите

И докато според Microsoft възможността, някой да компрометира вашата машина и да ескалира своите привилегии, не е често (и лесно) действие, за съжаление в реалния свят нещата стоят по коренно различен начин. Един от най-често използваните похвати на злонамерените лица, след като си осигурят достъп до инфраструктурата, е именно да повишат своите привилегии, а в някои случаи дори не е нужно да го правят. Защо ли? Защото например не се използва концепцията за Least privilege и съответно на компрометираната машина всички потребители са с admin права.

Антивирусният софтуер сам по себе си не може и не бива да бъде приеман като all-in-one решение, а по скоро като една част от него. Другите „части“ на това решение са: следване на добри практики в сферата на информационната сигурност, в това число използване на защитна стена на изхода на мрежата, ограничаване на публично достъпните услуги (уязвими протоколи като RDP и SMB не бива да бъдат публично достъпни!), сегментиране на мрежата, правилно разпределяне на правилата на потребителите и др.