Разкрита е поредната таргетирана supply-chain атака с общодържавен обхват

Supply chain атаката може да има неочаквано голям мащаб и да засегне всеки, без оглед на териториални граници – необходими са превантивни мерки на държавно ниво

През декември 2020 г. ESET разкри нова supply chain атака, насочена към правителствения орган на Виетнам, който издава цифрови сертификати за електронно подписване на официални документи (Vietnam Government Certification Authority – VGCA). Тази атака е компрометирала държавния инструментариум за цифров подпис, инсталирайки по този начин задна врата (backdoor) в системите на всички, които го използват.

Всеки виетнамски гражданин, частна компания или държавна организация, която иска да обменя файлове с виетнамското правителство, трябва да ги подпише с VGCA-съвместим цифров сертификат.

VGCA не само издава тези цифрови сертификати, но също така предоставя готови и лесни за ползване „клиентски приложения“, които да бъдат инсталирани локално и да автоматизират процеса по подписване на документите.

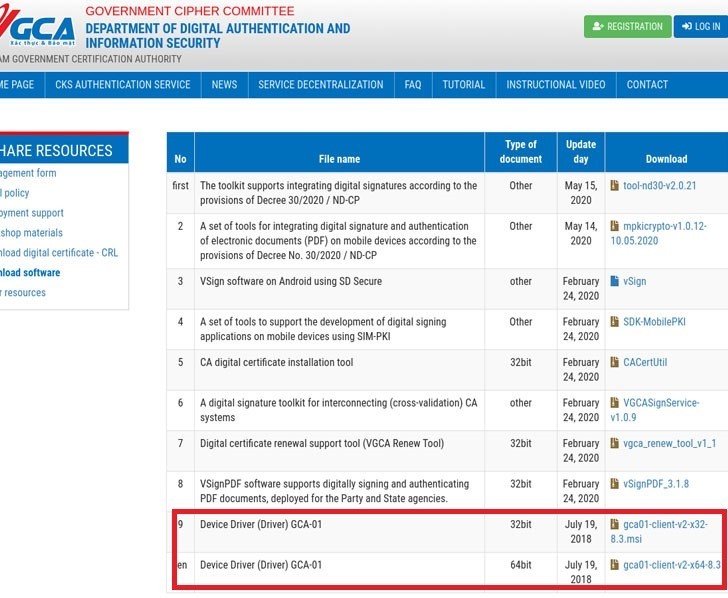

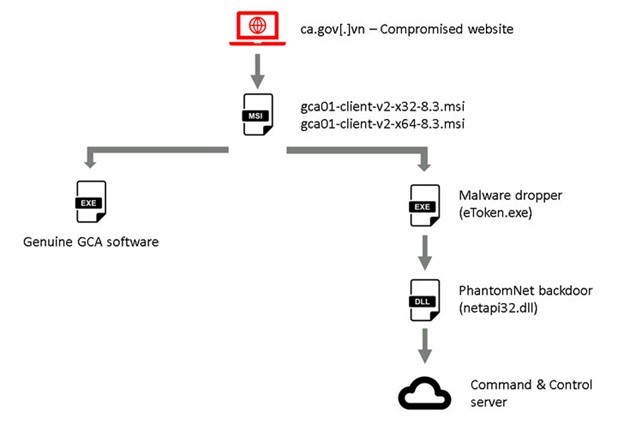

Детайлният доклад на ESET, наречен „Operation SignSight„, гласи, че злонамерени лица са пробили уебсайта на правителствения орган (ca.gov.vn) и са инсталирали малуер в две от клиентските приложения, налични за сваляне. Те са пригодени за 32-битови (gca01-client-v2-x32-8.3.msi) и 64-битови (gca01-client-v2-x64-8.3.msi ) Windows ОС.

„Компрометирането на уебсайта на сертифициращия орган е добра възможност за APT групите, тъй като посетителите вероятно имат високо ниво на доверие в държавната организация, отговорна за цифровите подписи“, споделя Матиу Фау от ESET.

Телеметрията на ESET показва, че в периода 23 юли – 5 август 2020 г. двата файла, отбелязани по-горе, са били заразени с троянски кон наречен PhantomNet, по-известен като Smanager.

Злонамереният софтуер не е сложен, но служи като основа за надграждане с по-мощни плъгини. Например такива, които включват в себе си функционалност за извличане на прокси настройки за заобикаляне на корпоративните защитни стени и възможност за изтегляне и стартиране на други (злонамерени) приложения.

Според специалистите от ESET, този backdoor е използван за разузнаване на конкретни мишени, с цел осъществяване на последваща по-сложна атака.

В деня, в който ESET публикува своя доклад, VGCA също официално призна за пробив в сигурността и публикува учебен материал за това как потребителите могат да премахнат зловредния софтуер от своите системи.

Жертви на PHANTOMNET са открити и във Филипините

Жертви, заразени с PhantomNet, са засечени и във Филипините, но при тях по-вероятно е използван друг механизъм за инсталация на зловредният софтуер.

ESETне приписва официално атаката на никоя конкретна група, но предишни доклади свързват зловредния софтуер PhatomNet (Smanager) с държавно спонсориран кибершпионаж от страна на Китай.

Инцидентът с VGCA бележи петата голяма supply-chain атака през 2020 година след:

- SolarWinds – Руски хакери компрометираха механизма за актуализация на приложението SolarWinds Orion и заразиха вътрешните мрежи на хиляди компании по цял свят със злонамерен софтуер Sunburst

- Able Desktop – Китайски хакери компрометираха механизма за актуализация на чат приложението , използвано от стотици монголски правителствени агенции

- GoldenSpy – Китайска банка принуждаваше чуждестранни компании, опериращи в Китай, да инсталират инструментариум за данъчен софтуер с налична задна врата (backdoor)

- Wizvera VeraPort – Севернокорейски хакери компрометираха системата Wizvera VeraPort, за да доставят злонамерен софтуер на южнокорейските потребители

С този материал искаме да насочим вниманието ви към потенциалния обхват на една supply chain атака, тъй като тя не е ограничена териториално.

Доста отговорни правителства създават т.нар bounty-програми, в които етични хакери помагат за подобряване на защитата на държавно ниво – препоръчваме и на българското правителство да го направи.