Рекорден ransomware откуп от над 22 млн. USD за най-големият здравен застраховател в САЩ

Атаката над Change Healthcare засегна широк спектър от важни услуги, използвани от доставчиците на здравни услуги в САЩ, включително обработката на плащания, изписването на рецепти и застрахователните искове, и причини финансови щети, оценявани на над $872 млн.

United Health Group (UHG) е здравноосигурителна компания с присъствие във всички 50 щата на САЩ, която има договори с над 1.6 млн. лекари и специалисти по здравни грижи, както и с 8 хил. болници и други лечебни заведения. В UHG работят 440 хил. души в цял свят и е най-голямата здравноосигурителна компания в света по приходи (324.2 млрд. USD през 2022 г.).

Човек трудно би повярвал, че такъв конгломерат може да бъде лесно поставен на колене. Именно това се случва на 21 февруари 2024 г. На тази дата ransomware синдиката, известен като BlackCat успява да открадне и криптира данните на един от основните стълбове на UHG – Change Healthcare. Седмица след атакта от BlackCat/ALPHV официално се хвалят с постигнато от тях, а именно откраднати над 6TB данни съдържащи чувствителни данни:

- здравни досиета

- данни за здравни застраховки

- дентални картони

- данни за плащания

- заявки за претенции към застрахователи

- лични данни на пациенти (телефоннни нимера, адреси, номера на социални осигуровки – американският еквивалент на ЕГН, имейли и др.)

- лични данни на действащи американски военни

От този момент започва кошмара за много пациенти, медицински работници и здравни заведения в САЩ.

В началото на март BlackCat синдиката извършва така нареченият exit scam, като се пенсионира след получено плащане от 22 млн. USD.

На 23 април от UHG подвърждават, че са платили въпросните 22 млн. USD на престъпниците с цел да минимизират щетите за своите потребители и клиенти.

Преди броени дни става и ясно как е била извършена атаката и какви са били обстоятелствата позволили да се случи това „бедствие“:

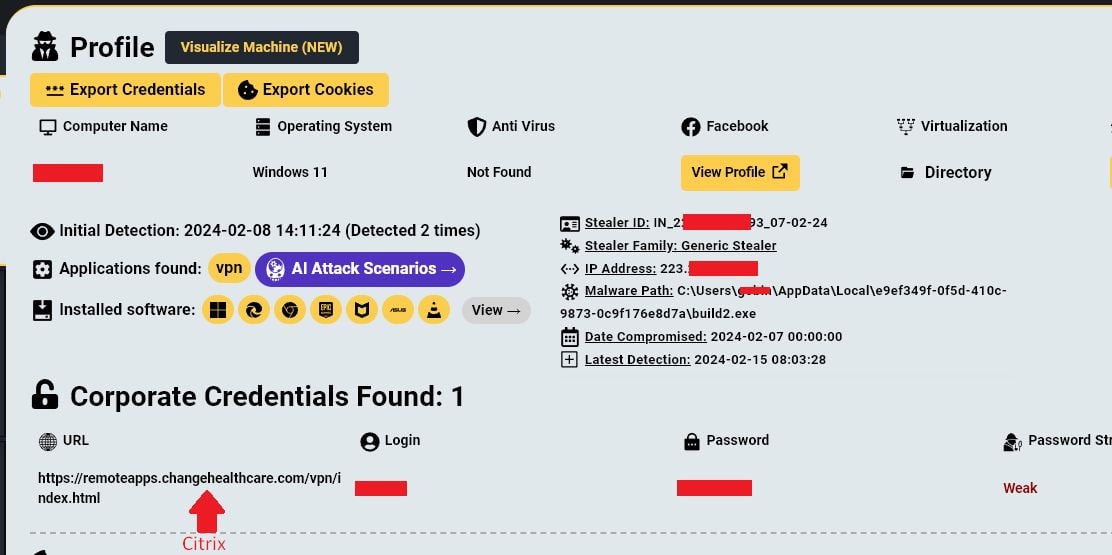

- зараза със зловреден код от тип infostealer.

- липса на защита за работните станции (Endpoint Protection);

- липса на многофакторно удостоверяване (MFA);

- вероятно недостатъчен проактивен мониторинг;

Свидетелските показания на изпълнителният директор на UHG Andrew Witty показват, че всичко е започнало на 12 февруари 2024 г. когато престъпниците са използвали компрометирани идентификационни данни (credentials) за отдалечен достъп до портала Citrix на Change Healthcare – приложение, използвано за отдалечен достъп до настолни компютри.

Порталът не е изисквал многофакторна автентикация (MFA) за достъп. След като престъпниците от BlackCat са получили достъп, те са се е придвижвали в системите по по-сложни начини и са ексфилтрирали данните. Девет дни по-късно е бил детониран криптовируса им.

9 дни ? Звучи познато! Да, това е съвременната средна стойност на dwell-time.

След публикуване на тези свиделски показания, Alon Gal, който е CTO на Hudson Rock, оповестява нещо много интересно:

Ето как знаем, че компютъра който е бил компрометирал не е имал адекватна проактивна защита (Endpoint Protection) и/или мониторинг (EDR). Казаното от Alon Gal също подчертава и ролята на навременният actionable threat intelligence.

От статус портала на Change Healthcare (Optum) изглежда, че все още се справят с последиците от атаката: