На 15-ти септември Wi-Fi навърши 25 години! За това време технологията за безжична комуникация се превърна в едно от нещата, без които не можем да си представим функционирането на съвременния свят.

Тя е неизменна част от днешните компютри, телефони, телевизори, смарт часовници и всевъзможни други умни устройства, давайки на крайните потребители и бизнесите възможности, които някога съществуваха само в научнофантастичните филми и книги. Отдалечено управление на машини, работа от разстояние, постоянна връзка с интернет – всичко това дължим на нея. НАСА дори обмисля как да я използва на Луната!

Но като всяка трансформираща технология, освен с предимства Wi-Fi идва и с присъщите си рискове. Използването на безжични мрежи, особено публични, крие няколко сериозни опасности.

Публични Wi-Fi мрежи

На първо място са атаките от типа Man-in-the-Middle (MITM), при които хакерите прихващат комуникациите между потребителя и мрежата. Това им позволява да получат неоторизиран достъп до чувствителна информация.

Нападателите също така създават фалшиви Wi-Fi мрежи (Evil Twin), които имитират легитимни такива и им позволяват да инсталират зловреден софтуер на устройствата.

В много публични Wi-Fi мрежи липсва криптиране, което пък улеснява киберпрестъпниците да наблюдават и улавят незащитени данни. В същото време те могат да се възползват от техните уязвимости и за да поемат контрола над активната сесия на даден потребител в уебсайт или приложение.

Безжичните мрежи могат да бъдат благоприятна среда и за разпространение на зловреден софтуер, ако хакерите успеят да заразят самите тях. Те често се превръщат в канал за разпространение на ransomware, който блокира достъпа на потребителите до файловете им.

Не на последно място, през незащитени публични Wi-Fi мрежи хакерите могат дистанционно да наблюдават интернет активността, като улавят чувствителна информация без пряк достъп.

Затворени Wi-Fi мрежи

Но и затворените безжични мрежи не са напълно защитени. Особено ако се използват стари рутери и пароли по подразбиране.

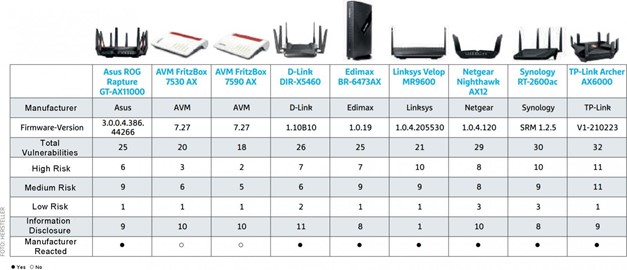

Старите рутери често не разполагат с най-новите актуализации на фърмуера, които поправят уязвимостите в сигурността. Производителите спират да поддържат остарелите модели, а без редовни актуализации те стават лесна мишена за хакерите.

По-старите рутери също така обикновено не разполагат със съвременни функции за сигурност като мрежи за гости, вградени защитни стени и надеждно криптиране, както и с необходимата изчислителна мощност за безопасната обработка на едновременни връзки.

Когато става дума за пароли по подразбиране – в много случаи те са сходни за всички устройства и лесно се разбиват.

Как да се защитим

За да защитите безжичната си мрежа, е изключително важно да използвате рутери с актуален фърмуер, силни пароли и усъвършенствани функции за сигурност.

А за да намалите рисковете при използването на публични Wi-Fi мрежи:

- използвайте VPN;

- избягвайте чувствителни трансакции;

- винаги потвърждавайте легитимността на Wi-Fi мрежата, преди да се свържете с нея;

- деактивирайте функциите за автоматично свързване;

- поддържайте софтуера на устройствата си актуализиран;

- използвайте силни пароли;

- излизайте от мрежата след употреба;

- избягвайте да въвеждате поверителна информация в мобилни приложения.