Спам имейлите ежедневно запълват пощенските ни кутии. Много хора ги изтриват, без да се замислят, приемайки, че това е най-добрият начин да се отърват от тях. Експертите по киберсигурност обаче съветват да не се прави това. Вместо да изтривате спам съобщенията веднага, трябва да ги маркирате като нежелани. Това може да подобри способността на вашия доставчик на електронна поща да ги филтрира в бъдеще.

Повечето услуги за електронна поща – Gmail, Outlook, Yahoo и т.н. – използват автоматични филтри за спам, за да отделят важните от нежеланите имейли. Тези филтри обаче разчитат на обратна връзка от потребителите, за да подобрят точността си. Ако просто изтривате спам имейли, без да ги маркирате като нежелани, системата не се учи от това и може да не филтрира подобни съобщения в бъдеще.

Ето как можете да помогнете за подобряване на филтъра за спам на вашата електронна поща:

- маркирайте ръчно нежеланите съобщения като спам, ако се появят във входящата ви поща. Това научава софтуера да разпознава подобни имейли и да ги блокира;

- ако вместо в папката за спам някое съобщение попадне във входящата ви поща, изберете го и го преместете там. Това помага да обучите системата да разпознава подобни заплахи.

Като следвате тези стъпки, не само намалявате спама във входящата си поща, но и допринасяте за подобряване на системата за филтриране за други потребители.

Не се „отписвайте“ от подозрителни имейли

Много спам имейли включват опция за „отписване“, което може да изглежда като лесен начин да спрете да ги получавате. Щракването върху този бутон обаче може да бъде рисковано.

Киберпрестъпниците изпращат милиони имейли на случайни адреси с надеждата да открият активни потребители. Когато щракнете върху „Отписване“, вие потвърждавате, че вашият имейл адрес е валиден и се следи активно. Вместо да спрат, спамърите могат да ви изпратят още повече нежелани имейли. В някои случаи щракването върху връзката може да ви насочи към злонамерени уебсайтове или дори да инсталира вреден софтуер на вашето устройство.

За да сте в безопасност, избягвайте да кликвате върху „отписване“ на имейли от непознати източници. Вместо това ги маркирайте като спам и ги преместете в папката за нежелани съобщения.

Как да се предпазите от спам

Спам имейлите не са само досадни, те могат да бъдат и опасни. Едни съдържат връзки към зловредни уебсайтове, други прикачени файлове, които инсталират зловреден софтуер на вашето устройство.

За да се защитите, следвайте тези прости стъпки:

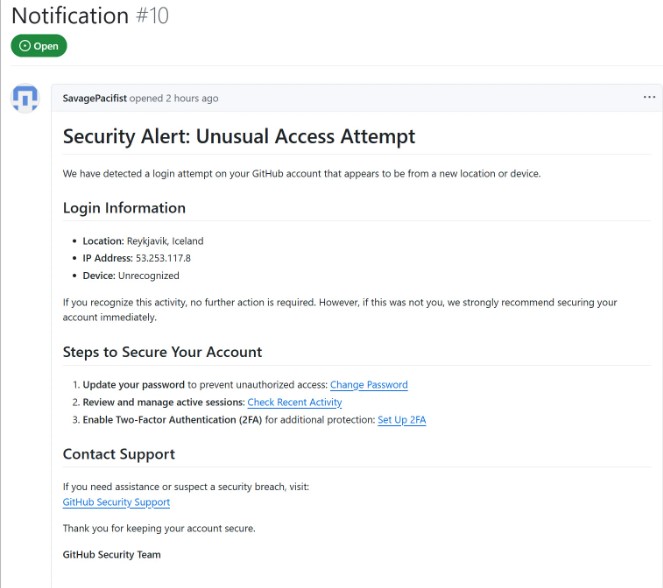

- Бъдете нащрек: Ако имейлът изглежда подозрителен или изисква лична информация, бъдете предпазливи. Легитимните компании не искат поверителни данни чрез имейл.

- Не действайте прибързано: Измамниците често създават усещане за спешност, като ви притискат да действате бързо. Ако в имейл се твърди, че трябва да предприемете незабавни действия, помислете два пъти, преди да отговорите.

- Не кликвайте върху непознати връзки: Ако имейлът съдържа връзка, избягвайте да кликвате върху нея.

- Избягвайте да отваряте прикачени файлове от непознати изпращачи: Зловредният софтуер може да бъде скрит в прикачени файлове към имейли, включително PDF и ZIP файлове, както и Word документ. Отваряйте прикачени файлове само ако имате доверие на подателя.

Спам имейлите може да изглеждат безобидни, но начинът, по който се справяте с тях, може да повлияе на вашата онлайн сигурност. Вместо да ги изтривате веднага, маркирането им като спам помага на доставчиците на електронна поща да усъвършенстват филтрите си и да блокират подобни съобщения в бъдеще.