Само за един ден: 0-day Mikrotik Winbox и непоправима дупка в протокол на Cisco

Последен ъпдейт на 28 юни 2018 в 13:14 ч.

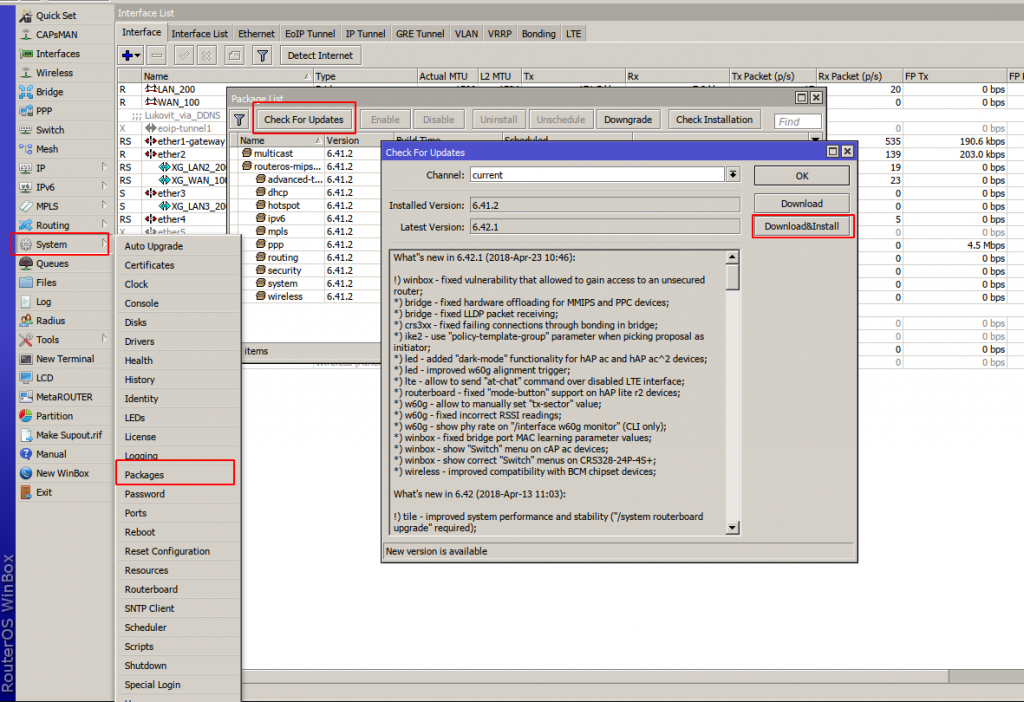

Днес Mikrotik пуснаха рекордно бърз ъпдейт адресиращ 0-day уязвимост касаеща един от най – популярните и удобно методи за управление на своите продукти – Winbox:

What''''s new in 6.40.8 [bugfix] (2018-Apr-23 11:34): !) winbox - fixed vulnerability that allowed to gain access to an unsecured router; What''''s new in 6.42.1 [current] (2018-Apr-23 10:46): !) winbox - fixed vulnerability that allowed to gain access to an unsecured router;

Инженерите на Mikrotik съобщават, че съществува специален инструмент позволяващ връзка към Winbox на порт 8291/tcp (по подразбиране е активиран) и сваляне на базата данни с акаунти. След това атакуващият може да декриптира потребителските имена и пароли намиращи се в нея, което прави пробиването на сигурността тривиално.

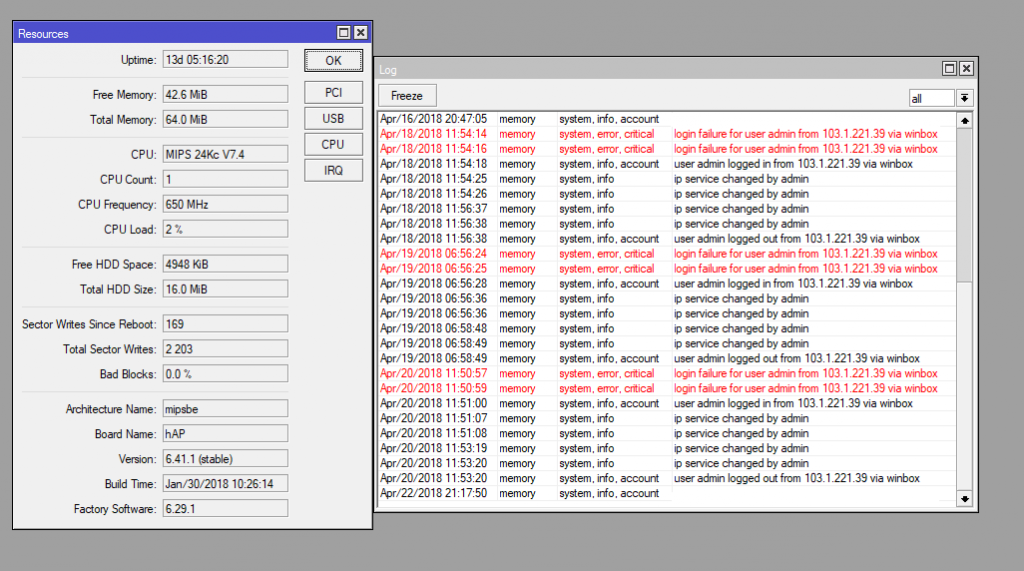

Атаките не са масови и следват еднакъв шаблон – два неуспешни опита за достъп, последвани от успешен, промяна на настройки:

Тази уязвимост все още няма CVE и не трябва да се бърка със скоро „закърпените“ – CVE-2018-7445 и публикувания във Vault 7 Chimary Red.

Как да се предпазим

- Винаги прилагайте последните ъпдейти. Тази стъпка е доста лесна и бърза:

Източник: Bleeping Computer - Сменете порта на който слуша Winbox и ограничете достъпа

И Cisco не бе подминат

Cisco Smart Install е plug-and-play функционалност за конфигурация и управление на firmware за cisco комутатори, която е включена по подразбиране. Именно с такива функционалности трябва да се внимава, понеже в много от случаите те са за улеснение на потребителите и администраторите, но могат да представляват и проблем за сигурността.

Проблемите около Cisco Smart Install започват със CVE-2018-0171, което позволява неаутентикирана Denial-of-Service атака или да изпълни злонамерен код върху комутатора. Уязвимостта се крие в неправилно валидиране на пакети от страна на Smart Install клиента и е адресирана тук, където може да проверите дали вашите суичове са засегнати и съответно да изтеглите безплатен софтуерен ъпдейт.

За да придобиете представа за мащаба и сериозността на тази уязвимост погледнете кои устройства поддържат Smart Install. Колегите от Cisco-Talos са написали и свободен python script за проверка дали вашите устройства са уязвими.

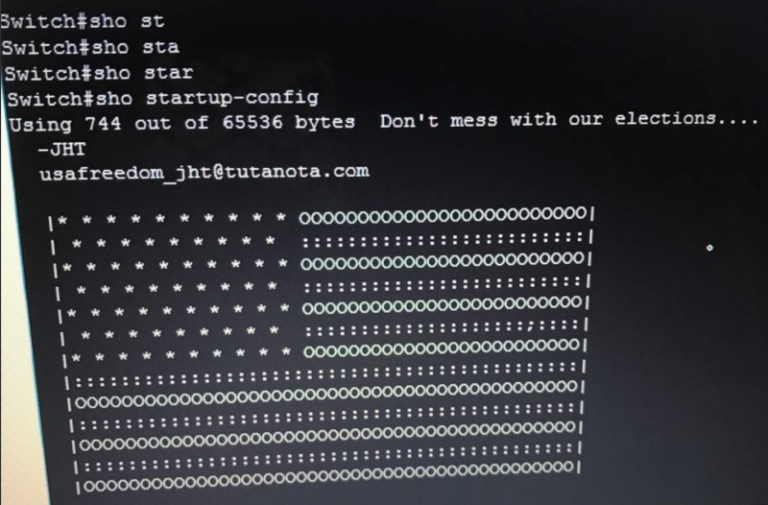

Малко след като Proof of Concept exploit беше показан публично, на престъпници и script-kiddies не им трябваше втора покана да започнат своите деяния. Особено таргетирани се оказаха Русия и Близкият Изток.

С помощ от Shodan, Cisco-Talos към момента идентифицират повече от 168,000 публично достъпни и уязвими устройства. Това число е подобрение в сравнение с 251,000 през 2016.

Оказва се обаче, че слабостите не са само на приложно ниво, но и на протоколно. Изследователи в областта на информационната сигурност са открили, че вече съществуват атаки към Cisco Smart Client чрез изработени Smart Install (SMI) протоколни съобщения, които позволяват на отдалечен и неаутентикиран нападател да промени стартовата конфигурация, рестартира и подмени IOS имиджа на своите жертви.

Cisco предупреждават за масово недоброжелателно сканиране в опит за намиране на потенциални мишени, които все още не са предприели мерки да ограничат достъпа до своето оборудване.

Не се очаква да има софтуерен ъпдейт адресиращ този риск, понеже дизайна на протокола не позволява механизъм за автентикация. От Cisco определят това, като злоупотреба с функционалност, а не слабост в своите продукти.

Как да се предпазим

Първо идентифицирайте дали устройството е Smart Install Client:

switch1#show vstack config Role: Client . . . switch2#show vstack config Role: Client (SmartInstall enabled) . . . switch3#show vstack config Capability: Client Oper Mode: Enabled Role: Client

Второ – ако не използвате тази функционалност и не възнамерявате да я използвате, просто я изключете:

switch1(configure-terminal)# no vstack

Ако не искате или не е възможно да изключите Smart Install функцията, може да направите съответните Access lists (ACL), примерно:

ip access-list extended SMI_HARDENING_LIST permit tcp host 10.10.10.1 host 10.10.10.200 eq 4786 deny tcp any any eq 4786 permit ip any any