Рутер D-Link модел D-620 уязвим към хакерски атаки

Множество уязвимости в рутерите на D-Link позволява на хакерите да получат пълен контрол и възможност за извличане на чувствителни данни

Последен ъпдейт на 28 юни 2018 в 11:48 ч.

Множество уязвимости в рутерите на D-Link позволява на хакерите да получат пълен контрол и възможност за извличане на чувствителни данни

Набор от четири уязвимости са открити във фърмуера на D-Link DIR-620, които позволяват на атакуващия да се възползва от заложените по подразбиране идентификационни данни, за да получи привилегирован достъп до устройството.

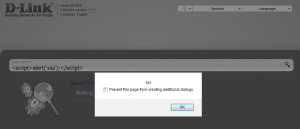

Някой от уязвимостите засягат уеб интерфейса, позволявайки на атакуващия да изпълнява произволни команди в операционната система на рутера и произволен код на JavaScript в потребителската среда.

Уязвимостите са с идентификационни номера, както следва:

- Reflected Cross-Site Scripting (CVE-2018-6212)

- Потребите и Парола по подразбиране за достъп до уеб средата (CVE-2018-6213)

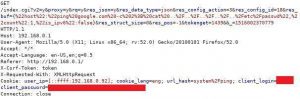

- OS command injection (CVE-2018-6211)

- Потребител и Парола за достъп през Telnet (CVE-2018-6210)

Откритата Reflected Cross-Site Scripting уязвимост е в едно от полетата за вход в устройството. Тя е резултат от не добра проверка за непозволени символи в потребителските данни и неправилната обработка на обекта XMLHttpRequest.

Тази уязвимост е открита в v.1.3.3, както и в други версии.

Втората открита уязвимост е възможна поради наличие на идентификационни данни по подразбиране за вход в средата за управление през уеб, които не могат да бъдат променяни от администраторите, което води до това, че атакуващия получава достъп до чувствителните данни в уязвимите устройства.

Третата открита уязвимост от тип OS Command Injection е възможна поради неправилно санитизиране на входни данни от потребителя

Четвъртата открита уязвимост е много подобна на втората но с тази разлика, че достъпа до системата не е през уеб средата, а през командния интерфейс за управление, които е наличен през telnet протокол.

Налични фиксове:

За сега не са налични фърмуер поправки и единствения начин за минимизиране на риска от атака е ограничаване на достъпа до управлението на устройството посредством whitelisting.