Maze Ransomware – криптира и изнудва: Коварен враг, от когото ще ви помогнем да се предпазите

Рансъмуерът се развива всеки ден и атаките стават по-мащабни и разрушителни. Това означава, че вашата защита трябва да бъде подготвена да издържи на всеки един етап от атаката.

Последен ъпдейт на 18 декември 2020 в 08:08 ч.

През 2020 семейството на криптовируса Maze придоби печална известност, застрашавайки бизнеса на десетки организации. Сред жертвите на зловредния софтуер са LG, Xerox, Southwire и град Пенсакола.

Целта ни е да ви запознаем по-подробно с този опасен и многолик криптовирус, за да можете да изградите по-добре вашата защита.

В никакъв случай не подценявайте криптоатаките. Освен че могат да ви откраднат ценна информация, могат да ви изнудват за пари и чрез публикуването й или продажбата й на конкуренти. И в двата случая може да се стигне до загуба на репутация, влошаване на бизнес отношения, огромни финансови загуби, а и глоба по GDPR.

Млад, но амбициозен ransomware

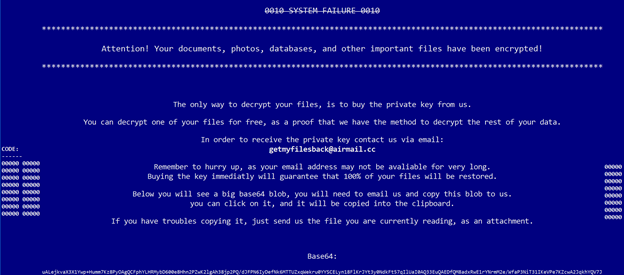

За Maze чухме едва през първата половина на 2019 г. По това време той дори нямаше ясно изразена следа (ransomware note). Наречен е от изследователите „ChaCha ransomware“, защото съдържа в заглавието си „0010 System Failure 0010“.

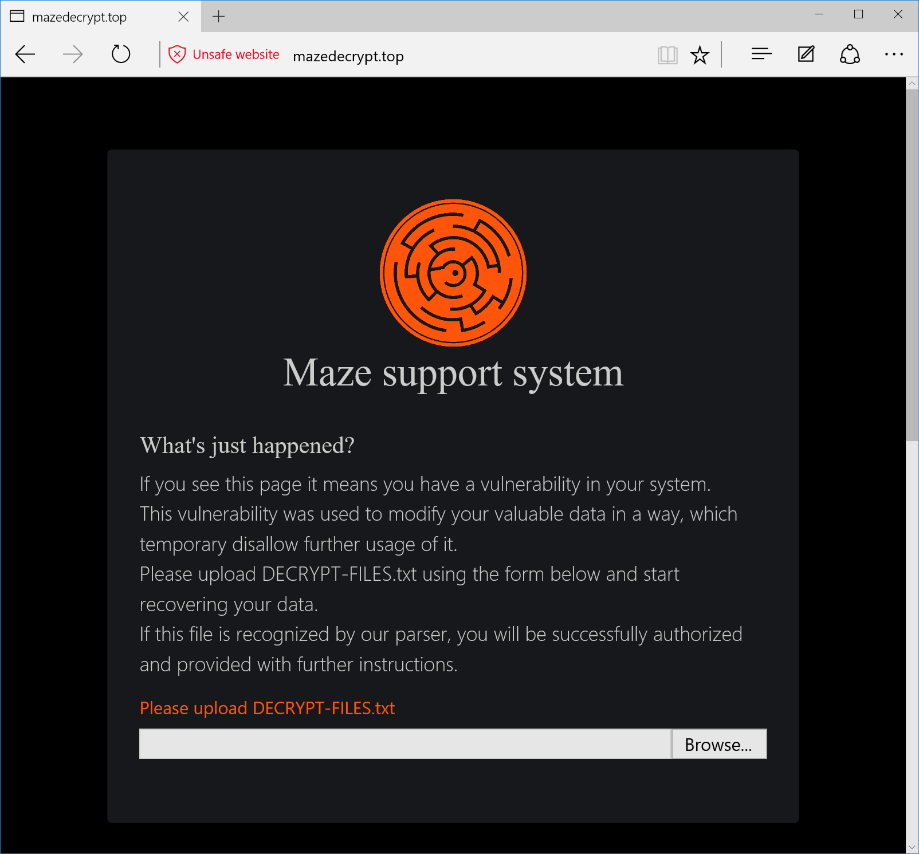

Много скоро новите версии започнаха да се наричат Maze. Злонамерените лица зад криптовируса създадоха сайт, който да „подпомага“ техните жертви в плащането на откуп за декриптиране на файловете им.

Разпространява се чрез спам / фишинг кампании

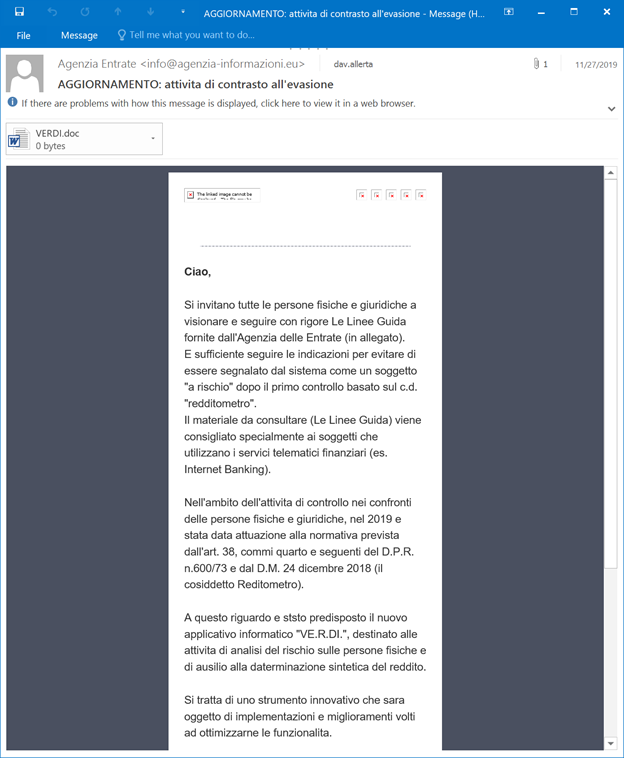

Тактиката за разпространение на Maze първоначално включва заразяване чрез експлойт комплекти (Fallout EK и Spelevo EK) и спам със злонамерени прикачени файлове.

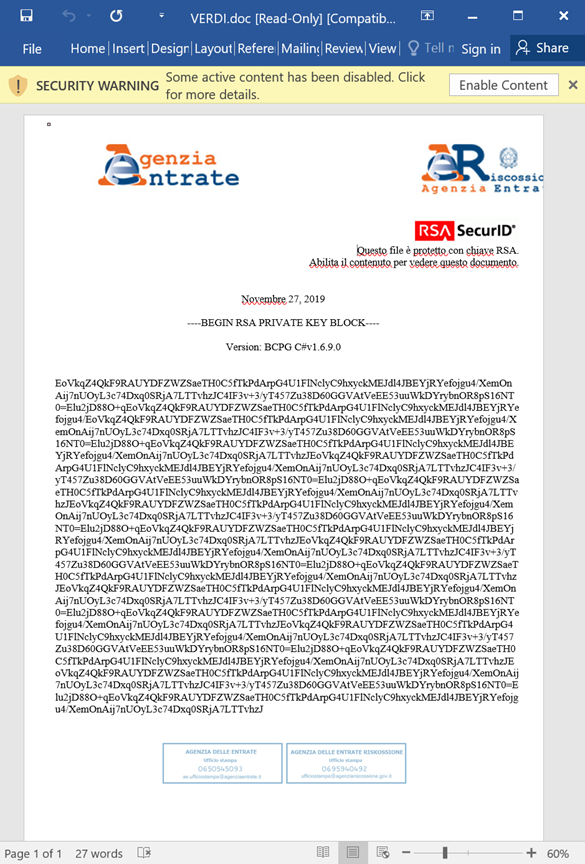

Когато получателят отвори прикачения документ, той бива подканен да активира режима за редактиране (Enable Edit) и съдържанието (Enable Content). Ако потребителя се подлъже и избере тези опции, злонамереният макрос, съдържащ се в документа, се изпълнява и заразява компютъра на жертвата с Maze.

Персонализиран подход

За кратко време Maze започна да прилага индивидуален подход при атаките на корпорации и държавни организации, за да е по-успешен и да увеличи печалбите си от изнудване.

Някои атаки стартират с таргетиран фишинг и завършват с инсталиране на Cobalt Strike RAT, докато в други случаи пробивът на мрежата е резултат от експлоатация на уязвима интернет услуга (напр. Citrix ADC / Netscaler или Pulse Secure VPN). Слабите пароли за достъп до RDP на машини, достъпни от интернет, са друг недостатък, който Maze използва.

Рансъмуерът прилага различни тактики при ескалация на привилегии, разузнаване и компрометиране на други машини в мрежата (т.нар. Lateral Movement). Използва инструменти като mimikatz, procdump, Cobalt Strike, Advanced IP Scanner, Bloodhound, PowerSploit.

По време на тези междинни етапи, злонамерените лица се опитват да локализират ценна информация, която може да се съхранява на сървърите и работните станции в компрометираната мрежа. След това те източват поверителните файлове на жертвата, за да ги използват за договаряне на откуп.

На финала Maze се инсталира на всички машини, до които злонамерените лица имат достъп. Следва криптиране на ценните данни на жертвата, с което работата на криптовируса е свършена.

Изтичане на информация / Изнудване

Това, с което нашумя Maze е, че утвърди нова тенденция при криптовирусите. Те започнаха да заплашват да разкрият поверителните данни на жертвите си ако те откажат да платят откуп. Този подход се оказа много доходоносен за престъпниците и започна да се използва от редица престъпни групи, занимаващи се с криптовируси – REvil/Sodinokibi, DoppelPaymer, JSWorm/Nemty/Nefilim, RagnarLocker, Snatch .

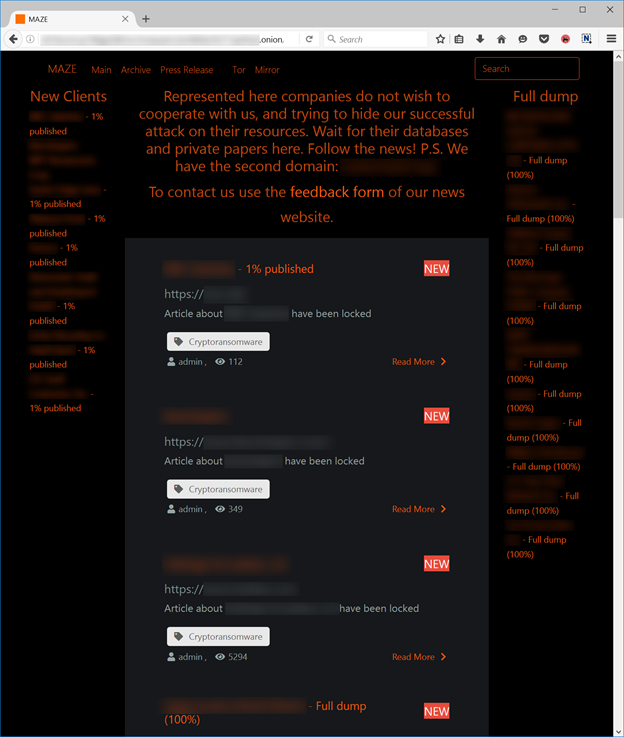

Авторите на Maze поддържат и уебсайт, където изброяват последните си жертви и публикуват частично или изцяло (в случай на отказ да се плати откуп) извлечената информация.

„Картел за изнудване“

През юни 2020 г. Maze се обедини с LockBit и RagnarLocker и образува „картел за изнудване“. Данните, откраднати от тези групи се публикуват в блога, поддържан от злонамерените лица зад Maze.

Изглежда, че престъпниците споделят помежду си не само хостинг на ексфилтрирани документи, но и опита си от компрометиране на различни инфраструктури. За това говори фактът, че Maze започна да използва техники, които преди това се използваха само от RagnarLocker.

Кратък технически преглед на Maze

Криптовирусът Maze обикновено се разпространява като обфускиран PE файл (EXE или DLL), написан на C/ C++. Той използва най-различни похвати, за да избегне статичен и динамичен анализ. Например, динамично импортване на API функции е само един от похватите за избягване на статичен анализ, а за да избегне динамичния – Maze убива процеси, които често се използват от специалистите по информационна сигурност – procmon, procexp, ida, x32dbg и др.

Криптографската схема на Maze се състои от няколко нива:

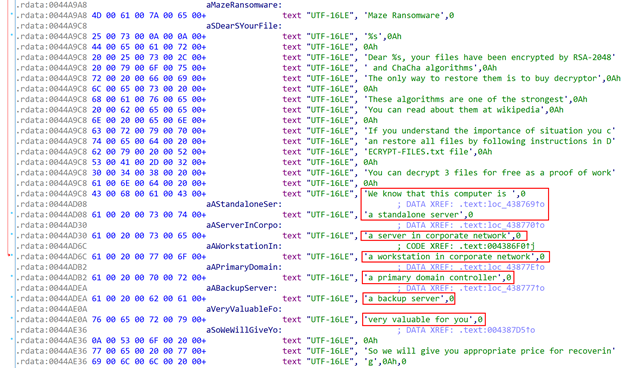

- За да шифрова съдържанието на файловете на жертвата, троянският кон генерира уникални ключове и nonce стойности, които да се използват с поточния шифър ChaCha

- Ключовете ChaCha и стойностите nonce са криптирани от публичен RSA-2048-битов ключ, който се генерира при стартиране на зловредния софтуер

- Частният RSA-2048-битов ключ на сесията е криптиран от публичния RSA-2048, който се кодира в тялото на троянския кон

Схемата е вариация на типичен подход, използван от разработчиците на съвременен рансъмуер. Тя позволява на операторите да пазят своя частен RSA ключ в тайна, когато продават декриптори за всяка отделна жертва, а също така гарантира, че декриптор, закупен от една жертва, няма да помогне на друга.

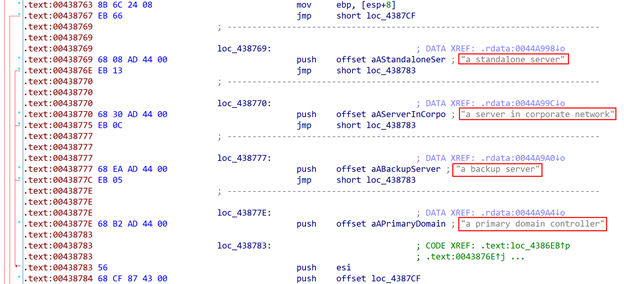

Когато бъде изпълнен на една машина, рансъмуерът Maze ще иска да определи какъв компютър е заразил. Той се опитва да прави разлика между различни видове системи – сървър за съхранение на резервни копия (backup server), домейн контролер (domain controller), сървър без централизирано управление/AD (standalone server) и др. Използвайки тази информация в бележката за откуп, троянецът има за цел допълнително да изплаши жертвите и да ги накара да си мислят, че престъпниците знаят всичко за засегнатата мрежа.

Как да се предпазим от заразяване с Maze (или други криптовируси)?

Рансъмуерът се развива всеки ден и атаките стават по-мащабни и разрушителни. Това означава, че вашата защита трябва да бъде подготвена да издържи на всеки един етап от атаката.

Няма един единствен метод, чрез който да се предпазите, а трябва да следвате добрите практики в информационната сигурност, част от които са :

- Дръжте всички приложения и ОС актуални с инсталиране на последните налични пачове

- Имплементирайте методи като: многопластова защита (defence in depth), ограничаване на правата на потребителите (Least privilege), Zero trust мрежови модел

- Намалете т.нар. “attack surface” като затворите/ограничите достъпа до услугите от вътрешната мрежа

- Услуги като RDP, SMB, FTP и т.н. нямат място в Интернет! Техния достъп трябва да бъде възможен само и единствено през VPN

- Използвайте единствено сигурна/криптирана връзка за комуникация към ресурси от вътрешната мрежа