TianFu Cup 2021 – впечатляващи резултати от топ хакерското състезание на Китай

Престижното състезание се проведе на 16 и 17 октомври, за четвърта поредна година, като участниците прибраха близо 2 милиона USD

Китайските хакери се изфукаха със своите zero-day exploits по време на тазгодишното издание на TianFu Cup (天府杯), като успяха да демонстрират успешни атаки срещу напълно пачнати и up-to-date продукти и ситеми на Adobe, Apple, ASUS, Docker, Google, Microsoft , Parallels Desktop, QEMU VM, Ubuntu / CentOS и VMware!

Престижното състезание се проведе на 16 и 17 октомври, за четвърта поредна година, като участниците прибраха близо 2 млн. USD:

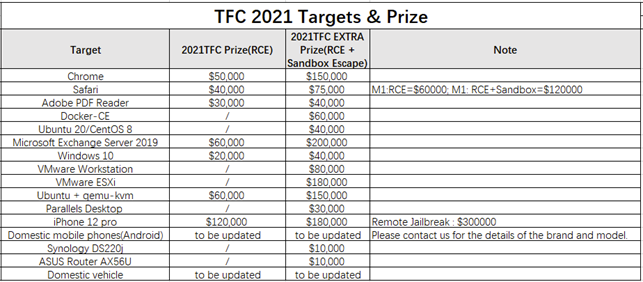

Ако се чудите как се определя възнаграждението, през юли организаторите публикуваха ценова листа във всяка категория:

- Демонстриране на уязвимостите и експлойтите

- Състезание за кракване / хакване на устройства

- Състезание за кракване / хакване на операционни системи

Отборите са успели да демонстрират успешни експлойти към 13 от 16-те възможни цели:

- Windows 10 – хакнат 5 пъти

- Adobe PDF Reader – 4 пъти

- Ubuntu 20 – 4 пъти

- Parallels VM – 3 пъти

- iOS 15 – 3 пъти

- Apple Safari – 2 пъти

- Google Chrome – 2 пъти

- ASUS AX56U router – 2 пъти

- Docker CE – 1 пъти

- VMWare ESXi – 1 пъти

- VMWare Workstation – 1 пъти

- qemu VM – 1 пъти

- Microsoft Exchange – 1 пъти

История на TianFu Cup

TianFu Cup се оформя като идея през 2017, когато Zhou Hongyi, CEO на гиганта в сферата на информационната сигурност –Qihoo 360, излезе с остра критика към китайските граждани участващи в западни състезания и най-вече в Pwn2Own. В последствие управата в Пекин забрани участието на китайски отбори и на практика сложи край на китайската хегемония в чуждите (западни) състезания. Причина естествено не е да дадат шанс на останалите участници да блеснат със своите знания и възможности, а да запазят откритията на своите граждани в полза на китайската нация.

TianFu Cup е моделирана и заимства идеите от Pwn2Own, но затваряйки кръга – каквото се открие в Китай, остава в Китай.

Китай използва експлойти от Tianfu Cup за собствените си кибер кампании

По време на Tianfu 2018 г. , изследователи по сигурността от 360 ESG Research Institute, собственост на Qihoo 360, демонстрираха 0-day експлоатация с прякор „Chaos“, като надеждно успяха да поемат контрол над най-новия iPhone чрез посетен линк в Safari.

Въпреки, че Apple отстраняват уязвимостите и пускат обновена и по-сигурна версия на iOS, Google’s Threat Analysis Group (TAG) публикуват откритията си за засечени атаки именно с „Chaos“.

Атаките са насочени към iPhone устройства собственост на уйгурското малцинство (Uyghur) в страната – мюсюлманска етническа група, живееща предимно в китайската провинция Синдзян. „Chaos“ позволява на китайското правителство да чете съобщения, пароли на жертвите и да проследява местоположението им в почти реално време; Съобщава се, че кибер наблюдението от Пекин над малцинството продължава и по време пандемията COVID-19.

Както винаги завършвам материала с препратка към допълнителен материал по темата – DARKNET DIARIES EP 82: MASTER OF PWN