Рекорден ръст на RDP атаките в периода на извънредното положение

Последен ъпдейт на 4 май 2020 в 17:04 ч.

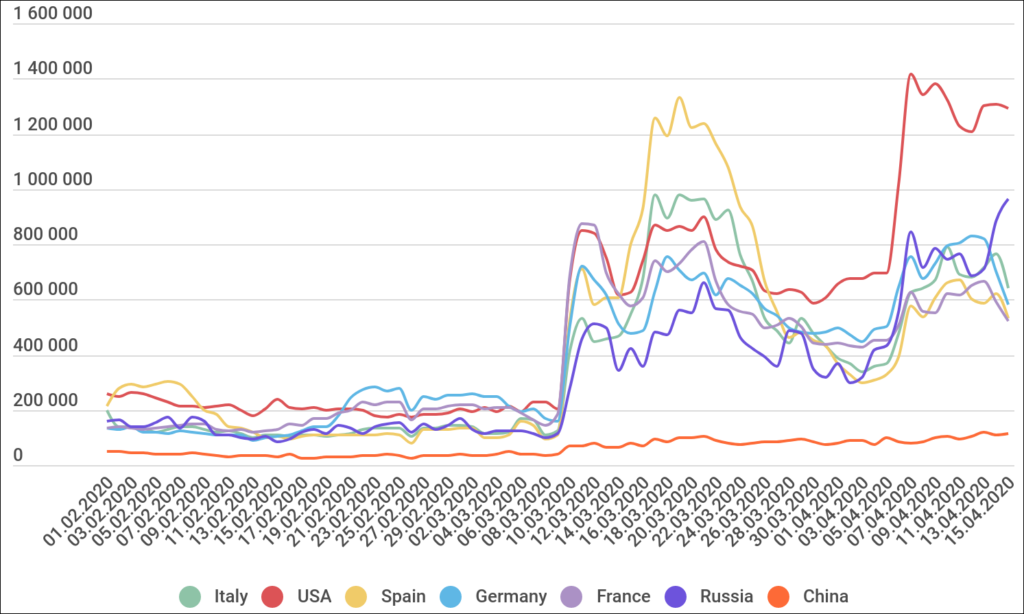

Рекорден ръст на brute-force атаките през RDP протокола се наблюдава в периода на извънредното положение, предизвикано от пандемията на COVID-19, показват данните на Kaspersky.

Хакерите се опитват да разбият паролите и да достъпят дистанционно Windows машини, за които е отворен протокола на Microsoft за отдалечен достъп. Методът на атака не е нов и вече сме писали за него (вижте повече тук). Пандемията за пореден път доказва, защо протоколът не трябва да се оставя открит за свободен достъп.

Рискът за системните администратори: правейки достъпен сървъра/компютъра от всяка една точка на света, RDP става лесна мишена за brute-force атаки.А те могат само да бъдат забавени и то ако бъде настроена lock-out функцията. Но това няма да ви спаси ако имате слаба парола, или престъпниците вече са се сдобили с нея чрез phishing или credential stuffing.

Решението срещу тези опасности е MFA.

Доказано добра практика е работата от вкъщи, да се извършват чрез VPN технологии. Също така услуги за администрация – RDP, VNC, SSH и други, както и административни уеб портали (wp-admin, phpmyadmin и други) не бива да бъдат свободно достъпни в интернет.

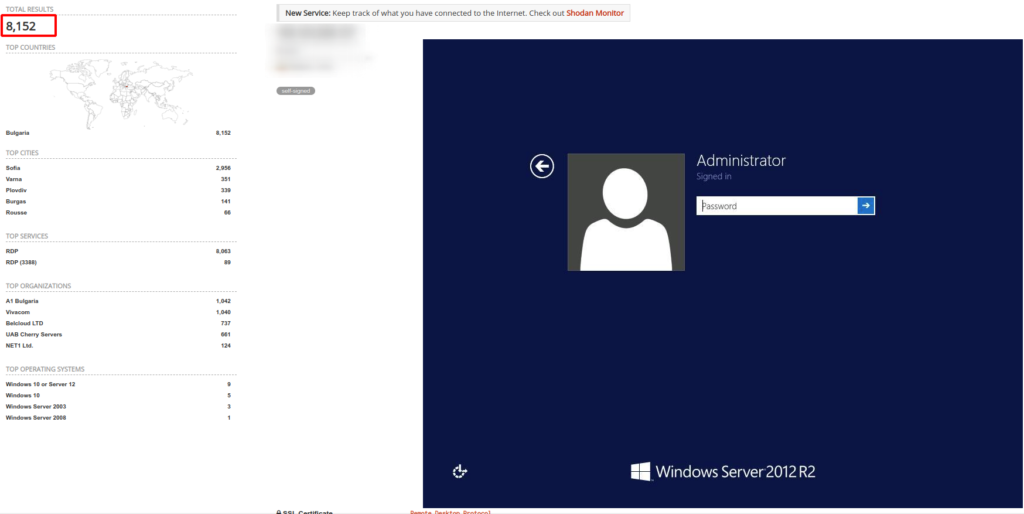

Към момента по RDP в БГ са достъпни 8152 компютъра / сървъра:

Затова – както каза един колега, в момента Shodan е като шведска маса. Не ставайте част от менюто.

[button color=“green“ size=“big“ link=“https://www.bleepingcomputer.com/news/security/rdp-brute-force-attacks-are-skyrocketing-due-to-remote-working/“ target=“true“ nofollow=“false“]Прочетете повече по темата тук[/button]