За по-високо ниво на защита, адресите на онлайн портфейлите с криптовалути се състоят от дълги стрингове букви, числа и специални символи. Затова, вместо да ги изписват на ръка, потребителите обикновено копират и поставят адресите през клипборда на устройствата, с които работят.

Именно на този поведенчески модел разчита и новото поколение зловредни кодове, наречено „clipper“ (клипъри). Те следят съдържанието на клипборда на заразените устройства и заменят определени поредици стрингове с такива, заложени от създателите на кодовете. Така, в случай, че потребителят иска да осъществи легитимна трансакция с криптовалута, може да се окаже, че копираният адрес на портфейл е този на създателя на вируса.

С други думи, клиперите подменят адреса на портфейла от този на истинския получател на трансакция с този на създателите на вируса.

Такъв тип вируси не са новост за Windows – Първите зловредни кодове от този тип за платформата датират от 2017 г., а през 2018 г. вече се засичат и за Android. През февруари 2019 г., обаче, клипърите вече са пробили път и могат да бъдат открити в Google Play, официалния магазин за Android приложения. Разкритието е дело на ESET и е засичано от приложенията на компанията с името Android/Clipper.C.

Копирай и кради

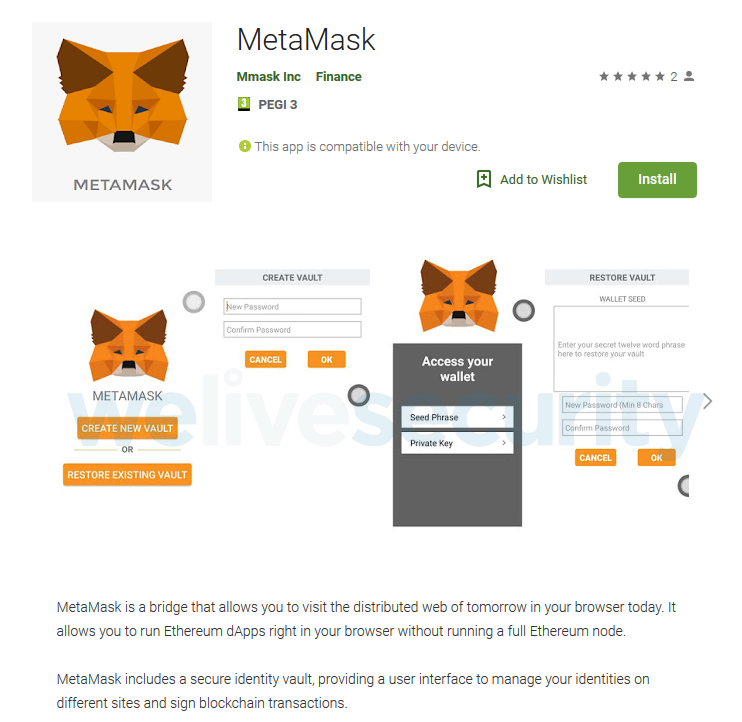

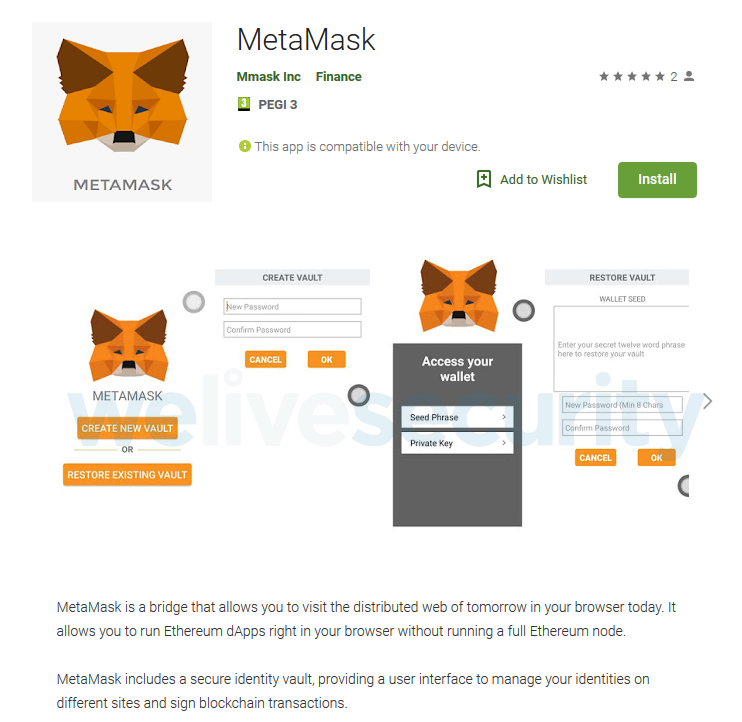

Зловредният код е маскиран под формата на дубликат на легитимната услуга MetaMask. Основната му цел е да открадне идентификационните данни на потребителя и частните му ключове, за да присвои контрол върху Etherium портфейла му. Освен това, той заменя и легитимни адреси на Bitcoin или Ethereum портфейли, копирани в клипборда, с тези на създателите на зловредния код.

ESET разкриват Android/Clipper.C малко след дебюта му в Google Play на 1 февруари. След контакт с екипа за сигурност на Google Play, приложението вече е премахнато.

АТаката е насочена срещу потребителите на услугата MetaMask service, която е създадена с идеята да стартира децентрализирани Etherium приложения в браузъра, без да се налага стартирането на пълна Eherium инстанция. Уловката в случая е, че услугата няма мобилно приложение – само допълнения за десктоп версиите на браузъри като Chrome и Firefox.

Това не е и първият път, в който MetaMask е жертва на опит за копиране. До момента обаче, името на компанията е използвано предимно с фишинг цели – и опит за кражба на потребителски имена и пароли, чрез които да бъде откраднат достъпа до портфейлите на жертвите.

Как да се защитите:

- Ъпдейтвайте Android устройствата си и използвайте ефективно решение за антивирусна защита за Android

- Сваляйте приложения само от Google Play – но винаги имайте едно на ум, защото, видимо и неговата защита може да бъде преодолявана

- Винаги проверявайте официалните сайтове на приложенията, които сваляте, и услугите, които стоят зад тях – защото, видимо, и легитимните приложения могат да станат жертва на копиране

- Проверявайте всяка стъпка във всяка трансакция, в която е замесено нещо ценно за вас. Като използвате клипборда, винаги сравнявайте дали поставения текст е същия като копирания от вас