Нова фишинг измама залива електронните пощи на българските потребители. Имейлите в нея са маскирани като съдебни призовки, които съдържат обвинения за разпространение на дестка порнография.

Те информират потребителя, че „идентификационните данни и IP адресът му“ са включени в материалите от разследване и той има 72 часа да реагира. Целта на измамниците в случая не е директно да откраднат данни, а да принудят жертвата им да влезе в контакт с тях. След това възможностите са много – от изнудване до искане на пари за технологична експертиза. Разбира се, фалшива.

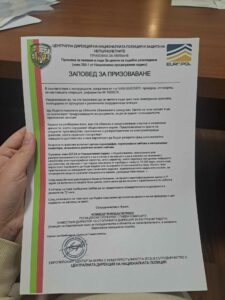

В случая има много аспекти на „призовката“, които сигнализират за измама. Начинът на изписване на имената, подробностите в текста, разминаването на печата в края с дирекцията изпращач и т.н. Но хакерите се учат бързо, така че следващата кампания от този тип може да бъде значително по-изпипана.

За да не станете жертва:

- никога не кликвайте върху линкове в подобни имейли;

- винаги проверявайте електронния адрес на подателя;

- свържете се директно с институцията, която се предполага, че изпраща призовката, и потърсете информация;

- не се поддавайте на внушения за спешност и призивите за бърза реакция.