Последен ъпдейт на 17 март 2025 в 09:52 ч.

Откраднатите акаунти в WhatsApp подхранват мащабна престъпна дейност – от разпространение на спам до сложни измамни схеми. Ето защо те са постоянен фокус на киберпрестъпниците, които използват различни методи за тяхното превземане.

Нападателите обикновено поемат контрола върху акаунта ви в WhatsApp по два начина. Единият е да добавят ново устройство към акаунта ви чрез функцията Linked devices. Другият – да пререгистрират профила ви на своето устройство, сякаш сте си купили нов смартфон.

В първия случай вие продължавате да използвате приложението както обикновено, но престъпниците също имат достъп до него. Във втория – губите достъп до акаунта си, а когато се опитате да влезете, WhatsApp ви уведомява, че той се използва на друго устройство.

Признаци, че акаунтът ви в WhatsApp е компрометиран

Има няколко признака, че акаунтът ви вече може да е компрометиран. Това са:

- получавате отговори на съобщения, които никога не сте изпращали;

- приятелите ви се оплакват от странни съобщения, идващи от вас;

- забелязвате изтрити съобщения в чатовете, включително и от самите вас – въпреки че никога не сте изпращали или изтривали нищо там;

- получавате код за проверка на вход в WhatsApp, който не сте поискали или очаквали;

- вашият акаунт има статус или е публикувал истории, които не сте създавали;

- профилната ви снимка, името или описанието на профила ви са се променили неочаквано;

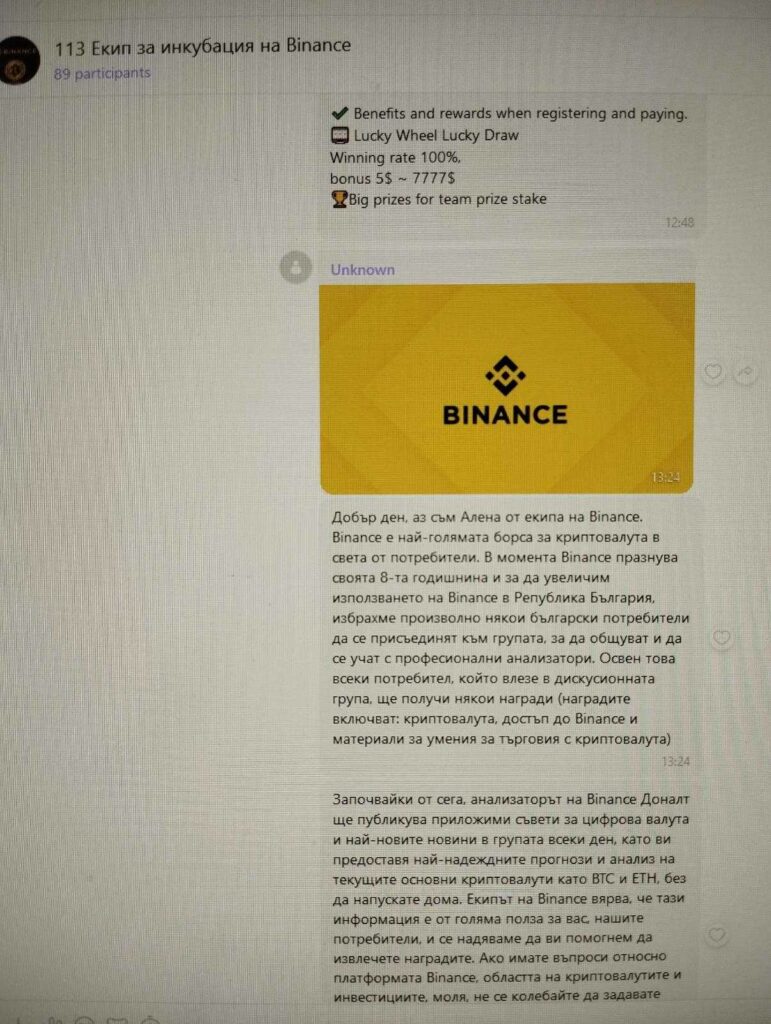

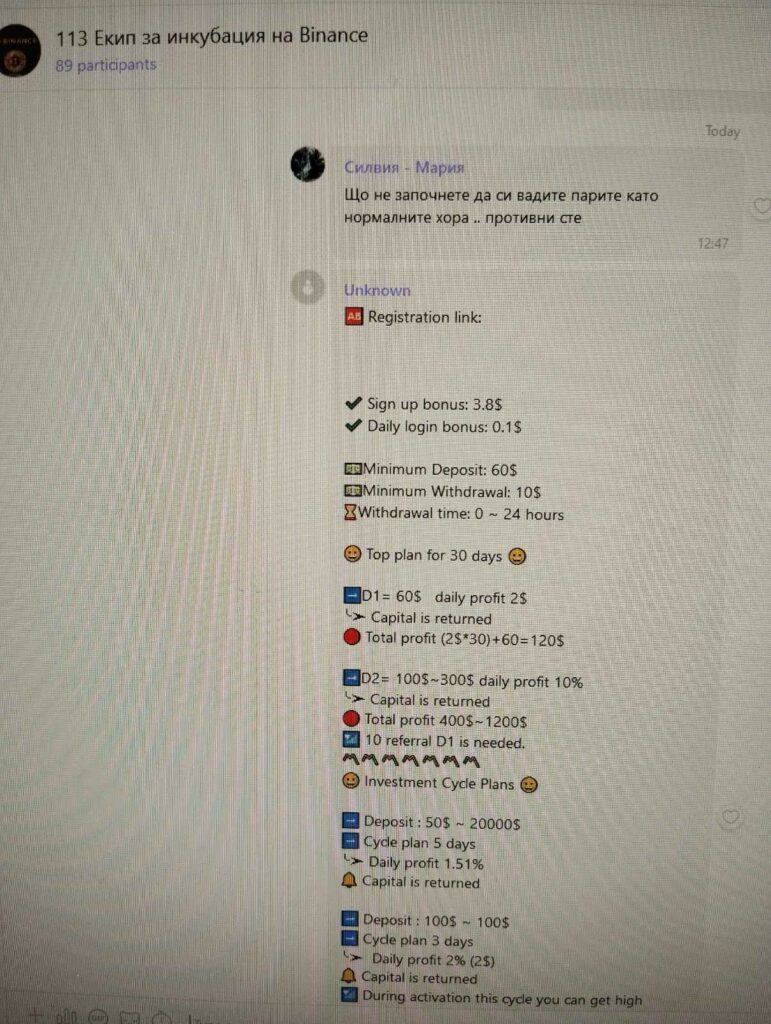

- добавени сте към чатове или групи, към които никога не сте се присъединявали;

- когато се опитате да влезете в профила си, WhatsApp ви информира, че той се използва на друго устройство и ви подканва да се регистрирате отново.

Обърнете специално внимание на първите три признака и действайте незабавно, ако ги забележите. Хакерите често използват компрометирани акаунти, за да измамят техните контакти. Те могат да се представят за вас, за да поискат спешна финансова помощ, да обещаят подаръци или да поканят хората да участват във фалшиви анкети.

Какво да направите, ако акаунтът ви в WhatsApp е бил хакнат

След като се уверите, че профилът ви в приложението е компрометиран, трябва веднага да предприемете действия. Петте стъпки включват:

- Уверете се, че SIM картата, свързана с акаунта ви в WhatsApp, е поставена в смартфона ви.

- Отворете WhatsApp.

- Ако той се отвори нормално:

- отидете в настройките на приложението – Settings (Настройки) на iPhone или в допълнителното меню (трите точки) на Android. Изберете Linked devices (Свързани устройства);

- излезте от профила си на всички допълнителни устройства, за да прекъснете достъпа на нападателите;

- Ако WhatsApp ви каже, че сте излезли от профила си и трябва да се регистрирате:

- въведете телефонния си номер;

- поискайте еднократен код за регистрация;

- изчакайте SMS или гласово повикване с кода и го въведете;

- ако акаунтът ви е защитен с 2FA, след като въведете еднократния код за регистрация, въведете и ПИН кода си.

- WhatsApp може да ви предложи да възстановите чатовете и настройките си от резервно копие в iCloud, Google Drive или локално хранилище. Приемете!

- Ако преди това не сте задали изискването за ПИН код, нападателите може да са го направили, за да ви попречат да възстановите достъпа си.

- той може да бъде нулиран чрез Forgot PIN (Забравен ПИН). Ако имейл адресът ви е свързан с вашия акаунт в WhatsApp, ще получите незабавно връзка за нулиране;

- отидете в него, отворете последното съобщение от WhatsApp, докоснете връзката вътре и след това изберете Confirm. След това можете да се върнете в WhatsApp и да зададете нов ПИН код;

- дори да не сте свързали имейл адрес, можете да поискате нулиране на ПИН, но ще трябва да изчакате една седмица. През това време акаунтът ви ще остане недостъпен.

Как да защитите акаунта си от ново хакване

След като завършите тези стъпки, достъпът на нападателите до профила ви ще бъде преустановен. Но много скоро отново може да станете обект на атака.

За да се защитите от ново превземане на акаунта си:

- включете верификация в две стъпки и запомнете своя ПИН код – той не е еднократен. За да направите това, отидете в Settings (Настройки) → Account (Акаунт) → Two-step verification;

- никога не споделяйте своя ПИН код или еднократните кодове за регистрация с никого, тъй като само измамниците питат за тези данни;

- WhatsApp вече позволява въвеждането на биометрично удостоверяване и дълги криптографски ключове за вход. Можете да ги активирате чрез Settings → Account → Passkeys;

- настройте резервен имейл адрес за възстановяване на профила: Settings → Account → Email address;

- активирайте 2FA за имейлa си;

- всички тези мерки за сигурност в WhatsApp няма да са ви от голяма полза, ако смартфонът или компютърът ви е заразен със зловреден софтуер. Затова не забравяйте да защитите всяко свое устройство.