Сигурно на всички ви се е случвало да изпратите e-mail до грешен адресат или да получите поща от непознат. В зависимост от съдържанието на кореспонденцията, може да сте изпадали в доста конфузна ситуация.

Много по-безопасно и лесно би било ако можете да защитите съобщенията си, така че само правилният получател да ги вижда. Или да имате възможност да изтриете вече изпратено писмо или прикачен файл, ако сте объркали нещо.

Всъщност, ако използвате Gmail имате тази опция – Confidential Mode.

Как работи Confidential Mode

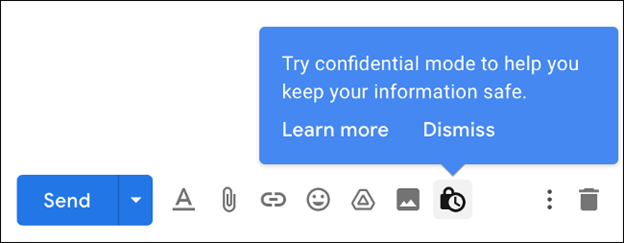

При създаване на ново съобщение, след като попълните всички полета (получател, тема и съдържание), е нужно да кликнете върху иконата в долния десен ъгъл, приличаща на катинар – по този начин заключвате писмото, което изпращате. Така само оторизираният получател (този, за когото реално е предназначено) може да го види.

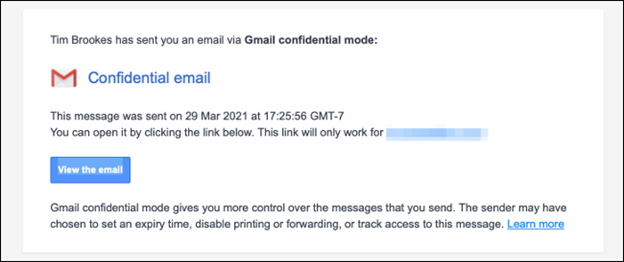

След като изпратите писмото, друг имейл уведомява получателя, че има конфиденциална поща. За да я прочете, той трябва да въведе секретен код, предоставен му чрез SMS или съобщение в електронната поща.

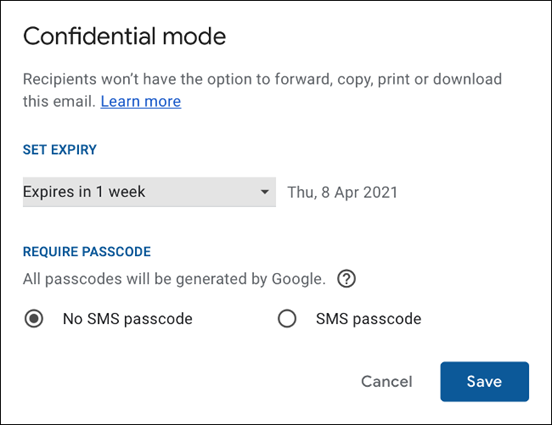

Всъщност, изпратеното писмо реално не достига до получателя, а се съхранява на сървър на Google. Като допълнителен слой на защита може да зададете и срок, в който имейла да бъде пазен.

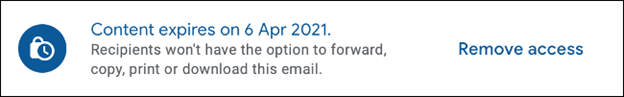

Включително, можете да прекратите достъпа до изпратения имейл, когато решите:

Докато писмото е достъпен за получателя му, той не може да го препрати към друг, нито да го копира или свали.

Какво още е добре да знаете

Ако сте избрали известяването за конфиденциална поща да стане чрез допълнителен имейл, при евентуален пробив в акаунта на получателя, атакуващият ще има достъп до секретния код и до съдържанието на писмото ви.

Също не забравяйте, че Google не криптира съдържанието на вашия Inbox – т.е. служители на Google или всеки с достъп до акаунта ви също може да прочете наличното в пощенската ви кутия.

Все пак, използването на още един слой защита на информацията и споделяните данни е винаги за предпочитане. При всички положения намалявате шанса кореспонденцията ви да попадне в грешните ръце.