Уебсайт, на име SolarLeaks, предлага за продажба гигабайти файлове, за които се твърди, че са получени в резултат от наскоро разкритото компрометиране на SolarWinds.

Експлоатирането на уязвимости в широкоизползвания софтуер за мониторинг на ИТ инфраструктура Orion (на компанията SolarWinds) засегна множество държавни и частни организации по целия свят, сред тях и немалко американски правителствени агенции.

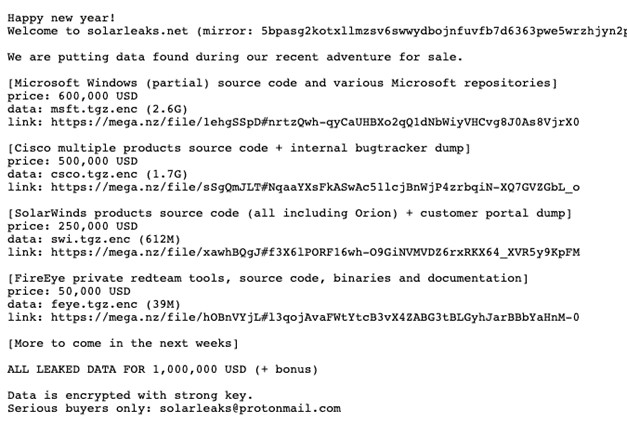

SolarLeaks твърди, че разполага с изходен код (source code) и друга документация на Microsoft, Cisco, SolarWinds и FireEye. Файловете на четирите компании се предлагат на „пакетна“ цена от 1 млн. USD, но могат да бъдат закупени и поотделно.

Възможно е да става дума за измама. Факт е обаче, че цитираните компании вече потвърдиха, че системите им са засегнати от пробива, а Microsoft дори оповести, че хакерите на Solar Winds са имали достъп до изходния код на компанията.