Броени дни след публичното оповестяване на двете критични (CVSS 10) уязвимости в Salt, престъпници успешно експлоатират незащитени сървъри. Сред жертвите има и няколко популярни имена:

- Ghost – иновативна CMS платформа, използвана от Mozilla, NASA, и DuckDuckGo. След близо 7-часово разследване на проблеми с производителността и предоставяните услуги, компанията известява своите потребители, че са станали жертва на хакери.

- LineageOS. Базираната на Android операционна система за мобилни устройства съобщава в Twitter за неоторизиран достъп до инфраструктурата й. В статус страницата, която следи състоянието на различните услуги все още се виждат проблеми от тип – „Full outage„

- DigiCert. От второто най–голямо Certificate authority в интернет обявиха, че сървърите, отговарящи за Certificate Transperancy (CT2) са били компрометирани. В темата става ясно, че засегнатите сървъри са в различна мрежа от тези за издаване на сертификати… в противен случай, можеше да стане наистина страшно

Това далеч не са всички жертви:

Almost every six hours, a new company discloses an incident due to unpatched Salt servers (via @SwitHak) https://t.co/fQvGr7wMbj

— Catalin Cimpanu (@campuscodi) May 4, 2020

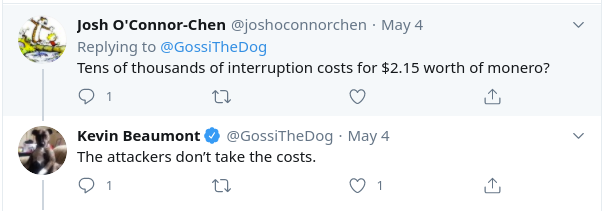

Добрата новина е, че досега нито един от пробивите не е свързан с компрометиране на чувствителна информация, кражба или саботаж. Престъпниците са предпочели да копаят криптовалутата Monero.

Лошата новина е, че са нанесени изключително големи щети – факт, все още често пренебрегван от обществото:

Изводът е, че навременното прилагане на критични ъпдейти, както и добрите практики за ограничаване на достъпа до административни услуги, може да спести много главоболия.