До 2021 г. киберпрестъпленията ще струват 6 трлн. долара според проучване на Cybersecurity Ventures. В тази зашеметяваща сума се включват не само печалбите на хакерите, но и всички разходи, които възникват покрай всяко отделно компютърно престъпление.

Когато една организация бъде заразена с рансъмуер, плащането на откуп не е единственият разход, който прави. Тя плаща за възстановяване на информационните системи и възстановяване на бизнес процеси. Това може да струва милиони. Атланта например трябваше да отдели 17 млн. долара от своя бюджет, за да погаси щетите, причинени от рансъмуера SamSam.

Компютърни престъпления като услуга

По-притеснителното обаче е, че днес почти всеки може да се превърне в киберпрестъпник. Моделът cybercrime as a service позволява на човек с компютър и достъп до интернет да си плати, за да използва готови инструменти за осъществяване на кибератаки.

Или пък да си купи данни за достъп до критична инфраструктура като сървъри и информационни системи.

А какво да кажем за възможността да се купят крадени акаунти за платежни услуги за части от стойността им?

„Инструментите са налице. Уменията са налице. Нужни са само 2-3000 долара, за да може някой да се занимава с компютърни престъпления“, казва Питър Трейвън, специален агент на ФБР.

А понякога и много по-малко. Компанията за информационна сигурност ESET дава пример с някои от най-популярните незаконни услуги, които се предлагат на черния пазар. Цените им варират от няколко долара до почти $ 2000.

Криптовируси под наем

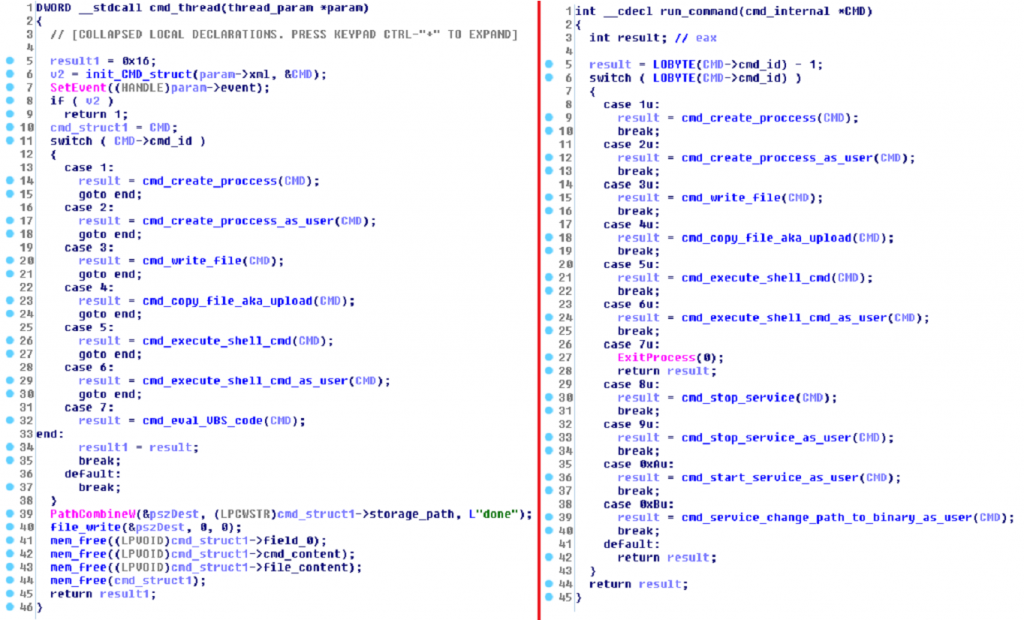

На кого му е притрябвало да си пише сам криптовирус, когато може просто да си наеме такъв? Срещу определена сума желаещите получават готова онлайн услуга с интерфейс, който не изисква почти никакви технически познания.

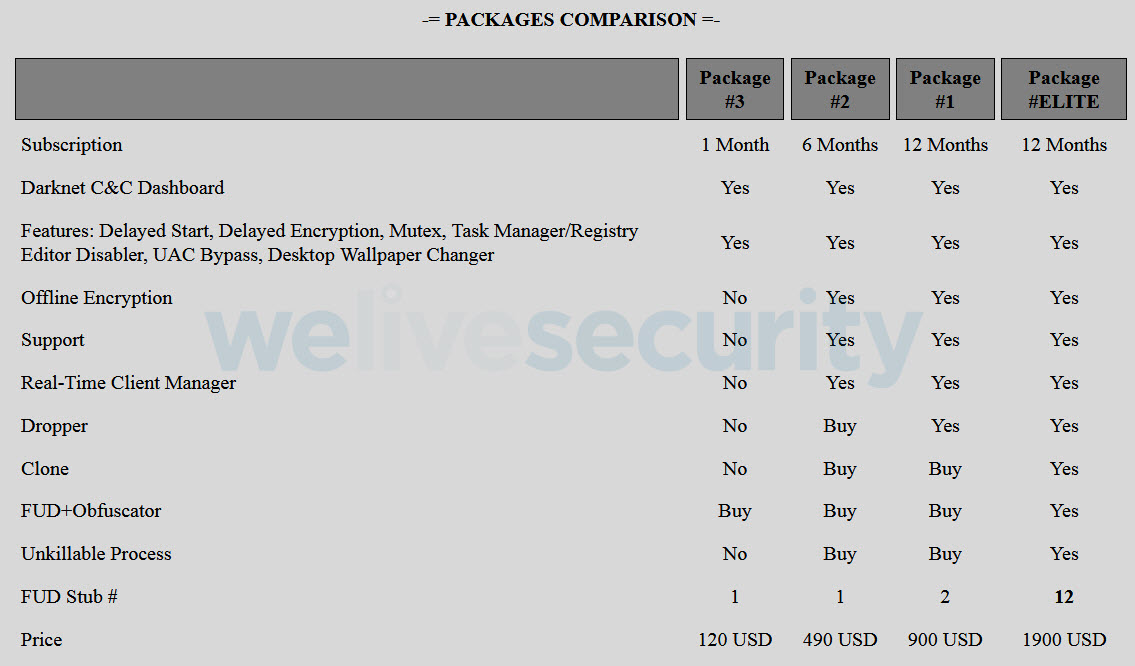

Един такъв криптовирус е Ranion, който се предлага като онлайн услуга с месечни и годишни абонаментни планове. Срещу 1900 долара потребителят получава за една година пълна функционалност на рансъмуера, включително и опция за техническа помощ, ако е необходимо. Предлагат се и месечни планове за по 120 долара, както и други ценови оферти според нуждите и желанията на клиентите.

Друг популярен модел е този на споделените приходи. Това означава, че използването на рансъмуера е напълно безплатно, но авторите му вземат като комисион част от всеки платен откуп.

Споделени бот мрежи

Някои престъпници изграждат бот мрежи, които след това отдават под наем. Потребителите плащат, за да използват тяхната изчислителна мощ за извършване на DDOS атаки.

Цената на услугата зависи от продължителността на атаката, както и от трафика, който ще се генерира. Ако например някой иска да осъществи тричасова DDOS атака, това ще му струва около 60 долара.

В много случаи целта на тези DDOS атаки е да се извади от строя определен сървър или да се използват срещу популярни онлайн игри като Fortnite.

Достъп до хакнати сървъри

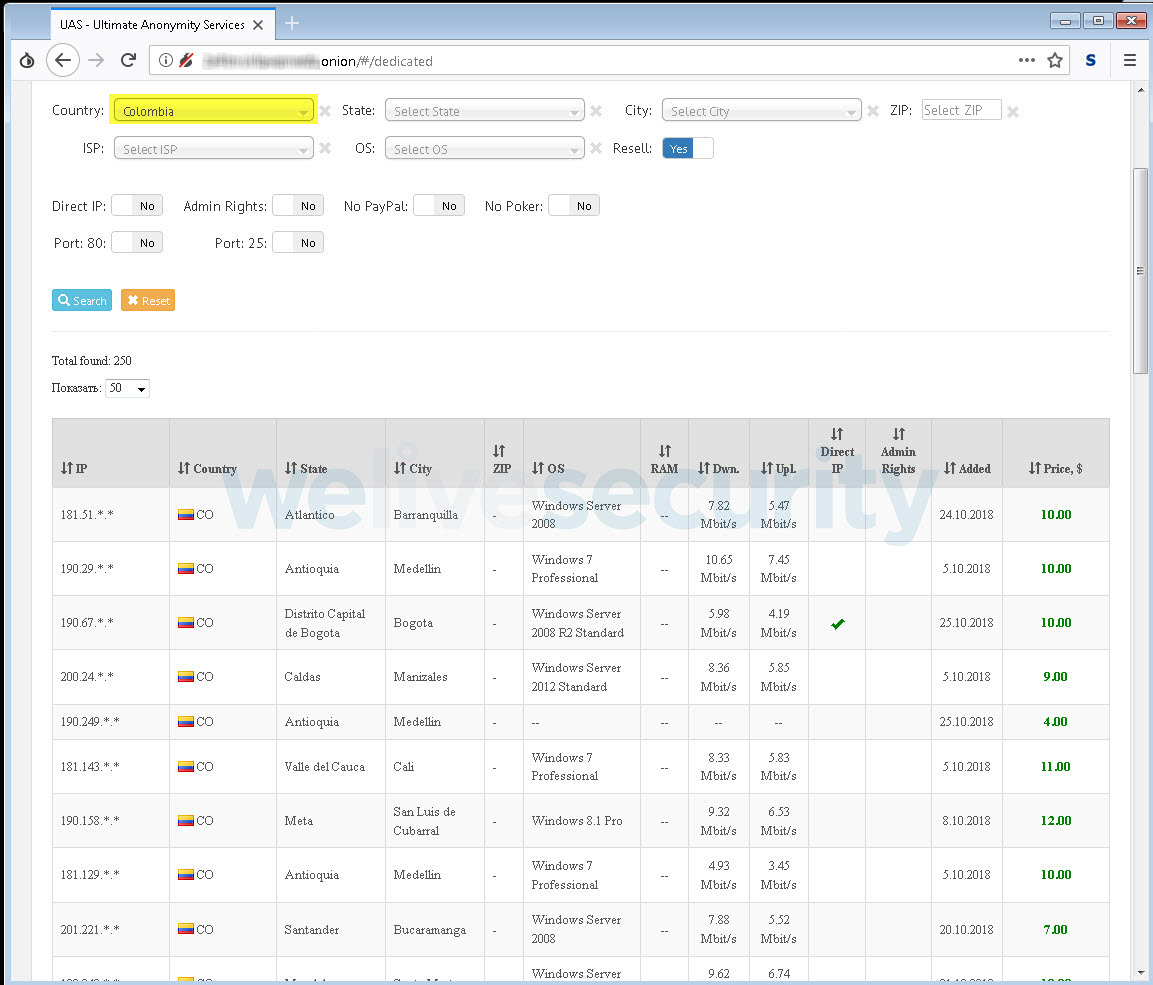

Има незаконни сайтове, които предлагат данни за достъп до сървъри от цял свят чрез RDP. Цените са пословично ниски и варират между 8 и 15 долара. В тези сайтове могат да се намерят и данни за достъп до сървъри в България.

Търсачките на сайтовете предлагат доста детайлно сегментиране. Може да се избира сървър по местоположение или операционна система.

Един от най-популярните такива сайтове xDedic беше свален от Европол и ФБР през януари 2019 г. Там се продаваха данните за достъп до десетки хиляди сървъри от повечето страни по света. Европол оценява щетите от xDedic на около 68 млн. долара.

Да си купиш краден PayPal

Престъпниците рядко използват PayPal акаунтите, които са хакнали, тъй като това е свързано с определени рискове. Вместо това те ги препродават на други престъпници.

Сделката е рискована (ако те хванат), но за сметка на това доходна. Според ESET цената на един хакнат PayPal акаунт е около 10% от стойността на парите в него. Така че ако някой иска да си купи краден акаунт с 2000 долара в него, той ще трябва да плати около 200 долара.