Когато става дума за кибератаки, никой не е застрахован. Дори най-големите експерти по киберсигурност.

Последният пример за това дойде миналата седмица. Създателят на Have I Been Pwned Трой Хънт разкри, че е станал жертва на една от най-старите измами в онлайн света – фишинг. Чрез автоматизирана атака, маскирана като известие от доставчика на бюлетини Mailchimp, измамниците са откраднали около 16 000 записа на настоящи и предишни абонати на блога му. Те включват имейл адреси, статуси на абонамент и IP адреси, както и данни за географската ширина и дължина.

Добрата новина е, че Хънт все пак незабавно е успял да разкрие атаката. Той описва случая 34 минути след като е станал жертва.

Какво се случва?

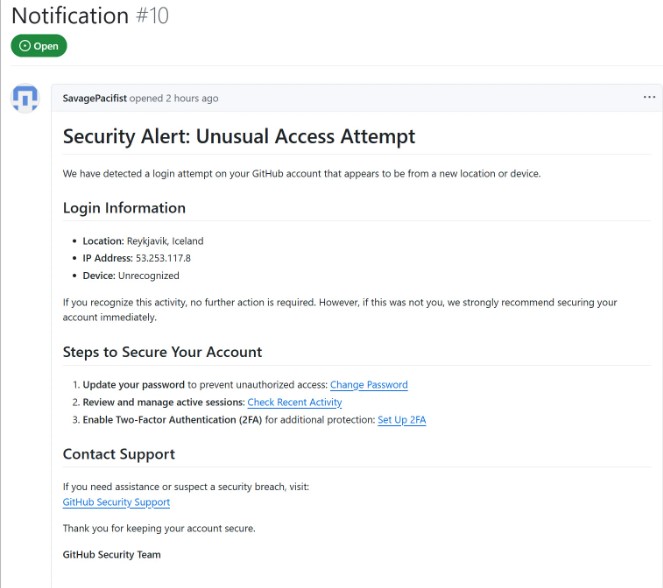

На 25 март Хънт получава фишинг имейл от името на Mailchimp. През платформата той изпраща по електронната поща новите материали от блога си на абонираните читатели. В имейла се твърди, че Mailchimp временно прекъсва услугата му, защото е получила оплаквания за спам.

Фишинг имейлът е бил с убедителен дизайн и е заплашвал с последствия, ако получателят му не предприеме действия. Но, както казва Хънт, „преди това съм получавал милиарди подобни фишинг имейли, които съм идентифицирал рано“. Този път обаче хакерите успяват.

Едно от нещата, които карат Хънт да се замисли, е, че когато се опитва да влезе в профила си в Mailchimp през фишинг имейла, мениджърът му за пароли не попълва автоматично данните за профила му. Това не е червен флаг за пробив, но е хубаво да се има предвид.

След като осъзнава грешката си, Хънт веднага сменя паролата си и свързва с Mailchimp, за да помогне за изтриването на API ключа на измамника. След това той проверява дали уебсайтът, към който е бил насочен при фишинг атаката, е бил изключен.

Не на последно място, Хънт добавя информацията за пробива в списъка си в сайта Have I Been Pwned (HIBP). Платформата помага на хората да разберат дали са били жертва на нарушение на сигурността на данните.

„Когато разговарям с компании, които са нарушили сигурността на данните, моето послание е кристално ясно: бъдете прозрачни и експедитивни в докладването на инцидента и дайте приоритет на комуникацията с клиентите си“, казва Хънт. „Ако направя нещо по-малко от това, ще бъде лицемерно, включително и по отношение на начина, по който след това обработвам данните от нарушението, а именно добавянето им към HIBP“.

Бъдете внимателни за всякакви опити за фишинг, използващи данните от Have I Been Pwned като примамка.