Последен ъпдейт на 28 юни 2018 в 11:45 ч.

Разработчици в платформата се опитват да убедят потребителите в популярността на приложението си като наподобяват легитимната статистика, но я показват на грешните места (и комично преувеличено).

Повечето опити са лесно забележими, дори и от неопитни хора, но напоследък разработчиците намират все по-очевидни и все пак-ефективни способи да залъжат потребителите.

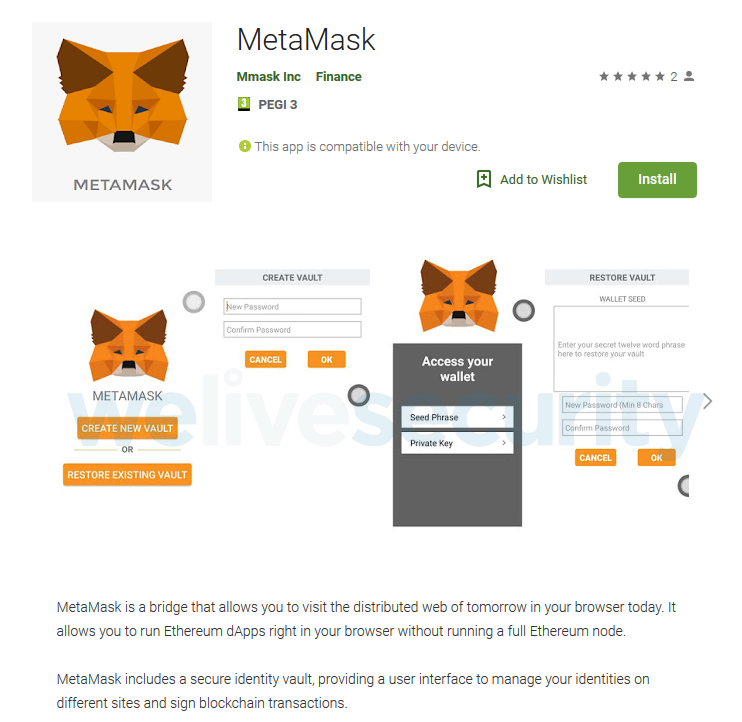

Например – докато търсите приложение виждате следното представяне на едно легитимно такова:

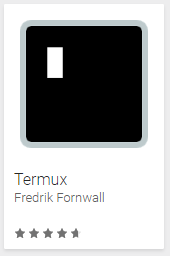

То винаги следва структурата – иконка и име и под него – автор. В случая, Termux от Fredrik Fornwall не би трябвало да говори нищо на човек, който не използва терминални емулатори под Андроид. Но хората, които имат нужда от подобно приложение ще видят следните признаци за доверие:

- Висок рейтинг, но от близо 13 000 мнения

- Класиране в първите места от резултатите на търсенето

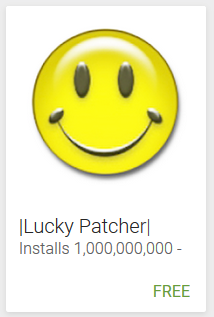

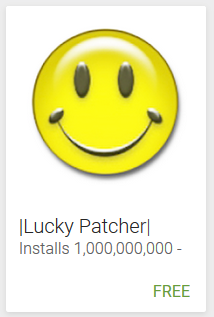

В другия ъгъл стои нещо коренно различно:

Всеки с малко опит в работата с Андроид би усетил, че това е приложение, което е нескопосано сглобено и в добрите случаи има за цел нищо повече от показване на реклами.

От друга страна, човек, който е нов към платформата или дигиталния свят може да се залъже заради авторското име – софтуерният разработчик е избрал името „Installs 1,000,000,000“. За незапознат потребител, това би изглеждало като нищо по-малко от милиард инсталации, а самият Google Play Store едва може да се похвали с подобна статистика. Някои автори на приложения съвсем безочливо прескачат границата на възможното и избират имена като „5,000,000,000+“.

Само за сравнение – в Play Store има 15 приложения с над милиард сваляния – три от тях са приложения на Facebook и останалите са част от фабрично инсталираните приложения на Google.

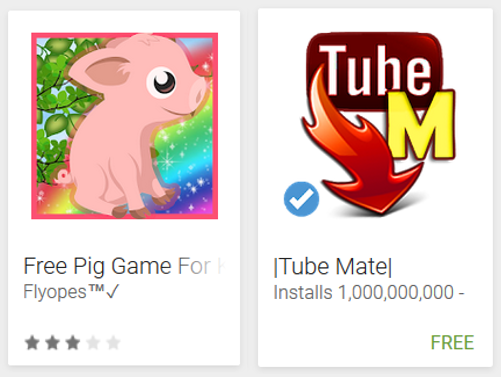

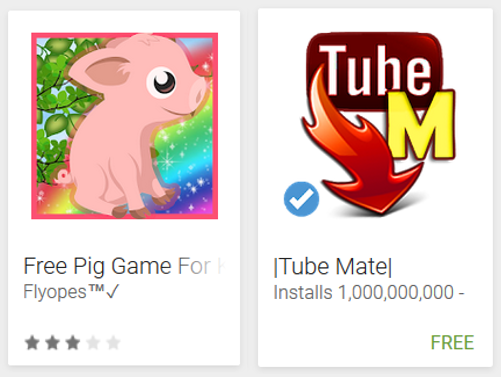

Друг, по-интелигентен пример за привличане на хора, които не познават платформата (или такива, които не проявяват наблюдателност) е включването на различни символи, които могат да служат като знак за доверие. Това са

- Символи като ™ и ®

- Тикове/check marks

- Визуални добавки към иконката като етикети с “New” или етикети, които изглеждат като някакъв тип верификация от Play Store

Усилията на Google да подобрят качеството на еко системата си от приложения продължават и голяма част от приложенията, залагащи на описаните дотук тактики са вече свалени. Преди това, от платформата бяха премахнати над половин милион приложения, определени като вредни или неподходящи за нея.

Бъдете винаги в крак с новините от света на информационната сигурност – станете наши фенове във Facebook.