Последен ъпдейт на 21 юни 2018 в 16:51 ч.

Изследователи от университета Бен-Гурион измислиха още един начин за извличане на информация от компютри, които работят в изолирана среда и нямат физическа връзка с жични или безжични мрежи за комуникация. За целта те са разработили зловреден код, който може да „експлоатира” електрическото захранване на компютъра.

„„Информацията бива модулирана, кодирана и добавена като флуктуации към електрическото напрежение, след което се изпраща през електрическата мрежа.” споделиха учените, нарекли зловредния код „PowerHammer”.

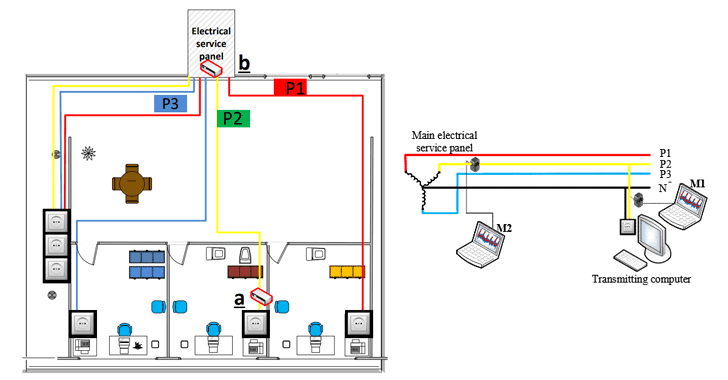

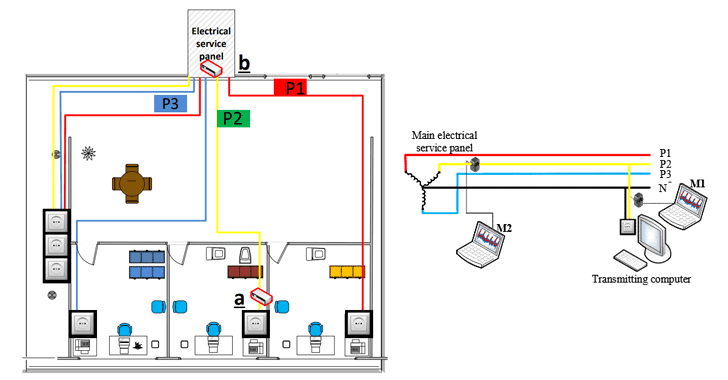

В процеса на разработка, учените са използвали два метода за експлоатиране и използване на вече съществуващата захранваща с електричество мрежа.

При първия метод, те закачат крайно устройство директно за главното електрическо табло. А при втория използват вече съществуващите захранващи контакти.

Как работи атаката

За целта на цялата постановка, освен зловредния код, който бива инсталиран върху целевата машина, се използва и крайно устройство, което представлява малък компютър за обработка на сигнали. Той се закача за главното електрическо табло или електрическата мрежа и започва обработка на постъпващите модулирани сигнали, декодира информацията и я изпраща към атакуващия през безжична мрежа.

Зловредния код от своя страна генерира сигналите, като използва „неработещи” процесорни ядра за промяна в напреженията, като ги натоварва респективно по начин, по който да генерират флуктуации. Така работата на компютъра не се забавя и атаката остава незабелязана за жертвата.

Според учените с този метод на източване могат да бъдат постигнати скорости от 10 до 1000 бита/сек.